Gefälschte Plattform „Madgicx Plus“ als Köder für Werbetreibende

Cybereason Security Services hat eine groß angelegte Kampagne mit bösartigen Chrome-Erweiterungen untersucht, deren Anfänge bereits von DomainTools dokumentiert wurden. Während frühere Varianten verschiedene Dienste nachahmten, richtet sich die aktuelle Version gezielt gegen Werbetreibende auf Meta-Plattformen wie Facebook und Instagram.

Im Zentrum steht die angebliche Plattform „Madgicx Plus“, die sich als KI-gestütztes Tool zur Optimierung von Werbekampagnen präsentiert. Hinter der Fassade verbirgt sich jedoch eine schädliche Erweiterung, die Sitzungen kapern, Anmeldedaten abgreifen und Meta-Geschäftskonten kompromittieren kann. Auffällig ist, dass mehrere bereits bekannte Domains der Täter nun zur Verbreitung dieses neuen Betrugsmodells genutzt werden – ein Hinweis auf die wiederholte Nutzung derselben Infrastruktur in Kombination mit veränderten Social-Engineering-Methoden.

Die zentralen Erkenntnisse:

-

Gezielte Angriffe auf Meta-Werbetreibende: Über manipulierte Websites werden bösartige Chrome-Erweiterungen verbreitet, die sich als KI-Tools zur Werbeoptimierung tarnen.

-

Gefälschtes Markenimage: Unter dem Namen „Madgicx Plus“ imitiert die Kampagne seriöse Marketinglösungen, um Nutzer zur Installation der kompromittierten Erweiterung zu bewegen.

-

Malware statt Optimierung: Die als Produktivitätshelfer beworbenen Erweiterungen dienen in Wirklichkeit dem Diebstahl von Anmeldedaten, dem Zugriff auf Sitzungstoken und der Übernahme von Geschäftskonten.

Infrastrukturerkennung und Domain-Analyse

Die Kampagne stützt sich auf ein Netzwerk professionell gestalteter Domains, über die bösartige Chrome-Erweiterungen verbreitet werden. Viele dieser Domains sind zwar durch Cloudflare geschützt, um ihre Herkunft zu verschleiern, doch mithilfe von Favicon-Hashes und Open-Source-Tools wie Shodan konnten die tatsächlichen IP-Adressen hinter dem Proxy identifiziert werden. So ließen sich verbundene Domains, gemeinsam genutzte Hosting-Strukturen und Verbindungen zu früheren Phasen der Kampagne nachweisen.

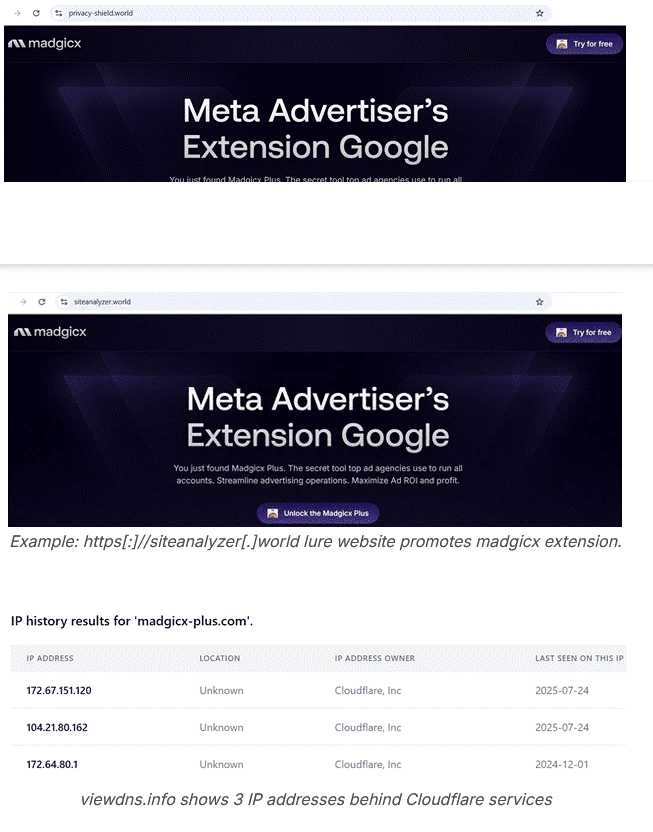

Analyse der Lock-Websites

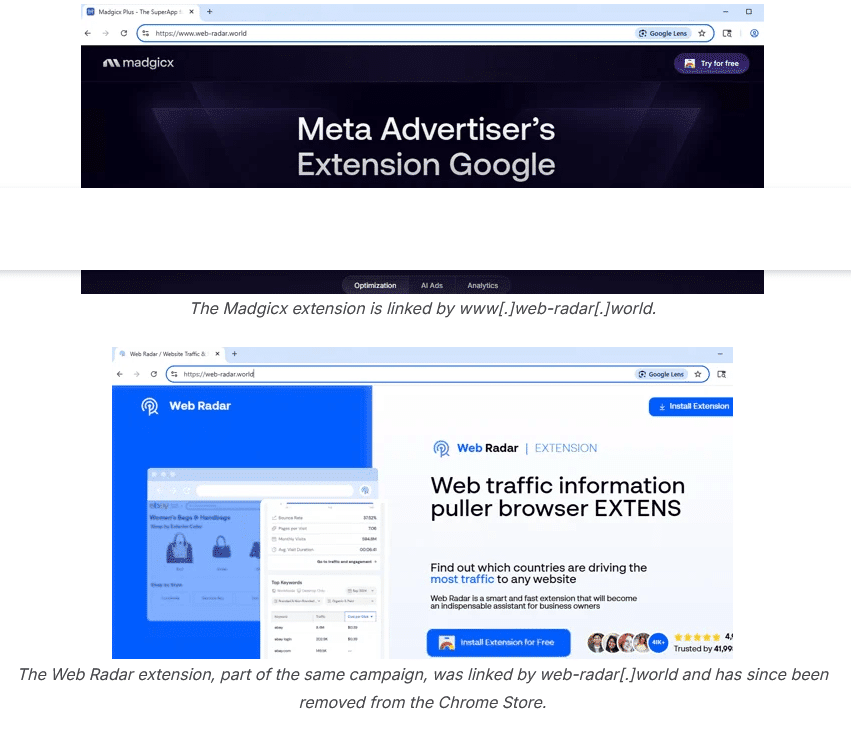

Mehrere Domains wurden entdeckt, die sich als Madgicx ausgeben und eine gefälschte Plattform „Madgicx Plus“ bewerben, die Teil der bösartigen Chrome-Erweiterungskampagne ist. Madgicx selbst ist ein etabliertes Unternehmen für Werbetechnologie und bekannt für KI-gestützte Tools zur Optimierung von Meta-Werbekampagnen auf Facebook und Instagram. Hinweise auf eine Beteiligung des Unternehmens gibt es nicht. Stattdessen missbrauchen die Angreifer den Markennamen, um ihre Glaubwürdigkeit zu erhöhen und Opfer zu täuschen. Auffällig ist zudem, dass Domains, die bereits in Verbindung mit früheren schädlichen Erweiterungen standen, nun für die gefälschte Madgicx-Website genutzt werden. Dies deutet auf eine Weiterentwicklung derselben Kampagne hin und nicht auf unabhängige Nachahmer.

Grafik Quelle: Cyberreason

Die Analyse ergab, dass www[.]web-radar[.]world und web-radar[.]world zu denselben Cloudflare-IP-Adressen führen, jedoch unterschiedliche Inhalte anzeigen. Dieser Unterschied wird nicht durch eine DNS-Umleitung verursacht, sondern durch eine serverseitige Logik, die die Antworten basierend auf dem Host-Header anpasst. Weitere Untersuchungen ergaben, dass sich dieses Muster auch bei anderen Domains der Kampagne wiederholte, wobei www- und Nicht-www-Varianten unterschiedliche Lockinhalte lieferten. Diese Konfiguration ermöglicht es den Betreibern, mehrere themenbezogene Seiten über dieselbe Infrastruktur zu betreiben, wodurch eine Diversifizierung der Inhalte bei gleichzeitiger Senkung der Hosting-Kosten und Erschwerung der Erkennung erreicht wird.

Grafik Quelle: Cyberreason

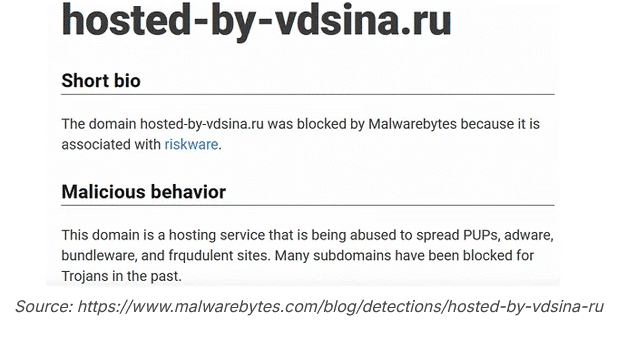

Obwohl die Website hinter Cloudflare gehostet wurde, konnten durch die Analyse ihrer Ressourcen eindeutige Hinweise auf die IP-Adresse des Ursprungsservers gefunden werden. Die bösartige Debank-Erweiterungs-Köder-Website und die gefälschte Madgicx-Plattform wurden auf derselben Infrastruktur betrieben, was auf eine Wiederverwendung von Ressourcen hindeutet.

Laut Shodan liegt die IP-Adresse hinter Cloudflare bei 185.245.104[.]195 und wird vom Anbieter VDSina gehostet, einem Dienst, der für das Hosting schädlicher Ressourcen bekannt ist.

In der ersten Phase der Untersuchung wurde ein Netzwerk von Lock-Websites aufgedeckt, die sich als legitime Werbetools ausgaben, darunter die betrügerische Plattform „Madgicx Plus“. Die Analyse der Website-Ressourcen ermöglichte es, die hinter Cloudflare verborgene tatsächliche Hosting-Infrastruktur, den Dienstanbieter und die verwendete IP-Adresse zu identifizieren.

Grafik Quelle: Cyberreason

Analyse der Chrome-Erweiterung

Die zweite Phase der Untersuchung richtete sich auf die bösartige Chrome-Erweiterung selbst. Dabei wurden sowohl deren technische Struktur als auch das Verhalten durch statische und dynamische Analyse untersucht. Ziel war es, die Funktionen der Erweiterung, ihre Datenzugriffsrechte und potenziell schädlichen Komponenten zu identifizieren sowie ihre Laufzeitaktivitäten und Interaktionen mit externen Diensten zu beobachten.

Statische Analyse

Bei der statischen Analyse wurde der Code der Erweiterung und ihre Konfiguration untersucht. Auffällig waren insbesondere folgende Berechtigungen:

-

Host_permissions: Gewährt vollständigen Zugriff auf alle besuchten Websites. Dadurch kann die Erweiterung Inhalte einfügen, DOM-Daten auslesen und möglicherweise Sitzungen über mehrere Domains hinweg kapern.

-

declarativeNetRequest / declarativeNetRequestWithHostAccess: Diese Berechtigungen erlauben das Abfangen und Modifizieren des Netzwerkverkehrs, einschließlich Headern und Umleitungen, ohne Wissen des Nutzers. In Kombination mit vollständigem Host-Zugriff ermöglichen sie Man-in-the-Browser-Angriffe.

-

Content_scripts: Ermöglicht das automatische Einfügen von benutzerdefiniertem JavaScript auf jeder besuchten Website. So kann die Erweiterung das Surfverhalten überwachen, Formulareingaben erfassen, Seiteninhalte verändern oder Webanwendungen manipulieren, ohne dass der Nutzer es bemerkt. Missbräuchlich eingesetzt, können sensible Daten wie Anmeldedaten abgegriffen oder unbefugte Aktionen ausgeführt werden.

Die Analyse deutet darauf hin, dass die Erweiterung die Content-Security-Policy (CSP) umgeht, wodurch beliebige Skripte selbst in gesicherten Anwendungen wie Facebook oder Gmail eingefügt werden können.

Dynamische Analyse

In der dynamischen Analyse wurde die Erweiterung in einer kontrollierten Umgebung ausgeführt, um ihr Verhalten in Echtzeit zu beobachten. Sobald ein Nutzer sein Google-Konto verknüpft, speichert die Erweiterung unbemerkt sensible Kontodaten lokal, wodurch Persistenz und langfristiger Zugriff gewährleistet werden. Anschließend fordert die Erweiterung die Verbindung mit dem Facebook-Konto an, um den Zugriff auf weitere Plattformen zu erweitern.

Dieser stufenweise Ansatz verdeutlicht die Strategie der Angreifer: Zunächst werden Google-Identitätsdaten erfasst, anschließend auf Facebook gewechselt, um Zugriff auf wertvolle Geschäfts- und Werbe-Assets zu erhalten.

Fazit

Die Untersuchung deckt eine bösartige Chrome-Erweiterungskampagne auf, die sich als die Marke Madgicx ausgibt, um gezielt Meta-Werbetreibende anzulocken. Obwohl die Erweiterung als legitimes Werbetool dargestellt wird, zeigt sie potenziell schädliches Verhalten: Sie fordert umfangreiche Berechtigungen an, versucht Sicherheitskontrollen im Web zu umgehen und enthält Mechanismen, die Interaktionen mit sensiblen Benutzersitzungen ermöglichen.

Die hinter der Kampagne stehende Infrastruktur weist deutliche Anzeichen der Wiederverwendung auf: Domains, die zuvor mit anderen schädlichen Erweiterungen verbunden waren, werden nun für die gefälschte Plattform „Madgicx Plus“ genutzt. Dies deutet darauf hin, dass dieselben Bedrohungsakteure ihre Taktiken wiederholen, anstatt dass es sich um isolierte Nachahmer handelt. In Kombination mit der technischen Raffinesse der Erweiterung spricht dies für eine umfassendere, sich weiterentwickelnde Kampagne, deren Ziel die Kompromittierung von Werbekonten und das Sammeln wertvoller Geschäftsdaten ist. Die Analyse unterstreicht die Notwendigkeit kontinuierlicher Überwachung, da die wiederkehrende Nutzung der Infrastruktur und die schnelle Anpassung der Köder auf eine aktive und wachsende Bedrohung hinweisen.

Empfehlungen

Um das Risiko durch bösartige Browser-Erweiterungen zu reduzieren, sollten Nutzer und Organisationen folgende Vorsichtsmaßnahmen beachten:

-

Vor der Installation prüfen: Immer Herausgeber, Berechtigungen und Nutzerbewertungen kontrollieren. Vorsicht bei Erweiterungen mit kurzer Historie oder unklarer Eigentümerschaft.

-

Nicht verwendete Erweiterungen entfernen: Erweiterungen, die nicht aktiv genutzt werden, sollten gelöscht werden, da auch inaktive Add-ons Risiken bergen können.

-

Bei Nichtgebrauch deaktivieren: Erweiterungen vorübergehend deaktivieren, wenn sie nicht für laufende Aufgaben benötigt werden.

-

Browsing-Kontexte trennen: Verschiedene Chrome-Profile für Arbeit, Bankgeschäfte und private Nutzung verwenden, um Risiken zu begrenzen.

-

Überprüfen und melden: Technisch versierte Nutzer können den Erweiterungscode prüfen, verdächtiges Verhalten erkennen und auffällige Aktivitäten dem Browser-Anbieter melden.

Das könnte Ihnen gefallen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern