Was passiert, wenn eine Legacy-Anwendung unbemerkt bleibt und plötzlich im Zentrum eines Sicherheitsvorfalls mit KI und APIs steht? Für ein globales Unternehmen wurde dieses Szenario Realität, als ein Recruiting-Chatbot ungewöhnliches Verhalten zeigte und damit den Blick auf eine unterschätzte Plattform lenkte. Die anschließende Untersuchung brachte eine ganze Reihe von Risiken ans Licht. Der Fall zeigt, wie moderne Anwendungsumgebungen, in denen alte Systeme mit KI-Workloads kombiniert werden, über die Zeit erhebliche Risiken anhäufen können, die erst sichtbar werden, wenn es zu spät ist.

Wenn Legacy-Anwendungen auf moderne Cyberrisiken treffen

Im Juni 2025 begann ein Recruiting-Chatbot im Screening-Prozess mit unerwarteten Antworten. Das Verhalten erregte Aufmerksamkeit und rief Sicherheitsforscher auf den Plan. Die Analyse zeigte eine öffentlich zugängliche Legacy-Anwendung, die seit 2019 inaktiv und ungepatcht war. Eine unsichere Passworthygiene verschaffte Zugang zu Backend-Systemen und den Daten der Kandidaten. Eine exponierte API erlaubte durch einfache Manipulation Zugriff auf Nutzerinteraktionen. Zudem bestand eine IDOR-Schwachstelle (Insecure Direct Object Reference), über die sich persönliche Daten anderer Bewerber wie Namen, E-Mail-Adressen und Jobhistorien abrufen ließen. Verstärkt wurde die Lage durch ein kompromittiertes Admin-Gerät, das Schadsoftware einschleuste. Der Fall macht deutlich, wie stark menschliche und Endpoint-Risiken mit Anwendungssicherheit verwoben sind und wie sie bestehende Schwachstellen weiter verschärfen können.

Kleine Lücken, große Wirkung

Der Vorfall war kein einzelner Ausrutscher, sondern das Ergebnis vieler kleiner, vermeidbarer Schwächen, die sich zu einer erheblichen Angriffsfläche summierten. Die Legacy-Anwendung war nicht außer Betrieb genommen, aber weiterhin öffentlich erreichbar. Schwache Passwörter ermöglichten Credential-Stuffing-Angriffe. APIs waren unzureichend abgesichert, Zugriffskontrollen und Validierung fehlten. Außerdem war die vergessene Anwendung weder entdeckt noch überwacht worden.

Warum die Angriffsfläche wächst

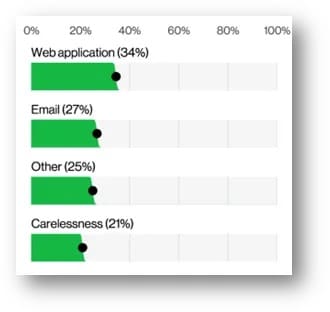

Laut dem Verizon Data Breach Investigations Report 2025 sind Webanwendungen nach wie vor der häufigste Angriffsvektor. Das liegt weniger an Vernachlässigung, sondern vielmehr an der Größe, Dynamik und Geschwindigkeit moderner IT-Landschaften. Sie machen Anwendungen für Angreifer besonders attraktiv und leicht zugänglich.

Abbildung 1: Häufigste Angriffsvektoren bei Sicherheitsverletzungen (Quelle: Verizon DBIR 2025)

Der Bericht zeigt auch, dass Schwachstellen in Webanwendungen, APIs und KI-Workloads zunehmen, insbesondere dort, wo Automatisierung, Microservices und Legacy-Systeme zusammentreffen. Angreifer kombinieren dabei zunehmend mehrere kleine Schwachstellen zu wirkungsvollen Angriffen.

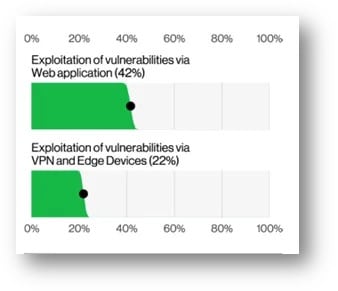

Abbildung 2: Ausnutzung von Schwachstellen bei Verstößen ohne Fehler oder Missbrauch (Quelle: Verizon DBIR 2025

Resilienz in der Application Security

Die Antwort auf diese Komplexität ist nicht noch mehr Technik, sondern Integration und Kontext. Sicherheit muss als verbundene Disziplin verstanden werden. Erst dadurch lässt sich die Angriffsfläche verkleinern und Widerstandsfähigkeit aufbauen.

Der erste Schritt ist vollständige Transparenz: Ein aktuelles Inventar aller Webanwendungen, APIs und KI-Workloads (intern wie extern) bildet die Basis. Darauf folgt eine kontinuierliche Risikoanalyse, die Schwachstellen, Fehlkonfigurationen, Open-Source-Komponenten und Drittanbieter-Risiken einbezieht. Da nicht alle Probleme gleich kritisch sind, ist eine risikobasierte Priorisierung entscheidend. Behebung sollte dabei nach Asset-Kritikalität, Bedrohungskontext und Schweregrad erfolgen. Automatisierung beschleunigt diesen Prozess und erlaubt die Integration von Behebungen und Patches in DevOps-Pipelines. Parallel dazu ist ein proaktives Monitoring notwendig, um Produktionssysteme kontinuierlich auf Exploit-Versuche, Anomalien und neue Bedrohungen zu überwachen.

Fazit: Risikomanagement im Alltag verankern

Risiken machen sich selten sofort bemerkbar, sondern entwickeln ihre Wirkung oft im Verborgenen. Sie schleichen sich in den Alltag ein und werden erst sichtbar, wenn sie Schlagzeilen machen. Die wachsende Angriffsfläche und die steigende Komplexität erfordern einen Sicherheitsansatz, der nicht punktuell arbeitet, sondern dauerhaft. Application Security ist eine Disziplin, die auf kontinuierlicher Sichtbarkeit, Priorisierung und Reaktion beruht. Wer diesen Ansatz verfolgt, kann Risiken wirksam reduzieren, ohne Innovation auszubremsen, und gleichzeitig die Widerstandsfähigkeit der Organisation stärken.

Asma Zubair, Director, Product Management, AppSec, API & Web App Security, Qualys

Entdecken Sie mehr

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern