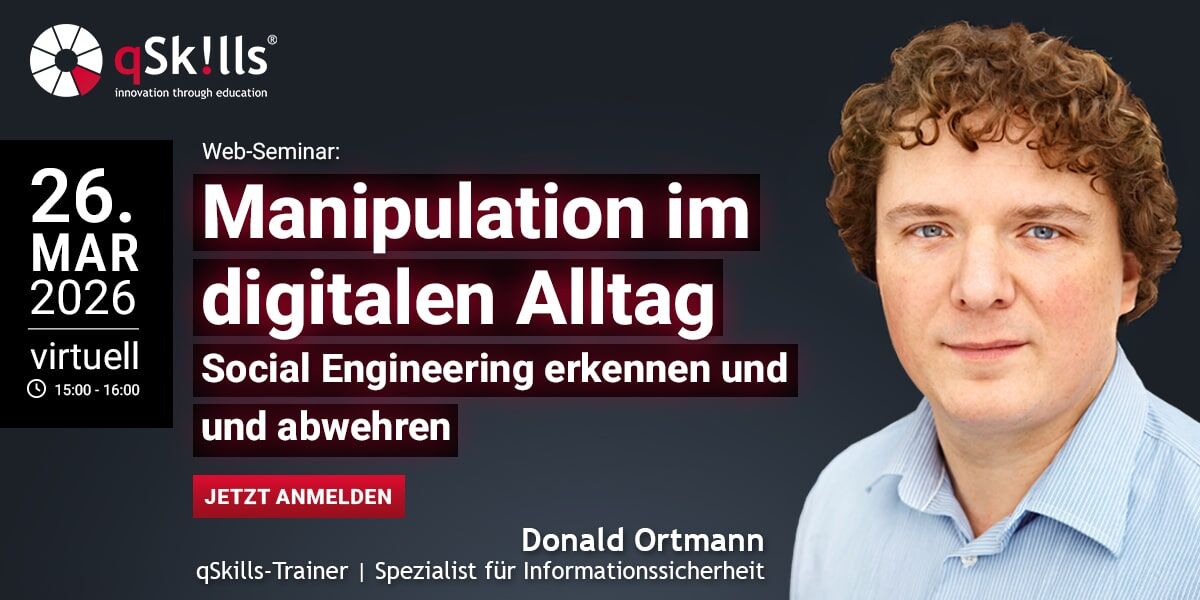

Manipulation im digitalen Alltag: Social Engineering erkennen und abwehren

Viele Sicherheitsvorfälle in Unternehmen beginnen nicht mit einem technischen Angriff auf IT-Systeme, sondern mit gezielter Einflussnahme auf Mitarbeitende – oder auf KI-Anwendungen, die im Unternehmensalltag […]

Microsoft OAuth-Phishing: Wie Angreifer Standard-Protokollverhalten für Malware-Kampagnen nutzen

Microsofts Sicherheitsteam hat eine Phishing-Kampagne offengelegt, die gezielt OAuth-konforme Weiterleitungsmechanismen ausnutzt. Im Fokus stehen Behörden und öffentliche Einrichtungen. Obwohl Microsoft Entra die identifizierten schadhaften OAuth-Anwendungen […]

Massenangriff auf SonicWall-Firewalls: 4.300 IP-Adressen scannen gezielt VPN-Infrastrukturen

Zwischen dem 22. und 25. Februar 2026 registrierten Analysten von GreyNoise mehr als 84.000 Scan-Sitzungen gegen SonicWall-Firewalls – verteilt auf vier koordinierte Angriffswellen. Die Kampagne […]

Phishing-Kampagnen missbrauchen .arpa-Domains: Neue Methode umgeht Sicherheitssysteme

Sicherheitsforscher haben Phishing-Kampagnen identifiziert, die eine bislang unbekannte Technik einsetzen: Statt herkömmlicher Domains verwenden die Angreifer Reverse-DNS-Einträge der TLD .arpa als Zieladressen für bösartige Links. […]

CISA aktualisiert Analysebericht zu RESURGE-Malware auf Ivanti-Geräten

Die US-Behörde für Cybersicherheit und Infrastruktursicherheit (CISA) hat ihren Malware-Analysebericht (MAR) zur Schadsoftware RESURGE überarbeitet. Die aktualisierte Fassung vom 26. Februar 2026 liefert Netzwerkadministratoren detailliertere […]

Google zerschlägt chinesisches Spionagenetzwerk: 53 Angriffe auf Telekommunikation und Behörden weltweit

Google hat gemeinsam mit Mandiant und weiteren Partnern eine weitreichende Cyberspionagekampagne unterbunden, die über Jahre hinweg auf Telekommunikationsunternehmen und Regierungsbehörden in mehr als 40 Ländern […]

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Forscher haben eine strukturierte Phishing-Operation aufgedeckt, die seit September 2025 gezielt Fracht- und Logistikunternehmen in den Vereinigten Staaten und Europa ins Visier nimmt. Die als […]

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Ein neu aufgetauchter Android-Trojaner namens Oblivion wird offen in Hacking-Foren vermarktet und richtet sich gegen Geräte mit Android 8 bis 16 – damit gegen nahezu […]

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Ein ungepatchter Apache-ActiveMQ-Server wurde zum Einfallstor für einen mehrstufigen Ransomware-Angriff, der sich über knapp 19 Tage erstreckte. Das geht aus einer Analyse von The DFIR […]

Pi-hole Update: Sicherheitslücken geschlossen und Leistung verbessert

Das Pi-hole-Projekt hat ein umfassendes Update veröffentlicht, das gleich zwei Schwachstellen in der Weboberfläche behebt und mit mehreren technischen Verbesserungen den Betrieb spürbar effizienter gestaltet […]

ICS-Cybersicherheit im Jahr 2026: Schwachstellen und der Weg nach vorn

Zentrale Erkenntnisse Rekordvolumen & steigende Kritikalität 2025 war ein Rekordjahr: 508 ICS-Advisories mit insgesamt 2.155 CVEs Der durchschnittliche CVSS-Score stieg auf 8,07 Das entspricht einem […]

Cybersicherheit im maritimen Sektor: Wie verwundbar sind Kanadas Häfen und Schiffe?

Kanadas Seeverkehr ist eine tragende Säule der nationalen Wirtschaft – und zugleich ein zunehmend attraktives Ziel für Cyberkriminelle, staatliche Akteure und ideologisch motivierte Hackergruppen. Eine […]

Advantest meldet Ransomware-Angriff auf Unternehmensnetzwerk

Der japanische Halbleitertesthersteller Advantest Corporation hat am 19. Februar 2026 einen Cybersicherheitsvorfall öffentlich gemacht. Demnach wurde das Unternehmensnetzwerk des Tokioter Konzerns Opfer eines Ransomware-Angriffs, bei […]

Jobbetrug per gefälschter Google Forms-Seite: Wie Phisher Google-Zugangsdaten stehlen

Sicherheitsforscher haben eine Phishing-Kampagne aufgedeckt, bei der eine gefälschte Google Forms-Website als Tarnung für ein vermeintliches Jobangebot dient. Ziel ist es, Nutzer zur Eingabe ihrer […]

Details zur Sicherheitslücke im Windows-Editor bekannt geworden

Die aktuellen Patchday-Updates schließen eine Schwachstelle im Windows-Editor, über die Angreifer Schadcode einschleusen konnten. Inzwischen sind weitere Details zu der Sicherheitslücke veröffentlicht worden. Eine im […]

SAP Threat Intelligence 2026: So bauen Unternehmen ein zukunftsfähiges Sicherheitsprogramm auf

Monatliche Patch-Zyklen reichen nicht mehr aus, um SAP-Umgebungen wirksam zu schützen. Angreifer nutzen neu bekannte Schwachstellen inzwischen innerhalb von 72 Stunden nach deren Veröffentlichung aus […]

PromptSpy: Erste Android-Malware nutzt Googles Gemini-KI zur Persistenz

Sicherheitsforscher von ESET haben eine neue Android-Malware-Familie identifiziert, die erstmals generative KI in ihren Ausführungsablauf integriert. PromptSpy nutzt Googles Gemini, um sich dynamisch an unterschiedliche […]

KI-Assistenten als versteckte Schaltzentralen: Wie Malware Grok und Copilot als C2-Kanal nutzt

Legitime KI-Assistenten lassen sich unter bestimmten Bedingungen als verdeckte Kommunikationskanäle für Schadsoftware einsetzen – ohne Konto, ohne API-Schlüssel. Check Point Research hat dies anhand zweier […]

Neuartige Voice-Phishing-Kits ermöglichen Anpassung von Phishing-Angriffen in Echtzeit

Okta-Sicherheitsforscher haben kürzlich in einem Blogbeitrag berichtet, neuartige Phishing-Kits aufgespürt zu haben. Diese Kits ermöglichen es auch unerfahrenen Angreifern, hochkomplexe, stark individualisierte Vishing-Angriffe zu initiieren. […]

JWT-Authentifizierung umgehbar: Sicherheitslücke im OpenID Connect Authenticator für Apache Tomcat

Im Rahmen eines Kundenprojekts haben IT-Sicherheitsexperten von ERNW Research eine Schwachstelle in der Bibliothek OpenID Connect Authenticator für Apache Tomcat identifiziert, die es erlaubt, die […]