Amazon Web Services erweitert seinen Identitäts- und Zugriffsverwaltungsdienst IAM Identity Center um native IPv6-Unterstützung. Die Neuerung ermöglicht es Unternehmen, ihre Mitarbeiter ohne Netzwerkadressübersetzung direkt über das moderne Internetprotokoll mit AWS-Anwendungen und -Konten zu verbinden. Durch die Bereitstellung von Dual-Stack-Endpunkten bleibt die Migration flexibel und rückwärtskompatibel.

Native IPv6-Konnektivität ohne Zwischenschicht

AWS empfiehlt IAM Identity Center als zentrale Lösung, um Mitarbeitern Zugang zu verwalteten Anwendungen wie Amazon Q Developer sowie zu AWS-Konten zu gewähren. Mit der jetzt verfügbaren IPv6-Unterstützung entfällt die Notwendigkeit einer Network Address Translation-Infrastruktur für moderne Netzwerkumgebungen.

Das Zugriffsportal von Identity Center übernimmt die Benutzerauthentifizierung, bevor Anwendungen und Konten freigegeben werden. Mitarbeiter melden sich entweder über eine URL am Portal an oder nutzen gespeicherte Lesezeichen für direkte Anwendungszugriffe. Die parallele Unterstützung von IPv4 und IPv6 gewährleistet nahtlose Konnektivität unabhängig von der Netzwerkkonfiguration der verwendeten Clients und Browser.

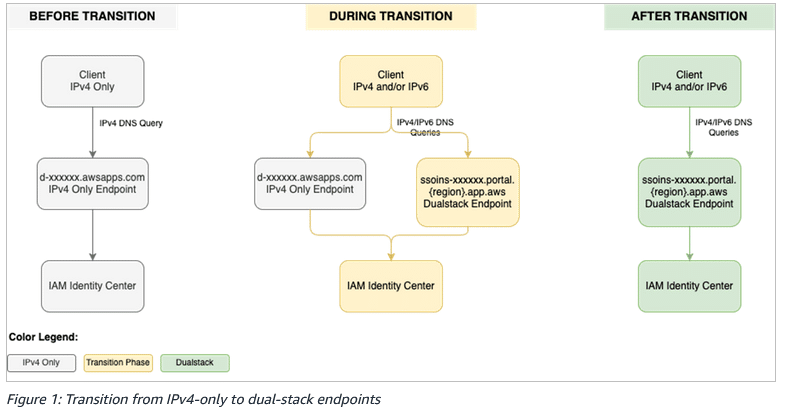

Grafik Quelle: AWS

Dual-Stack-Architektur für schrittweise Migration

Die Implementierung basiert auf neuen Dual-Stack-Endpunkten, die sowohl IPv4 als auch IPv6 parallel unterstützen. Bestehende IPv4-Endpunkte bleiben ohne erforderliche Maßnahmen voll funktionsfähig. Diese Dual-Stack-Fähigkeit erstreckt sich auch auf verwaltete Anwendungen: Greift ein Nutzer auf den Dual-Stack-Endpunkt einer Anwendung zu, erfolgt die automatische Weiterleitung zum entsprechenden Endpunkt von Identity Center für die Authentifizierung.

Für die Nutzung über IPv6-Clients müssen Unternehmen ihre Mitarbeiter auf die neuen Dual-Stack-Endpunkte hinweisen. Bei Verwendung eines externen Identitätsanbieters (IdP) sind zusätzlich Konfigurationsanpassungen erforderlich.

Dreiphasiger Umstellungsprozess

Die Migration zu IPv6 lässt sich in drei Phasen gliedern:

In der Ausgangsphase nutzen alle Clients ausschließlich IPv4-Endpunkte. Während der Übergangsphase verwenden Clients eine Kombination aus IPv4- und Dual-Stack-Endpunkten. Nach Abschluss der Umstellung verbinden sich Clients je nach ihrer Konfiguration über IPv4 oder IPv6 mit den Dual-Stack-Endpunkten.

Technische Voraussetzungen

Für die Aktivierung des IPv6-Zugriffs müssen folgende Bedingungen erfüllt sein:

- Eine bestehende IAM Identity Center-Instanz

- Aktualisierte Firewalls oder Gateways mit den neuen Dual-Stack-Endpunkten

- IPv6-fähige Clients und Netzwerkinfrastruktur

Die Zusammenarbeit mit Netzwerkadministratoren ist erforderlich, um Firewalls und Gateways entsprechend zu konfigurieren und die IPv6-Bereitschaft der Endgeräte sicherzustellen. Organisationen, die bereits andere AWS-Services mit IPv6 betreiben, können auf bestehende Erfahrungen zurückgreifen.

IdP-Konfiguration anpassen

Nutzt eine Organisation keinen externen IdP als Identitätsquelle, kann dieser Schritt übersprungen werden. Andernfalls müssen die Assertion Consumer Service (ACS)-URLs aus der IAM Identity Center-Instanz in der Single-Sign-On-Konfiguration des IdP sowie in der SCIM-Konfiguration für die Nutzerbereitstellung aktualisiert werden.

Die spezifischen Funktionen des verwendeten IdP bestimmen das Vorgehen: Unterstützt der IdP mehrere ACS-URLs, können IPv4- und Dual-Stack-URLs parallel konfiguriert werden. Dies ermöglicht einen flexiblen Übergang, bei dem einzelne Nutzer weiterhin ausschließlich IPv4-Endpunkte verwenden, während andere bereits Dual-Stack-Endpunkte für IPv6 nutzen.

Bei IdPs, die nur eine einzige ACS-URL unterstützen, muss die bisherige IPv4-URL durch die neue Dual-Stack-ACS-URL ersetzt werden. Gleichzeitig müssen alle Nutzer auf die Verwendung der Dual-Stack-Endpunkte umgestellt werden.

SAML und SCIM aktualisieren

In der AWS Management Console für IAM Identity Center finden sich die erforderlichen URLs unter „Einstellungen“ und „Identitätsquelle“. Über „Aktionen“ und „Authentifizierung verwalten“ werden unter „Metadaten des Dienstanbieters“ folgende URLs angezeigt:

- Anmelde-URL für das AWS-Zugriffsportal

- Assertion Consumer Service (ACS)-URL des IAM Identity Center

- Aussteller-URL des IAM Identity Center

Bei IdPs mit Mehrfach-URL-Unterstützung wird die Dual-Stack-URL neben der bestehenden IPv4-URL hinzugefügt. So können Nutzer individuell entscheiden, wann sie auf Dual-Stack-Endpunkte wechseln, ohne dass eine organisationsweite Simultanumstellung erforderlich wird.

Für den Bereitstellungsendpunkt ist unter „Einstellungen“, „Identitätsquelle“, „Aktionen“ und „Bereitstellung verwalten“ der neue SCIM-Endpunkt zu finden, der auf „api.aws“ endet. Diese URL muss im externen IdP aktualisiert werden.

Dual-Stack-Endpunkte bereitstellen

Organisationen benötigen zwei URL-Kategorien für IPv6-Konnektivität. Die erste ist die Dual-Stack-Zugriffsportal-URL, über die Mitarbeiter auf zugewiesene AWS-Anwendungen und -Konten zugreifen. Diese URL ist in der IAM Identity Center-Konsole in der Einstellungsübersicht als „Dual-Stack“ gekennzeichnet (der Abschnitt „Zugriffsportal-URLs“ muss gegebenenfalls erweitert werden).

Die Dual-Stack-URL verwendet „app.aws“ als Top-Level-Domain. Nutzen Mitarbeiter beispielsweise das Zugriffsportal für den Zugriff auf AWS-Konten, müssen sie sich bei IPv6-Konnektivität über diese neue URL anmelden. Bei direktem Zugriff auf Anwendungs-URLs muss die Dual-Stack-Anwendungs-URL entsprechend den anwendungsspezifischen Vorgaben aktiviert werden.

Die zweite URL-Kategorie betrifft Administratoren, die IAM Identity Center verwalten. Die neuen Dual-Stack-Service-Endpunkte enden mit „api.aws“ als Top-Level-Domain und sind in den Identity Center-Service-Endpunkten dokumentiert. Über diese Endpunkte verwalten Administratoren Nutzer und Gruppen in Identity Center, aktualisieren Zugriffsberechtigungen für Anwendungen und Ressourcen und führen weitere administrative Aufgaben durch.

Ein Beispiel: Verwendet ein Administrator bisher „identitystore.{region}.amazonaws.com“ zur Verwaltung von Nutzern und Gruppen, sollte die Dual-Stack-Version „identitystore.{region}.api.aws“ genutzt werden, um Verbindungen über IPv6-Clients und -Netzwerke zu ermöglichen.

Bei Verwendung eines AWS SDK für den Zugriff auf AWS-Anwendungen und -Konten oder zur Dienstverwaltung gelten die Anleitungen unter „Dual-Stack- und FIPS-Endpunkte“ zur Aktivierung der Dual-Stack-Konnektivität.

Nach Abschluss dieser Konfigurationsschritte können Mitarbeiter und Administratoren über IPv6 auf IAM Identity Center zugreifen. Da die Endpunkte auch IPv4 unterstützen, bleiben Verbindungen über IPv4 für Clients möglich, die noch nicht IPv6-fähig sind.

Nutzungsüberwachung mit CloudTrail

Optional lässt sich die Verwendung von Dual-Stack-Endpunkten über AWS CloudTrail-Protokolle nachverfolgen. Der wesentliche Unterschied zwischen reinen IPv4- und Dual-Stack-Endpunkten zeigt sich in der Top-Level-Domain, die im Feld „clientProvidedHostHeader“ erscheint. CloudTrail-Ereignisse für API-Aufrufe wie „CreateTokenWithIAM“ dokumentieren diese Unterscheidung.

Fazit und Ausblick

Mit der nativen IPv6-Unterstützung können sich Clients bei IAM Identity Center ohne Network Address Translation-Infrastruktur verbinden. Die Migration zu IPv6 lässt sich dank der Dual-Stack-Architektur schrittweise und ohne Zeitdruck durchführen. Bestehende IPv4-Endpunkte bleiben funktionsfähig, sodass keine unmittelbaren Handlungen erforderlich sind.

AWS empfiehlt dennoch eine zeitnahe Umstellungsplanung, um von den Vorteilen von IPv6 zu profitieren und Compliance-Anforderungen zu erfüllen. Bei Fragen steht der AWS-Support zur Verfügung. Alternativ können Diskussionen im IAM Identity Center re:Post-Kanal gestartet werden.

Über AWS IAM Identity Center

AWS IAM Identity Center ist der von Amazon Web Services empfohlene Dienst zur zentralen Verwaltung von Mitarbeiterzugriffen auf AWS-Anwendungen und -Konten. Der Service ermöglicht Single Sign-On und vereinfacht die Zugriffsverwaltung über ein zentrales Portal.

Entdecke mehr

Fachartikel

Prompt-Injection: Wenn KI-Systeme ihre Anweisungen vergessen

AWS IAM Identity Center: IPv6-Unterstützung für direkte Netzwerkverbindungen

Sicherheitslücke in MCP-Servern: Wie unbeschränkte URI-Aufrufe Cloud-Infrastrukturen gefährden

Sicherheitszertifizierungen: Mehr als nur Siegel – Warum unabhängige Prüfungen im Backup-Geschäft unverzichtbar sind

Push-Spam-Netzwerk: 57 Millionen Protokolle offenbaren globales Werbe-Betrugsschema

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus