Da sich Cyber-Bedrohungen weiterentwickeln, müssen Sicherheitsverantwortliche neben der traditionellen IT-Infrastruktur auch ältere und operative Technologiesysteme (OT) schützen. Branchen wie die Fertigungsindustrie, der Energiesektor und das Gesundheitswesen sind für ihre täglichen Abläufe stark auf diese Systeme angewiesen, aber ihre veraltete Architektur und begrenzten Sicherheitsmaßnahmen machen sie anfällig für Angriffe, die Unternehmen und Menschen gefährden können. Tatsächlich sind laut dem SANS-Bericht „State of ICS/OT Cybersecurity 2024“ kompromittierte IT-Assets der häufigste erste Angriffsvektor in OT/IT-Netzwerke, wobei fast 50 % diesen Weg nennen.

Das Ersetzen oder Aktualisieren dieser Systeme ist störend und kostspielig – und zu diesem Zweck hat Gartner sogar einen speziellen Marktführer erstellt, der helfen soll – Marktführer für Migrations- und Modernisierungstools für Mainframe- und Legacy-Systeme. Es ist klar, dass Unternehmen eine Möglichkeit benötigen, ihre Abwehrkräfte zu stärken und moderne IT-Cybersicherheitsansätze in ihre Legacy- und OT-Systeme zu integrieren.

CTEM für OT- und Legacy-Systeme

XM Cyber erweitert seine Continuous Threat Exposure Management-Plattform (CTEM) nun um den Schutz von Legacy- und OT-Systemen. Dieser neue Ansatz bietet eine nicht-intrusive, proaktive Möglichkeit, Angriffspfade zu identifizieren und zu entschärfen, die diese wichtigen Systeme Bedrohungen aussetzen.

Die Herausforderung der Cybersicherheit von Legacy- und OT-Systemen

Legacy- und OT-Systeme spielen eine entscheidende Rolle für den Betrieb kritischer Industrien, sind jedoch aufgrund ihres Alters und der begrenzten Sicherheitsunterstützung gefährdet. Cyber-Angreifer haben es auf diese Assets abgesehen, da sie wissen, dass sie schwieriger zu schützen sind und wertvolle Einstiegspunkte in größere IT-Umgebungen bieten können. Darüber hinaus können Angriffe auf OT-Systeme zu physischen Schäden an Anlagen und Maschinen führen oder Menschen gefährden. Da der Austausch dieser Systeme sowohl kostspielig als auch störend ist, fällt es Unternehmen schwer, aktuelle Sicherheitsansätze an diese Systeme anzupassen.

XM Cyber verbessert Ihre bestehende Legacy- und OT-Sicherheit, ohne die Betriebszeit oder Systemverfügbarkeit zu beeinträchtigen. Durch die Zusammenarbeit von Sicherheits-, IT- und OT-Teams werden kritische Assets geschützt, ohne den Geschäftsbetrieb zu unterbrechen.

Wie XM Cyber die Angriffspfadanalyse auf Legacy- und OT-Systeme ausdehnt

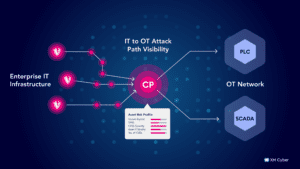

Die Continuous Exposure Management-Plattform von XM Cyber bildet Angriffspfade in hybriden Umgebungen ab und gibt Aufschluss darüber, wie Angreifer Schwachstellen sowohl vor Ort als auch in der Cloud ausnutzen könnten, um kritische Legacy- und OT-Systeme zu erreichen.

Die XM Attack Graph Analysis der Plattform hebt Folgendes hervor:

- Validierte Schwachstellen, die, wenn sie nicht behoben werden, zu diesen hochwertigen Systemen führen könnten.

- Angriffspfade durch IT-Umgebungen, die OT- und Legacy-Assets exponieren könnten.

- Engpässe, die in der hybriden Umgebung wichtige Schwachstellen darstellen, die, wenn sie behoben werden, mehrere Angriffspfade gleichzeitig unterbrechen, um eine maximale Wirkung zu erzielen.

Durch die Priorisierung von Schwachstellen auf der Grundlage des Risikos ermöglicht XM Cyber den Teams, sich auf die wirkungsvollsten Angriffspfade zu konzentrieren und Ressourcen effizient zuzuweisen, um diese zu beheben. Der XM Cyber Digital Twin-Ansatz unterstützt die Betriebskontinuität, indem er OT-Systeme sichert, ohne dass invasive Scans erforderlich sind, die Systeme offline schalten können.

Hauptvorteile der Lösung von XM Cyber für Legacy- und OT-Systeme

- Proaktive Risikominderung: Durch die Identifizierung von Schwachstellen, bevor Angreifer sie ausnutzen können, ermöglicht XM Cyber es Unternehmen, Bedrohungen immer einen Schritt voraus zu sein.

- Betriebskontinuität: Dieser nicht-intrusive Ansatz ergänzt Ihre vorhandenen OT-Sicherheitstools und stellt sicher, dass OT-Systeme betriebsbereit bleiben, während die Sicherheit verbessert wird.

- Effiziente Ressourcenzuweisung: Mit priorisierten Erkenntnissen über Schwachstellen können Sicherheitsteams die Probleme mit dem höchsten Risiko angehen und sicherstellen, dass die Bemühungen dort konzentriert werden, wo sie den größten Einfluss auf die Risikominderung haben.

- Umfassende Abdeckung: XM Cyber bietet einen vollständigen Überblick über Angriffspfade in lokalen, Cloud- und Hybridumgebungen und gewährleistet so einen umfassenden Schutz für Legacy- und OT-Systeme.

Der XM Cyber-Vorteil

Mit der neuen Funktion von XM Cyber können Unternehmen ältere und OT-Systeme vor Bedrohungen schützen, die von der IT-Infrastruktur ausgehen, und so die Widerstandsfähigkeit und Zuverlässigkeit im gesamten Unternehmen sicherstellen. Wenn Ihr Unternehmen auf eine ältere oder OT-Infrastruktur angewiesen ist, bietet XM Cyber einen modernen Ansatz für die Cybersicherheit.

Möchten Sie erfahren, wie wir die Sicherheit von OT- und älteren Systemen in Ihr Unternehmen integrieren können? Vereinbaren Sie jetzt einen Termin mit uns.

Noch nicht bereit zum Gespräch? Lesen Sie unser E-Book „Breaking Attack Paths to Legacy and OT Systems“ (Angriffspfade zu Legacy- und OT-Systemen durchbrechen) mit Berichten über die Identifizierung und das Durchbrechen der Pfade zu geschäftskritischen IT-, OT- und Legacy-Systemen.

Bild/Quelle: https://depositphotos.com/de/home.html