Das Threat Intelligence Team von Amazon hat eine Watering-Hole-Kampagne identifiziert und unterbrochen, die von APT29 (auch bekannt als Midnight Blizzard) durchgeführt wurde, einem Bedrohungsakteur, der mit dem russischen Auslandsgeheimdienst (SVR) in Verbindung steht. Die Untersuchung deckte eine opportunistische Watering-Hole-Kampagne auf, bei der kompromittierte Websites genutzt wurden, um Besucher auf eine bösartige Infrastruktur umzuleiten, die darauf ausgelegt war, Benutzer dazu zu verleiten, durch den Gerätecode-Authentifizierungsfluss von Microsoft die Autorisierung von Geräten zu erteilen, die von Angreifern kontrolliert wurden. Dieser opportunistische Ansatz verdeutlicht die kontinuierliche Weiterentwicklung von APT29 bei der Skalierung ihrer Operationen, um ein breiteres Netz bei ihren Bemühungen zur Informationsbeschaffung auszuwerfen.

Die sich weiterentwickelnden Taktiken von APT29

Diese Kampagne folgt einem Muster, das bereits zuvor bei APT29 beobachtet wurde. Im Oktober 2024 vereitelte Amazon den Versuch von APT29, Domains zu nutzen, die sich als AWS ausgaben, um Benutzer mit Remote Desktop Protocol-Dateien, die auf von den Angreifern kontrollierte Ressourcen verwiesen, zu phishen. Außerdem berichtete die Threat Intelligence Group von Google im Juni 2025 über Phishing-Kampagnen von APT29, die sich mit Hilfe von anwendungsspezifischen Passwörtern (ASPs) gegen Wissenschaftler und Kritiker Russlands richteten. Die aktuelle Kampagne zeigt, dass sie sich weiterhin auf das Sammeln von Anmeldedaten und Informationen konzentrieren und ihre technischen Ansätze verfeinern. Sie demonstriert eine Weiterentwicklung der Vorgehensweise von APT29 durch ihre Fähigkeit,

- legitime Websites zu kompromittieren und zunächst verschleiertes JavaScript einzuschleusen

- die Infrastruktur bei Störungen schnell anzupassen

- auf neuen Infrastrukturen von JavaScript-Weiterleitungen auf serverseitige Weiterleitungen umzustellen

Technische Details

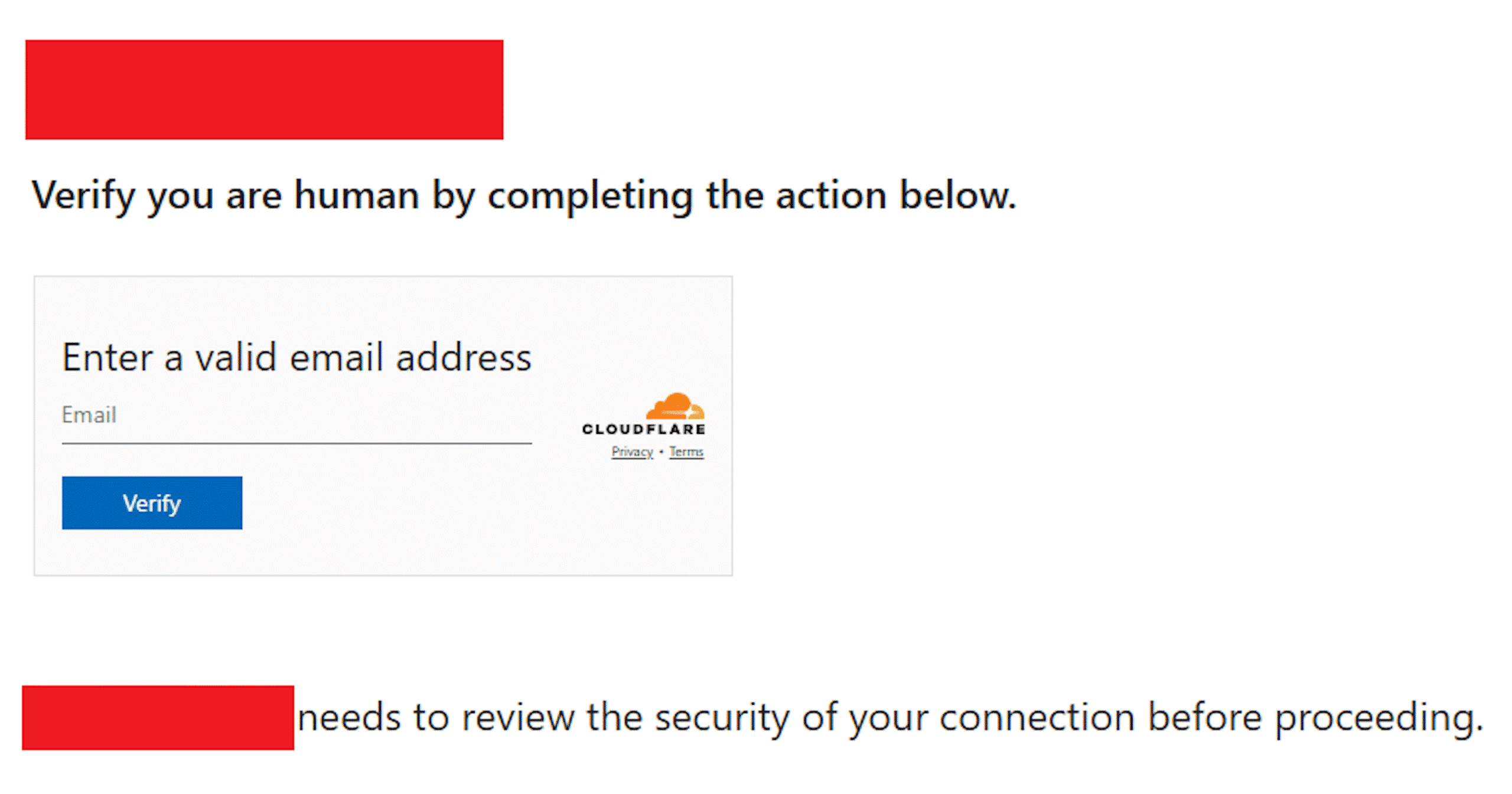

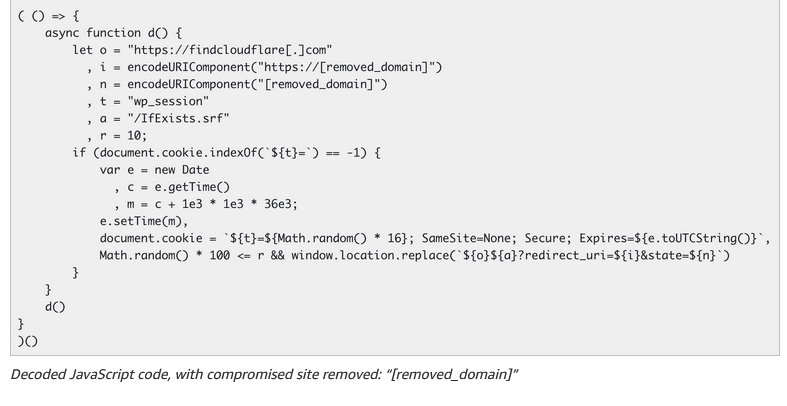

Amazon identifizierte die Aktivität durch eine Analyse, die es für die APT29-Infrastruktur erstellt hatte, was zur Entdeckung der von den Akteuren kontrollierten Domainnamen führte. Durch weitere Untersuchungen stellte Amazon fest, dass die Akteure verschiedene legitime Websites kompromittiert und JavaScript injiziert hatten, das etwa 10 % der Besucher auf diese von den Akteuren kontrollierten Domains umleitete. Diese Domains, darunter findcloudflare[.]com, ahmten Cloudflare-Verifizierungsseiten nach, um legitim zu erscheinen. Das ultimative Ziel der Kampagne war der Gerätecode-Authentifizierungsablauf von Microsoft. Es gab keine Kompromittierung von AWS-Systemen und es wurden auch keine direkten Auswirkungen auf AWS-Dienste oder -Infrastrukturen beobachtet.

Die Analyse des Codes ergab folgende Umgehungstechniken:

- Verwendung von Randomisierung, um nur einen kleinen Prozentsatz der Besucher umzuleiten

- Verwendung von Base64-Kodierung, um bösartigen Code zu verbergen

- Setzen von Cookies, um wiederholte Umleitungen desselben Besuchers zu verhindern

- Umstellung auf neue Infrastruktur, wenn blockiert

Bild der kompromittierten Seite, wobei der Domainname entfernt wurde. Quelle: Amazon

Maßnahmen von Amazon zur Unterbindung

Nachdem Amazon diese Kampagne entdeckt hatte, isolierte das Unternehmen umgehend die betroffenen EC2-Instanzen, arbeitete mit Cloudflare und anderen Anbietern zusammen, um die Domains des Angreifers zu sperren, und gab relevante Informationen an Microsoft weiter.

Trotz der Versuche des Angreifers, auf eine neue Infrastruktur umzusteigen, einschließlich eines Wechsels von AWS zu einem anderen Cloud-Anbieter, verfolgte das Team weiterhin seine Aktivitäten und störte sie. „Nach unserem Eingreifen beobachteten wir, dass der Angreifer weitere Domains wie cloudflare[.]redirectpartners[.]com registrierte, mit denen er erneut versuchte, Opfer in die Authentifizierungsworkflows für Microsoft-Geräte zu locken.“ – Amazon

Schutz von Benutzern und Organisationen

Wir empfehlen Organisationen, die folgenden Schutzmaßnahmen zu ergreifen:

Für Endbenutzer:

- Seien Sie wachsam gegenüber verdächtigen Weiterleitungsketten, insbesondere solchen, die sich als Sicherheitsüberprüfungsseiten tarnen.

- Überprüfen Sie immer die Authentizität von Geräteautorisierungsanfragen, bevor Sie diese genehmigen.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) für alle Konten, ähnlich wie AWS jetzt MFA für Root-Konten verlangt.

- Seien Sie vorsichtig bei Webseiten, auf denen Sie aufgefordert werden, Befehle zu kopieren und einzufügen oder Aktionen im Windows-Ausführungsdialog (Win+R) durchzuführen.

- Dies entspricht der kürzlich dokumentierten „ClickFix”-Technik, bei der Angreifer Benutzer dazu verleiten, bösartige Befehle auszuführen.

Für IT-Administratoren:

Befolgen Sie die Sicherheitsrichtlinien von Microsoft zu Geräteauthentifizierungsabläufen und erwägen Sie, diese Funktion zu deaktivieren, wenn sie nicht erforderlich ist.Setzen Sie Richtlinien für den bedingten Zugriff durch, die die Authentifizierung basierend auf Gerätekonformität, Standort und Risikofaktoren einschränken.Implementieren Sie eine robuste Protokollierung und Überwachung für Authentifizierungsereignisse, insbesondere für solche, die neue Geräteautorisierungen betreffen.Indikatoren für Kompromittierung (IOCs)findcloudflare[.]comcloudflare[.]redirectpartners[.]com

Beispiel-JavaScript-Code

Unsere Leseempfehlungen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern