Rund um den Jahreswechsel haben prominente Angriffsziele wie Thyssenkrupp, die Universität Duisburg-Essen oder die Stadtverwaltung Potsdam gezeigt, wie gezielt Hacker ihre Opfer in den verschiedensten Bereichen aussuchen oder angreifen. Betroffen ist nicht mehr allein die private Wirtschaft, sondern zunehmend auch Bereiche des öffentlichen Lebens wie Schulen, Universitäten oder Behörden.

Vier Trends prägen die IT-Sicherheitslage im Jahr 2023 und werden die Agenda der Sicherheitsverantwortlichen bestimmen.

Trend eins: Ausgesuchte Opfer

Die Hacker etwa der Ransomware-as-a-Service Industrie gehen immer gezielter vor. Opfer werden im Vorfeld gründlich durchleuchtet und erkannte Lücken zielgerecht ausgenutzt. Angreifer finden über Social Engineering in den meisten Fällen einen Weg in die Unternehmensnetzwerke. Einer von Forenova beauftragten Umfrage der Cybersecurity Insiders (1) aus dem Herbst 2022 zufolge haben 58 % der befragten nordamerikanischen Unternehmen Phishing-Emails als Einfallstore für Ransomware-Attacken identifiziert. Eine ebenso wichtige Rolle spielte die Suche nach Lücken, wie der gezielte Angriff von Schwachstellen (26 %) oder der Scan nach Exploits (17 %). Ein infizierter E-Mail-Anhang (in 52 % der Fälle) oder das Navigieren auf eine kompromittierte Webseite (34 %) sind aber unter Umständen erst der an sich unspektakuläre Anfang einer gestaffelten Ransomware-Attacke. Das heißt, dass IT-Sicherheitsverantwortliche klassische signaturbasierte Ansätze der IT-Security durch Lösungen ergänzen müssen, die bereits die ersten ungewöhnlichen und oft unauffälligen Aktivitäten im Netzwerk und auf den Endpunkten effektiv aufspüren.

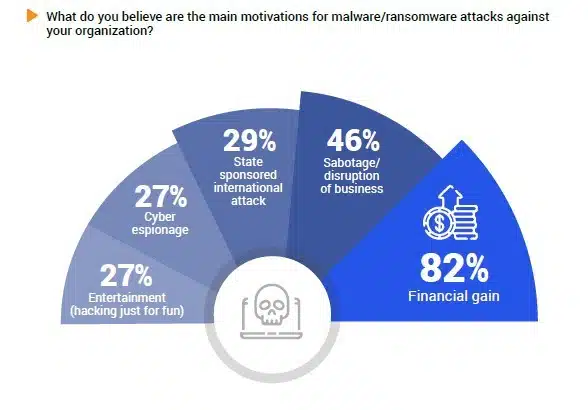

Trend 2: Unterschiedliche Motive

Treibende Kraft der Hacker ist sicher weiterhin der Anreiz, Lösegelder einzufordern. Doch das ist nicht alles. Der zitierten Studie zufolge vermuten 82 % der angegriffenen Studienteilnehmer den finanziellen Gewinn als Angriffsgrund. 46 % Prozent unterstellen den Angreifern das Ziel, Abläufe zu unterbrechen oder zu sabotieren. 27 % sehen Cyberspione am Werk, 29 % internationale Cyberkriminelle mit staatlicher Hilfe. In Krisenlagen spielen politische Motivationen eine größere Rolle. Zudem vermuten auch die ökonomisch motivierten Hacker bei angegriffenen Behörden, Krankenhäusern, Bildungseinrichtungen oder gar kritischen Infrastrukturen eine hohe Bereitschaft oder Notwendigkeit, Lösegelder zu zahlen.

Trend 3: Remote Work erhöht die Angriffsfläche

Nahezu die gesamte Unternehmenskommunikation zwischen. Menschen, Geräten und Systemen aller Art findet mittlerweile im Netzwerk statt. Zudem sind immer mehr unterschiedliche Systeme – wie Router oder IoT-Sensoren aller Art – in die Kommunikation einbezogen. Die Pandemie hatte die Zahl der Notebooks im Homeoffice als eine neue Angriffsfläche mit Zugriff auf das zentrale Netzwerk erhöht. Dieser Arbeitsortwechsel lässt sich nicht mehr vollständig rückgängig machen. Auch wenn Mitarbeiter wieder in die Büros zurückkehren, wechseln sie in Zukunft öfter den Arbeitsplatz zwischen dem Unternehmen und dem Arbeitszimmer zu Hause. Der Zugang zum Unternehmensnetz aus dem Homeoffice aus bleibt eine weitere Angriffsfläche für Cyberattacken. Zudem werden die Mitarbeiter unterwegs bedroht sein. IT-Administratoren können aber nicht alle Clients – wie etwa Router mit proprietären Betriebssystemen oder private Rechner, die nicht zentral verwaltet sind – am Endpunkt durch Security-Software schützen. Umso wichtiger werden daher in modernen Netzwerken Abwehransätze, die über eine Verhaltensanalyse Gefahren entdecken und Angriffe wirksam eindämmen können sowie ein konsequenter Endpunktschutz von Arbeitslaptops.

Trend 4: Steigender Druck auf Produktion, kritische Infrastrukturen und den Mittelstand

Insbesondere der Mittelstand und hier das produzierende Gewerbe werden im Mittelpunkt der Aktivitäten der Cyberhacker stehen. So richteten sich bereits im Jahr 2022 61 % aller Cyberangriffe weltweit auf kleine Unternehmen. Zum einen liegt dort wertvolles, sensibles Knowhow sowie potenziell Kapital, um hohe Lösegeldforderungen zu bedienen. Zum anderen verlässt sich der Mittelstand häufig stark auf traditionelle IT-Security, wie Firewall und AV. Das reicht schon in der Gegenwart nicht mehr aus – und noch weniger in der Zukunft.

In geopolitischen Krisenzeiten richten sich immer mehr Angriffe auf Anbieter kritischer Infrastrukturen. Die Attacken auf Krankenhäuser der letzten Jahre bleiben also im Trend. Gesetzgeber schrauben daher die Anforderungen an Betriebe der kritischen Infrastruktur weiter hoch. Treiber dieses Trends, der viele mittlere Unternehmen betrifft, ist dabei die NIS2-Direktive der Europäischen Union, die seit 28. November 2022 in Kraft ist und innerhalb der nächsten 21 Monate nationales Recht werden muss.

Kein Unternehmen kann mehr ausschließen, in naher Zukunft Opfer einer Cyberattacke zu sein – gleich welcher Größe, Branche oder aus welchem gesellschaftlichen Bereich. Informationen und finanzielle Mittel für Lösegelder machen aus jeder Organisation ein lohnendes Angriffsziel. Lediglich umfassende Sicherheitsansätze, die das Netzwerk sowie die Endpunkte im Blick haben und Informationen über auffälliges Verhalten austauschen, tragen zu einer effizienten Sicherheit bei. Darüber hinaus werden die allermeisten IT-Verantwortlichen im Unternehmen die Aufgaben einer Cyberabwehr nicht aus eigener Kraft stemmen können, sondern externe Hilfe benötigen.

Quellenangabe:

(1) 2022 Ransomware Report von Cybersecurity Insiders und ForeNova. Befragt wurden 236 Unternehmen unterschiedlicher Größe aus verschiedenen Branchen in den USA und Kanada. Die vollständige Studie findet sich hier: https://www.cybersecurity-insiders.com/portfolio/2022-ransomware-report-forenova/ .

Autor: Thomas Krause, Regional Director DACH bei ForeNova

Grafik: Vermutete Ursachen für Angriffe auf Unternehmen. Quelle: ForeNova Technologies B.V. und Cybersecurity Insiders

Fachartikel

Strategien für eine fortgeschrittene digitale Hygiene

Mit LogRhythm 7.16 können Sie das Dashboard-Rauschen reduzieren und Log-Quellen leicht zurückziehen

Wie man RMM-Software mit einer Firewall absichert

Red Sifts vierteljährliche Produktveröffentlichung vom Frühjahr 2024

Konvergiert vs. Einheitlich: Was ist der Unterschied?

Studien

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Neue Erkenntnisse: Trend-Report zu Bankbetrug und Finanzdelikten in Europa veröffentlicht

Studie: Rasantes API-Wachstum schafft Cybersicherheitsrisiken für Unternehmen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand