Während Online-Portale immer noch Tipps für sichere Passwörter geben, gehen Microsoft und die FIDO-Alliance einen konträren Weg: Die Windows Anmeldung ohne Passwort punktet erstaunlicherweise mit höherer Sicherheit und mehr Anwenderkomfort.

»Wenn es um die Zusammensetzung und die Länge geht, spielt Ihr Passwort (meistens) keine Rolle…»

Es gibt ausreichend moderne Angriffsvektoren bei denen Passwörter nicht schützen. Wir haben in unserem Blogbeitrag 99,9 % Sicherheit durch Mehrfaktor-Authentifizierung das Statement von Microsoft mit dem Titel «Your Pa$$word doesn’t matter» als Basis genommen und erklären darin, in welchen Fällen selbst starke Passwörter versagen. Wenn aber auch sichere Passwörter scheitern, wie kann man sich dann sicher authentifizieren? Die ungewöhnliche Antwort lautet: Eine Windows Anmeldung ohne Passwort ist sicherer! Ganz ohne Passwort? Natürlich nicht!

Identifizierung vs. Authentifizierung

Die Identifizierung ist die Erkennung z.B. einer Person. Die Identifizierung funktioniert grundsätzlich mit den gleichen Faktoren wie die Authentifizierung, also beispielsweise mit biometrische Eigenschaften. Der in der IT häufiger genutzte Begriff Authentifizierung meint den Nachweis, den eine Person erbringen muss, um als Anwender zugelassen zu werden. Und dieser Nachweis kann mit den Faktoren ‹Haben›, ‹Sein› und ‹Wissen› erbracht werden. Ein Nachweis, dass der User die Berechtigung hat auf Unternehmensdaten zuzugreifen – die Authentifizierung – ist immer erforderlich und die erste Abwehr gegen Angreifer aller Art. Und genau darin liegt das Problem bei statischen Authentifizierungen mit Name und Passwort. 50 % der Faktoren, nämlich der Name sind meist bekannt, die andern 50 % sind häufig entweder Standardpasswörter oder bereits durch Credential Stuffing, Phishing oder Man-in-the-Middle Angriffe geleakte Passwörter. Damit sind statische Anmeldeverfahren für die IT-Sicherheit unzureichend und stellen für Angreifer kaum mehr ein Hürde dar.

Wie funktioniert die Windows Anmeldung ohne Passwort?

Was ist die Alternative zu den offensichtlich vielfach obsoleten Passwörtern? Hierzu können wir von der Zwei-Faktor Authentifizierung lernen. Während die statische Netzwerk- oder Windows-Anmeldung mit Name und Passwort rein auf dem Faktor Wissen basieren, müssen bei der Zwei-Faktor Authentifizierung mindestens zwei Angaben aus zwei von drei Faktoren ‹Haben, Sein und/oder Wissen› stammen. Wenn ich also mein Passwort weiß, muss der zweite Faktor entweder aus dem Bereich ‹Haben› oder ‹Sein› stammen. Moderne Hardware Token können als Ersatz für die Windows Anmeldung mit Passwort verwendet werden und trotzdem gleichzeitig die Sicherheit verbessern. Der FIDO2-Standard in Verbindung mit Windows Hello in Windows 10 ab Version 1809 ermöglicht die native Unterstützung für passwortlose Logins. Aktuell ist die passwortlose Authentifizierung aller Microsoft-Dienste inkl. Azure Active Directory (Azure AD) über FIDO2/WebAuthn möglich. Neben Microsoft werden aber auch MacOS, Linux, iOS und Android unterstützt. Alle gängigen Browser und zahlreiche weitere Dienste, Applikationen und Cloud-Applikationen wie beispielsweise Google und Salesforce sind für die passwortlose Authentifizierung vorbereitet. Durch Einsatz des Faktors ‹Haben› bei der Authentifizierung, sind erfolgreiche Man-in-the-Middle und Phishing-Angriffe aus der Ferne ausgeschlossen.

YubiKey 5 USB-Token mit NFC-Authentifizierung

Moderne Hardware Token

Als Faktor ‹Haben› eignen sich moderne Hardware Token wie z.B. YubiKey 5 oder die USB-Token Winkeo und Smartcard-Token Badgeo (hier nur Azure AD) des französischen Herstellers NEOWAVE. Die Hardware Token dieser Hersteller unterstützen neben FIDO2 auch die Standards FIDO U2F, PIV (Smartcard), OpenPGP, OATH-TOTP ( OATH = Open Authentication; TOTP = time based one-time-passcode), OATH-HOTP (HOTP = HMAC-based (ereignisbasierend) one-time-passcode). Die Smartcard-Komponente der NEOWAVE Token sind zusätzlich Common Criteria EAL 5+ zertifiziert, eine Zertifizierung die auch vom deutschen BSI anerkannt wird.

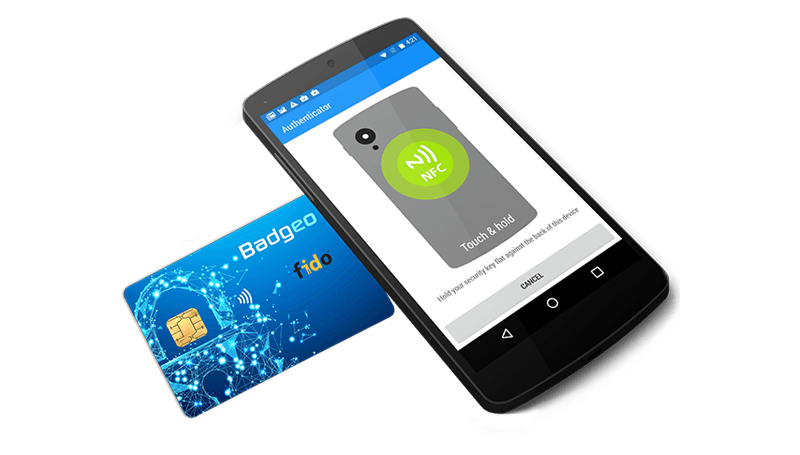

Anwenderfreundlich und praktisch: Chipkarte im Kreditkartenformat

Uns gefällt in diesem Zusammenhang die Dual-Smartcard mit NFC NEOWAVE Badgeo besonders. Die FIDO2 Chipkarte im Kreditkartenformat kann sowohl für die Windows Anmeldung ohne Passwort (unter AzureAD) als auch für die Zutrittskontrolle, Identitätsverwaltung, Arbeitszeiterfassung und für die digitale Signierung – sowohl kontaktlos über NFC als auch kontaktbehaftet – eingesetzt werden.

Annäherungs-Authentifizierung

Eine spezielle Form der Authentifizierung ist die Annäherungs-Authentifizierung über Gatekeeper Halberd Token. Diese Lösung ist keine native Lösung, die sich nahtlos in Microsoft Windows Login integriert. Um den vollen Umfang der Bluetooth Smart BLE Token zu nutzen, ist die Gatekeeper Enterprise Software notwendig. Die zentrale Lösung regelt die Workflows die bei der Annäherung an einen PC oder ein CAM-System ablaufen sollen. Soll ein User an- bzw. abgemeldet oder der PC nur ent- oder gesperrt werden? Welche Zugriffsberechtigung hat der User? Je nach Ausbaustufe protokolliert Gatekeeper Enterprise alle Login/Logout-Vorgänge oder lässt sich über das (Azure) Active Directory direkt über Gruppenrichtlinien konfigurieren.

Die Lösung Gatekeeper eignet sich beispielsweise für Arztpraxen bzw. Krankenhäuser in denen der behandelnde Arzt von einem Behandlungszimmer ins nächste eilt und sicherstellen möchte, dass seine Eingaben für den nächsten Patienten nicht sichtbar sind. Ein anderes Szenario ist die An- bzw. Abmeldung an ein CAM-System durch den Bediener. Verlässt er die Produktionsanlage, sperrt sich auch die Bedienoberfläche und eine Manipulation ist unmöglich. Der Näherungsbereich kann von einigen Metern auf bis zu 30 cm eingeschränkt werden.

Fazit:

Mit modernen Hardware Token erreichen Sie endlich sichere Anmeldungen und Anwenderkomfort. Für fast jeden Einsatzzweck stehen entsprechende Token zur Verfügung. Eine ausführliche Information über Gatekeeper finden Sie in unserem Beitrag Keyless-Go Datenschutz.

Weitere ProBlog Beiträge über Passwortschutz und sichere Authentifizierung

Neue Trends bei der Mehrfaktor-Authentifizierung

Keine sichere Authentifizierung unter dieser Nummer

BSI-Empfehlung zu Passwortechsel-Intervallen

BSI: Ein zeitgesteuerter Passwortwechsel sollte vermieden werden

Microsoft empfiehlt Mehrfaktor-Authentifizierung

99,9 % Sicherheit durch Mehrfaktor-Authentifizierung

Autor: Monique Weixer, ProSoft

Fachartikel

Studien

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand