Neue Version des Code-Coverage-Tools mit weiteren Verbesserungen

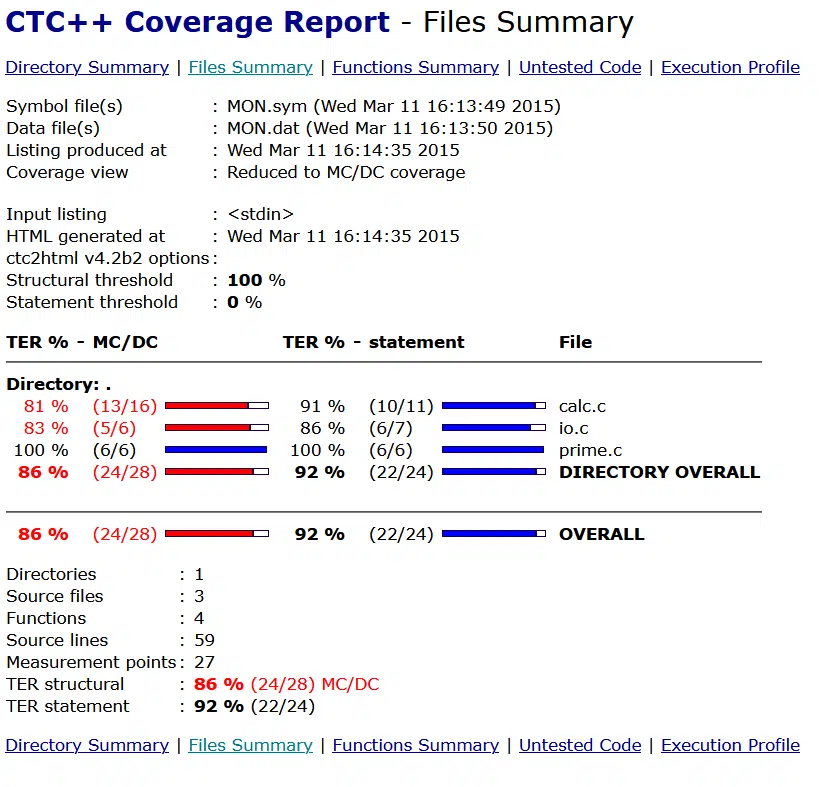

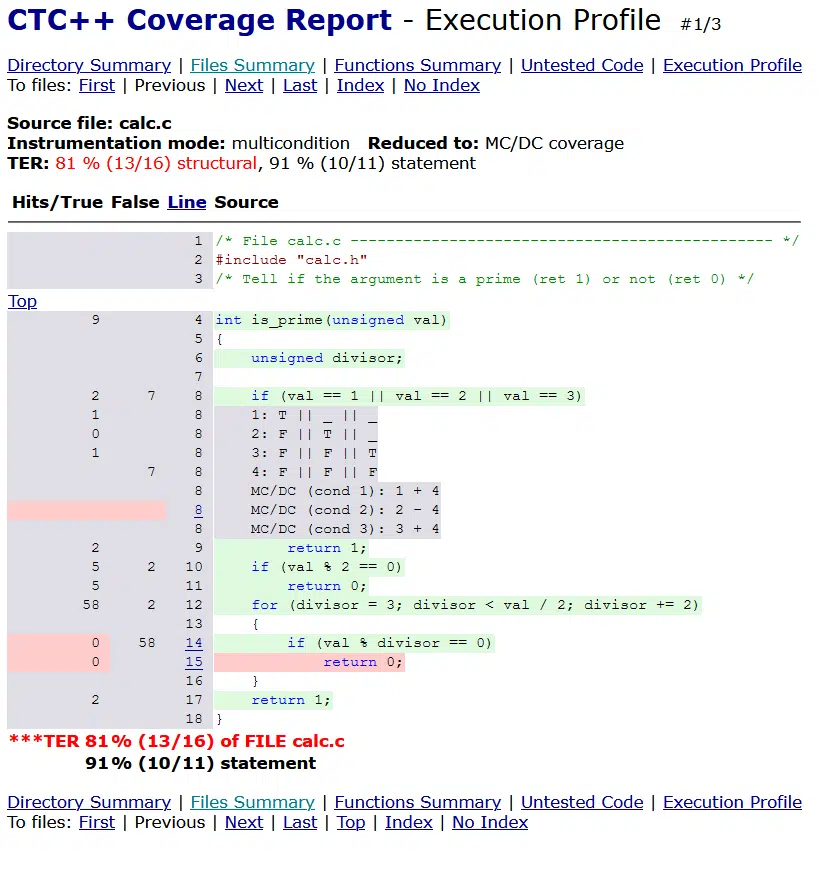

Verifysoft Technology (www.verifysoft.com), Anbieter von Lösungen zur Steigerung der Softwarequalität, hat die neue Version 9.1.3 des Code-Coverage-Tools Testwell CTC++ veröffentlicht. Testwell CTC++ kann für die Messung der Testabdeckung auf dem Host sowie auf Embedded Targets genutzt werden. Die Lösung wird weltweit in verschiedensten sicherheitskritischen Branchen und Projekten zum Nachweis der Testabdeckung eingesetzt. Dazu zählen beispielsweise die Luft- und Raumfahrt, das Automotive-Segment oder die Medizintechnik.

Einfachere Installation und Konfiguration

Die neue Version 9.1.3 von Testwell CTC++ bietet unter anderem mehr Kontrolle über die Benennung der Dateien mit Coverage-Daten. Durch die Möglichkeit der Nutzung individueller Dateinamen ist es deutlich einfacher, verschiedene Testdurchgänge zu unterschieden, die mit der gleichen ausführbaren Datei durchgeführt wurden. Von einer weiteren Neuerung profitieren vor allem Anwenderinnen und Anwender, die Testwell CTC++ unter Linux einsetzen: Wie für Windows bereits realisiert, sind die Pakete Host-Target und Bitcov nun auch für Linux direkt im Kernpaket für die Standard-Installation enthalten. Dadurch entfällt die Notwendigkeit einer separaten Bereitstellung.

Auch auf Embedded-Geräten mit limitiertem Speicherplatz einsetzbar

Das Host-Target-Modul ermöglicht Analysen der Code Coverage auf Zielsystemen. Hierbei kann es sich sowohl um Embedded Targets als auch um andere Systeme mit unterschiedlichsten Betriebssystemen handeln. Einsetzbar für die Analyse der Testabdeckung ist Host-Target darüber hinaus auch auf Kernel-Anwendungen wie Treibern. Bei Bitcov handelt es sich um eine spezielle Variante des Host-Target-Moduls. Diese lässt sich zum Beispiel für sehr kleine Embedded Targets mit eng limitierten Speicher-Ressourcen einsetzen. Weitere Neuerungen in Testwell CTC++ beinhalten eine einfachere Installation, Konfiguration und Handhabung der Kompatibilitätsschicht Cygwin unter Windows sowie zusätzliche Detailverbesserungen.

„Als führendes Tool für die Test-Coverage-Analyse wird Testwell CTC++ beispielsweise in sicherheitskritischen Bereichen eingesetzt, in denen Zertifizierungen nach Normen und Standards wie DO-178C, ISO 26262, EN 50128, IEC 61508 oder IEC 60880 erforderlich sind“, erklärt Klaus Lambertz, Geschäftsführer der Verifysoft Technology GmbH. „Unser Anspruch ist es, die Lösung für unsere Kunden kontinuierlich weiterzuentwickeln und im Detail zu optimieren.“

Fachartikel

Studien

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand