Die Industrie und das verarbeitende Gewerbe sind für die Weltwirtschaft von entscheidender Bedeutung. 26,6 Prozent steuerte das verarbeitende Gewerbe 2021 zur Bruttowertschöpfung in Deutschland bei.

Störungen in dieser Branche können weitreichende Folgen haben, wie nicht zuletzt die Auswirkungen der Covid-19-Pandemie auf die Lieferketten verdeutlicht haben. Das macht die Industrie weltweit zu einem beliebten Ziel für Cyber-Kriminelle. Denn es gibt nur wenige Bereiche, in denen so viele speziell angefertigte und kundenspezifische Maschinen zum Einsatz kommen wie in der Industrie. Diese Anlagen stellen ein ungewöhnliches Risiko dar, das bewertet und verstanden werden muss, um sich in der komplexer werdenden Bedrohungslandschaft ausreichend schützen zu können.

Die aktuelle Bedrohungslage im Überblick

Um zu verstehen, welche Risiken speziell für die Industrie und das verarbeitende Gewerbe bestehen, hat das Team des Advanced Research Centers von Trellix 120 verschiedene Sicherheitslücken im Bereich der Überwachungs- und Datenerfassung (SCADA) und der Industriellen Steuerungsysteme (ICS) untersucht. Dabei hat sich das Team speziell auf die seit Anfang 2023 veröffentlichten Schwachstellen fokussiert, so dass es sich auf aktuelle Systeme konzentrieren konnte, die sich bereits im Einsatz oder in der Planung für die Implementierung befinden.

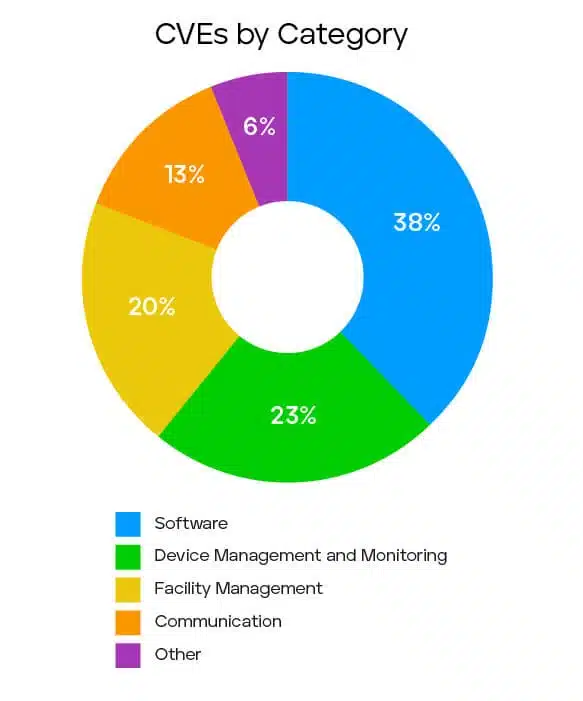

Das ARC-Team hat in den folgenden fünf Kategorien Schwachstellen gefunden:

Die Kategorie Software macht mit 38 Prozent den größten Prozentsatz der gemeldeten CVEs aus. Die am weitesten verbreitete Technologie in dieser Kategorie ist eine Tracking-Software zur Nachverfolgung von Vermögenswerten, die zur Verwaltung von Waren, Ausrüstung und/oder Personal in der gesamten Organisation verwendet wird. HMI oder Human-Machine Interface (Mensch-Maschine-Schnittstelle) gehört ebenfalls zu den Spitzenreitern und stellt die Software dar, die für die Interaktion zwischen Mensch und Maschine verwendet wird.

Geräteverwaltung und -überwachung folgen mit 23 Prozent der gemeldeten CVEs deutlich dahinter. Die meisten davon sind Lösungen für das Gerätemanagement, wobei 15 CVEs von einem einzigen Anbieter offengelegt wurden.

Ist die Industrie und das Verarbeitende Gewerbe bedroht?

Die kurze Antwort lautet: Ja. In den letzten Jahren hat es einige größere Attacken gegeben, die darauf hindeuten, dass Cyber-Akteure diese Branche aktiv angreifen. Ein Paradebeispiel ist der Angriff auf die Khuzestan Steel Co., bei dem ICS-Systeme als Teil der Angriffskette genutzt wurden. Diese Attacke ähnelt einem Angriff aus dem Jahr 2014 auf ein deutsches Stahlunternehmen, der ebenfalls auf ICS-Systeme abzielte. Beide Beispiele führten zu physischen Schäden an den Anlagen.

Einige Gruppen entscheiden sich für traditionellere Angriffe, z. B. mit Ransomware, wie im Fall des Angriffs auf Colonial Pipeline im Jahr 2021. Laut dem aktuellen Threat-Report 2023 des Trellix Advance Research Center entfielen 12 Prozent der 2022 öffentlich gemeldeten Ransomware-Kampagnen auf das verarbeitende Gewerbe. Das ARC-Team fand außerdem heraus, dass 32 Prozent der „Lecks“, die durch Ransomware-Erpressung entstanden, auf Industriegüter und Dienstleistungen entfielen.

Bei der Analyse der CVEs stieß das ARC-Team auf drei öffentlich verfügbare Proof-of-Concept-Codebasen im Zusammenhang mit CVEs, die seit 2023 öffentlich bekannt sind:

- CVE2022-46650 CVSS-Score von 4,9, bei dem ein authentifizierter Angreifer den Server dazu bringen kann, das administrative Passwort im Klartext offenzulegen.

- CVE2022-46649 CVSS-Score von 8.8, bei dem ein authentifizierter Angreifer beliebige Shell-Befehle auf dem Gerät ausführen kann.

- CVE2023-27394 CVSS-Score von 9,8, bei dem ein nicht authentifizierter Angreifer beliebige Shell-Befehle auf dem Gerät ausführen kann.

Am besorgniserregendsten ist CVE-2023-27394, das sich auf den Osprey Pump Controller auswirkt. Ein kurzer Blick auf den PoC-Code zeigt, dass es sich auch hier um einen sehr einfachen Exploit handelt.

Was kann die Industrie aus diesen Ergebnissen lernen?

In erster Linie sind softwarebasierte Lösungen ein gefundenes Fressen für kriminelle Akteure. Glücklicherweise sind sie auch leichter auf dem neuesten Stand zu halten, was die Versionskontrolle und das Patchen betrifft. Unternehmen müssen sicherstellen, dass automatische Patches eingesetzt werden. Geräteverwaltungs- und Überwachungssysteme sollten die nächste Priorität sein. Schwierig wird es, wenn es sich um speziell angefertigte Geräte ohne robuste zentrale Verwaltung handelt. Für jeden, der diese Systeme betreibt, ist es von größter Wichtigkeit, sie im Rahmen des Herstellersupports nach Möglichkeit auf dem neuesten Stand zu halten. Das kann sich bei ICS-Systemen als schwer oder gar unmöglich erweisen, wenn sie nicht über eine Art von Benutzeraktualisierungsmethode verfügen – in diesem Fall kann die Dokumentation des jeweiligen Herstellers weitere Informationen liefern.

Weitere Details und den vollständigen Bericht finden Sie hier.

Fachartikel

Strategien für eine fortgeschrittene digitale Hygiene

Mit LogRhythm 7.16 können Sie das Dashboard-Rauschen reduzieren und Log-Quellen leicht zurückziehen

Wie man RMM-Software mit einer Firewall absichert

Red Sifts vierteljährliche Produktveröffentlichung vom Frühjahr 2024

Konvergiert vs. Einheitlich: Was ist der Unterschied?

Studien

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Neue Erkenntnisse: Trend-Report zu Bankbetrug und Finanzdelikten in Europa veröffentlicht

Studie: Rasantes API-Wachstum schafft Cybersicherheitsrisiken für Unternehmen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand