Zunehmend werden Unternehmen (und auch Privatpersonen) Opfer von Angriffen mit Erpressungs- oder Lösegeld-Trojanern, auch als Ransomware bekannt. Diese Schadprogramme sperren auf einem Computer durch Verschlüsselung den Zugriff auf wichtige Dateien und fordern für die Entschlüsselung ein Lösegeld. Ransomware-Gangs haben 2020 ihren Gesamtumsatz mit über 350 Millionen $ mehr als verdreifacht. Dabei wurden neue Angriffswege direkt über Sicherheitslücken und Fehlkonfigurationen in der IT-Infrastruktur benutzt, die Zahl der bekannten Ransomware-Gangs ist zudem explosionsartig gestiegen, Tendenz weiter zunehmend. Abwehr und Schutz vor diesen Angriffen über die IT-Infrastruktur besteht aus dem Erkennen der eigenen Gefährdungslage und nachfolgenden organisatorischen Maßnahmen. Hierzu will der nachfolgende Artikel einige Hinweise geben.

Einleitung

Das Jahr 2020 war extrem erfolgreich für die verschiedenen Ransomware-Gangs. Einerseits hat sich deren geschätzter Gesamtumsatz mit über 350 Mio $ mehr als verdreifacht, andererseits haben einzelne Gruppierungen wie REvil oder Ryuk jeweils mehr als 100 Mio $ eingenommen.

Dieses Erfolgsmodell hat für einen gehörigen Pullfactor gesorgt: waren im Januar 2020 gerade einmal 6 Gruppen aktiv, so zählt man aktuell 36 Ransomware-Gangs; Tendenz weiter zunehmend. Der durchschnittliche Ertrag pro Vorfall hat sich von 80.000 $ Ende 2019 auf aktuell 220.000 $ knapp verdreifacht.

Ein weiterer Trend hat sich 2020 durchgesetzt. Um die Zahlbereitschaft der erpressten Unternehmen zu erhöhen, werden nicht nur die entsprechenden Daten verschlüsselt, sondern vorher kopiert und, sollte das Unternehmen die Erpressungsverhandlungen ablehnen, auf den entsprechenden Leak-Seiten der Gruppen in Auszügen veröffentlicht, zum Teil auch an den Meistbietenden versteigert.

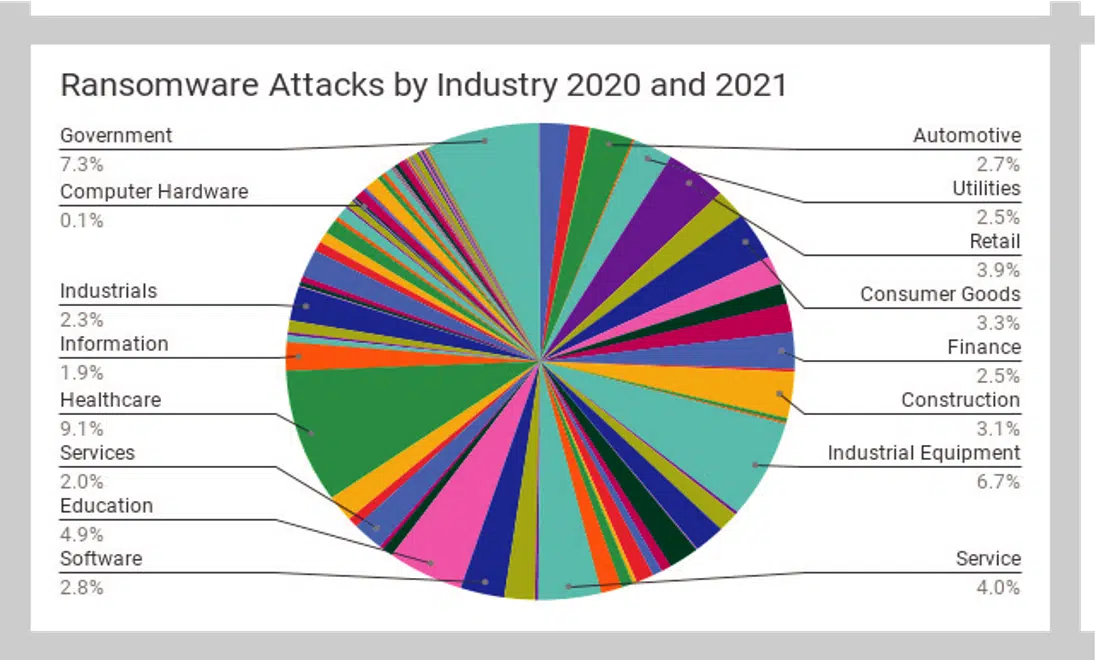

Nach Branchen aufgeschlüsselt lässt sich erkennen, dass es alle und jeden treffen kann. Gibt es ein Ziel, eine Sicherheitslücke oder leicht mögliches Eindringen, wird zugeschlagen.

Abbildung-1: Ransomware-Vorfälle nach Branchen

Zusammenfassend lässt sich sagen: der Ransomware-Markt wächst weiterhin, und wir sind wahrscheinlich gerade erst am Anfang der Ransomware-Welle. Wer jetzt seine Hausaufgaben immer noch nicht gemacht hat, bietet sich als Opfer feil. Um einen ungefähren Eindruck über das weltweite Ausmaß von Ransomware-Vorfällen zu gewinnen, kann man einfach mal die Twitter-Posts von RansomwareMap einer Woche durchscrollen; ein weiterer empfehlenswerter Twitter-Account mit guten Analysen ist DarkTracer.

„Operations“ und Verfahren

Ransomware hat sich 2020 als extrem erfolgreiches Businessmodell für Cybercrime erwiesen. Wir wollen das Thema etwas näher beleuchten und dabei auf Hintergründe, Operationsverfahren und potentielle Schutzmöglichkeiten eingehen. Der Fokus liegt dabei auf der IT-Infrastruktur.

Die extreme Zunahme der Ransomware-Aktivitäten geht einher mit einer Verschiebung beim „Initial Access“, also dem ersten Zugang oder Fuß in der Tür in die betroffenen Unternehmensnetze. Im Jahr 2019 hat der Trojaner „Emotet“ bei dem Vorfall am Berliner Kammergericht für Schlagzeilen gesorgt; diese Art von Schadsoftware wird meist per Email versandt, benötigt die Interaktion eines Benutzers, und lässt sich mit dem Schuss aus einer Schrotflinte in einen Entenschwarm vergleichen: wenn man Glück hat ist irgendwas getroffen, man weiß aber nie genau, was man trifft.

Diese Situation hat sich im 1. Halbjahr 2020 innert kurzer Zeit geändert. Wir haben im April 2020 schon bemerkt, dass sich Ransomware-Gangs mehr und mehr auf den direkten Netzzugang durch Sicherheitslücken fokussieren, zumal gerade in diesem Zeitraum über 40 kritische Vulnerabilities in Produkten und Appliances publiziert wurden, die vornehmlich in Unternehmensnetzen Einsatz fanden (VPN-Gateways, Firewalls, VMware-Management, Automation and Orchestration-Lösungen etc. pp) und bei Exploitation direkten Zugang in das entsprechende Unternehmensnetz gewährten.

Im Folgenden beleuchten wir etwas genauer die einzelnen Phasen einer erfolgreichen Ransomware-Attacke.

Phase 1 + 2: „Initial Access“ / Zugang legen, Persistenz

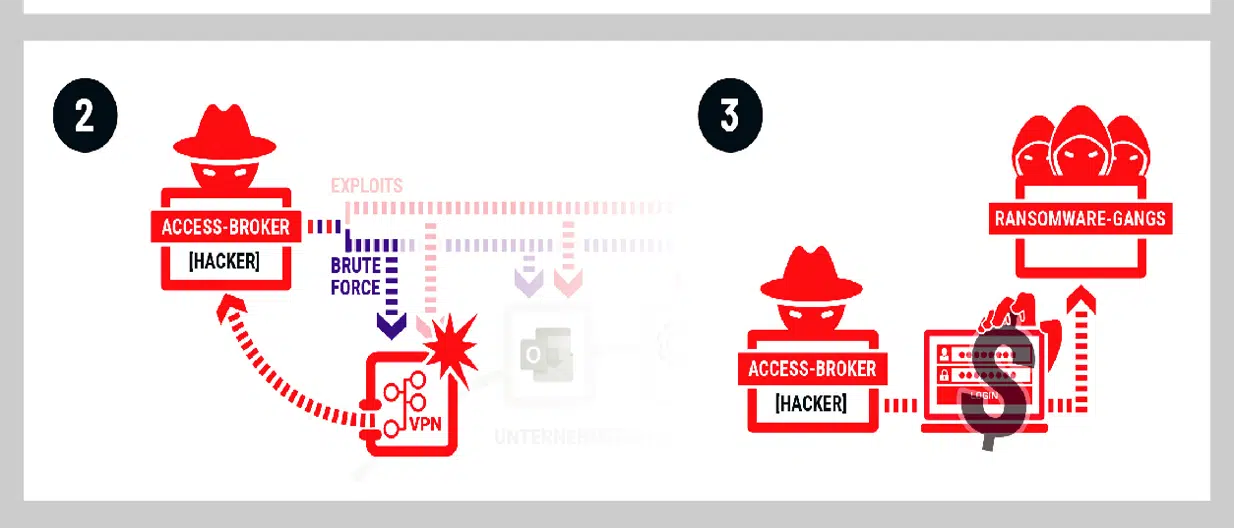

Abbildung-2: Initial Access – Vektoren

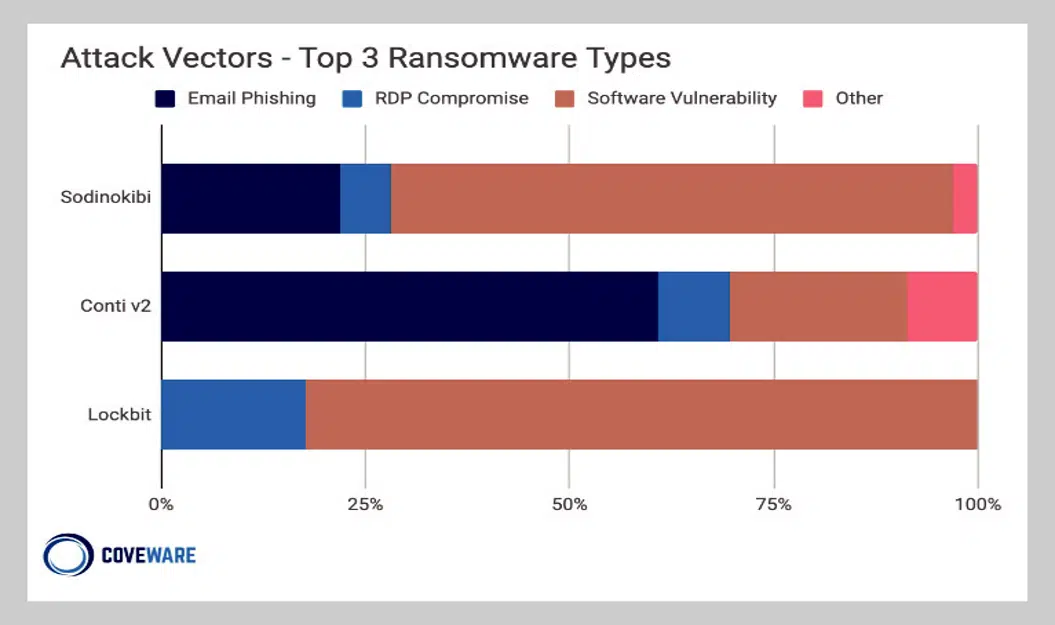

Das Ziel der ersten Phase eines Angriffs ist es, überhaupt erst einmal Zugang zu einem Unternehmensnetz zu erhalten. Wie vorab erwähnt, haben sich die initialen Angriffsvektoren hierfür vom Trojaner-Versand via Email auf den Zugang via RDP oder direktes Ausnutzen von Sicherheitslücken in der IT-Infrastruktur verlagert. Spezialisiert auf den „Initial Access“ haben sich so genannte „Access Broker“, die das Internet kontinuierlich nach Schwachstellen scannen oder versuchen via RDP-BruteForce an Zugangsdaten zu gelangen (siehe auch Abbildung-3).

Abbildung-3: Attack Vectors used by the Top 3 Ransomware Variants

Bestätigt wird dieser Trend durch eine Analyse der NSA aus dem Q3/2021, in dem aufgezeigt wurde, auf welche Wege sich Angreifer Zugriff auf Netze zwecks Datenklau und/oder Ransomware verschafft haben.

In der 2. Phase wird dafür gesorgt, dass der langfristige Zugang zum Unternehmensnetz gewährt bleibt (Persistenz); dies kann auf unterschiedlichen Wegen geschehen:

- Anlegen von weiteren privilegierten Accounts (Privilege Escalation)

- Implantieren von Backdoors oder Webshells

Gerade der letzte Fall hat bei der Exchange-Lücke aus dem März 2021 gezeigt, wie schnell die Access-Broker agieren: innerhalb von 3 Tagen nach dem Release des Advisories waren auf einer Großzahl von Systemen Backdoors zu finden.

Phase 3: Verkauf an Ransomware-Gangs

Im Phase 3 wird der mit Persistenz versehene Zugang in speziellen Darknet-Foren verkauft. Aufgrund der Vielzahl an Sicherheitslücken und der explosionsartig gestiegenen Nachfrage stehen jederzeit hunderte Systeme zur Auswahl; der UAS-Market, auf dem RDP- und VPN-Zugänge gehandelt werden, listet für die Jahre 2019 + 2020 1.3 Mio Accounts zu vorwiegend Firmennetzen, die dort gehandelt wurden.

Phase 4: Ausleiten der Daten (Data-Exfil)

Nachdem der persistente Zugang zum Unternehmensnetz vom Access-Broker an eine Ransomware-Gang verkauft wurde, kann diese zu einem späteren Zeitpunkt auf das Unternehmensnetz zugreifen und den Zugang „monetarisieren“. Die Zeitspanne zwischen dem „Initial Access“ und der eigentlichen Ransomware-Operation beträgt im Schnitt 3-6 Monate, kann aber in ausgewählten Fällen auf wenige Wochen schrumpfen. Wenn die Angreifer sich etwas im Unternehmensnetz umgesehen und die datentechnischen Kronjuwelen gefunden haben, werden diese kopiert und auf Systeme der Angreifer übertragen. Diese Methode hat sich im Laufe des Jahres 2020 etabliert. Die betroffenen Unternehmen werden neben der eigentlichen Verschlüsselung zusätzlich damit erpresst, dass so erbeutete, sensitive Daten veröffentlicht werden. Dieser Zwischenschritt wurde eingefügt, um einen Hebel gegen Unternehmen zu haben, die ihre Daten und Systeme aus Backups wiederherstellen könnten und nicht auf die Erpressung reagieren.

Phase 5 + 6: Verschlüsselung und Erpressung

In der finalen Phase werden Unternehmensdaten und teilweise auch komplette Systeme verschlüsselt, was häufig zu einem sofortigen Systemstillstand führt. Gleichzeitig werden dem Unternehmen die Erpressungsnachrichten zugeleitet, oder diese werden von den infizierten Systemen selber angezeigt.

Sollte das Unternehmen nicht innerhalb einer gesetzten Frist auf die Erpressungsnachricht reagieren und Kontakt aufnehmen (meist 3 – 7 Tage), veröffentlicht die Ransomware-Gang auf ihrem Blog mindestens eine Nachricht, dass das Unternehmen erfolgreich angegriffen wurde – meist auch einen Auszug der erbeuteten Daten, um den Druck auf das Unternehmen zu erhöhen. Diese Leak-Blogs, die mittlerweile Standard in der Ransomware-Szene sind, kann man nur über das TOR-Netzwerk erreichen. Eine alternative Zweitverwertung ist die Versteigerung der Unternehmensdaten.

Die eigentlichen Verhandlungen finden über anonyme Chats statt. Hierbei gehen die meisten Gangs methodisch vor, da sie vor allem ein Ziel haben: mit diesem Kunden Geld zu verdienen und mit dem nächsten auch. Sollten die Verhandlungen nicht innerhalb einer Woche zum Erfolg führen bzw. das betroffene Unternehmen weder Willens noch in der Lage sein, die geforderte Summe aufzubringen, werden diese abgebrochen und die Unternehmensdaten wie angedroht veröffentlicht. Bei erfolgreicher Verhandlung bekommt das Unternehmen den passenden Decryptor, um den regulären Betrieb wiederherzustellen. Die illegalerweise kopierten Dateien werden auf Seiten der Erpresser gelöscht.

Dieser letzte Schritt, das Löschen der Dateien, geschieht natürlich auf Vertrauensbasis. Bisher sind aber bei den größeren Ransomware-Gangs noch keine Vorfälle bekannt, dass kopierte Daten an anderer Stelle aufgetaucht sind. Entsprechende Fälle mögen bei kleineren, eher unbekannten, Gangs möglich sein, entsprechend nicht funktionierende Decryptoren, sind aber eher nicht zu erwarten, da die Ransomware-Gangs ihr ansonsten erfolgreiches Businessmodell selbst torpedieren würden.

Dass die meisten Ransomware-Gangs mittlerweile hochprofessionell agieren, zeigen nicht nur die gestiegenen Umsätze, sondern auch die folgende Übersicht über jeweils beobachtete Methoden, basierend auf der MITRE ATT&CK-Matrix. Wer darüber hinaus Interesse an Interna hat, dem seien an dieser Stelle mehrere Artikel empfohlen, die detaillierten Einblick in die Szene geben:

- Alleged REvil member spills details on group’s ransomware operations

- „I through the trash heaps… now I’m a millionaire:“ An interview with REvil’s Unknow

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- Colonial Pipeline CEO Tells Why He Paid Hackers a $4.4 Million Ransom

Schutzmöglichkeiten

Den Teil III der Ransomware-Serie, der sich mit möglichen Schutzverfahren beschäftigt, möchten wir mit einem Statement von Florian Roth beginnen:

Abbildung-5: Why we lose it (IOCS – Indicators of compromise)

Ein Teil des Problems, warum Ransomware über den Angriffsvektor IT-Infrastruktur so erfolgreich ist und aktuell nur partiell aber nicht in der Fläche einzudämmen sein wird, liegt sicherlich u.a. an dem Punkt, dass die besten Methoden dazu (Asset- und Patchmanagement, Überwachen der Angriffsoberfläche, Hardening, Defense in Depth, Durchsetzen von Best-Practice-Empfehlungen) viel Disziplin in ihrer stetigen Durchführung benötigen und somit von den aktuell angepriesenen Vorgehensweisen ThreatIntel, ThreatHunting, AI-Driven-Defense eher in den Schatten gedrängt werden.

Die wichtigsten Punkte, um sich gegen Infrastruktur-basierte Ransomwareattacken zu schützen, seien an dieser Stelle kurz zusammengefasst:

- Reduzierung und Monitoring der externen Angriffsoberfläche, z.B. über ein Tool wie LUUP

- Reibungsloses Patch-Management und unverzügliches Einspielen von Sicherheitspatches

- Zweifaktor-Authentisierung für alle Accounts, die von außen auf das Unternehmensnetz zugreifen müssen (VPN, ApplicationManagement, Mail, …)

- Web/Application-Proxies für ausgehenden Traffic

- Application-Whitelists auf allen Systemen

- Inspiration:1, 2, 3

Ziel muss es sein, die externen Angriffspunkte soweit zu reduzieren, dass das Risiko einer potentiellen Attacke minimiert wird. An den Punkten, an denen externe Dienste angeboten werden müssen, führen bewährte Praktiken, die man unter dem Oberbegriff „Defense in Depth“ zusammenfassen kann, meist zur Eindämmung einer potentiellen Kompromittierung (DMZ, Netzsegmentierung, Least-Privilege-Prinzip, Application-Whitelists, Logging, SIEM etc.).

Wie im Teil II herausgearbeitet, operieren die Ransomware-Gangs professionell und effizient. Und da mehr als genug Ziele vorhanden sind, reicht es statistisch gesehen aus, wenn man keine von außen potentiell angreifbaren Systeme betreibt oder diese, sofern sie notwendig sind, im Falle von Exploitwellen, so schnell wie möglich patcht. Die Ransomware-Gangs werden immer den Weg nehmen, der schnell und direkt zum Erfolg führt.

Autor: Markus Manzke

zeroBS ist Hersteller aus Kiel und hat verschiedene Produkte für die Darstellung und Analyse der externen Angriffsoberfläche von Unternehmen und IT-Infrastruktur-Anbietern im Portfolio. Dazu gehören das AttackSurfaceMonitoring-Tool „LUUP“ [1] https://luup.zero.bs und eine eigene DDoS-Stresstest-Plattform [2] https://zero.bs/ddos-stresstest.de.html

Links populärer Vorfälle

Links zu weiteren Informationen

- TheRecord/number of victims

- Ransomware goes Infrastruktur: eine Analyse

- DarkTracer – Ransomware – Monitoring

- Ransommap – Ransomware – monitoring

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- The Week in Ransomware – September 25th 2020 – A Modern-Day Gold Rush

- REvil ransomware deposits $1 million in hacker recruitment drive

- CISA RANSOMWARE GUIDE

- Sophos: The state of Ransomware 2021

- Accellion data breaches drive up average ransom price

- Ransomware Attack Vectors shift as new software Vulnerability Exploits Abound

- Berlins Kammergericht muss nach einem Cyber-Angriff vom Netz

- Exchange-Lücke für Ransomware-Angriffe ausgenutzt

- Hackers Breached Colonial Pipeline Using Compromised Password

- Hacker verteilen Ransomware über Sicherheitslücke in Citrix-servern

- ‚Network access‘ sold on hacker forums estimated at $500,000 in september 2020

- Ransomware gangs are abusing VmWare EsXi exploits to encrypt virtual hard disks

- The secret Life of an Initial Access Broker

- Here‘s a list of all the ransomware gangs who will steal and leak your data if you don‘t pay

- Group-IB Ramsonware-Report 2020/2021

- Alleged REvil member spills details on group’s ransomware operations

- ‘I scrounged through the trash heaps… now I’m a millionaire’: An interview with REvil’s Unknown

- Million-dollar deposits and friends in high places: how we applied for a job with a ransomware gang

- Colonial Pipeline CEo Tells Why He Paid Hackers a $4.4 million Ransom

- Ransomware Prevention | Practical steps to Reducing Your Attack surface

- ReadTeam defensive settings

- Low Level malware Protection

- True costs of Ransomware

Podcast mit zeroBS: DDoS-Stresstest: Die Durchführung von Leistungsnachweisen ist kein nice-to-have, sondern ein must-have

Fachartikel

Studien

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand