Die Forscher zeigen, wie Agrius mithilfe von Wipern und Ransomware Ziele im Nahen Osten ins Visier nimmt

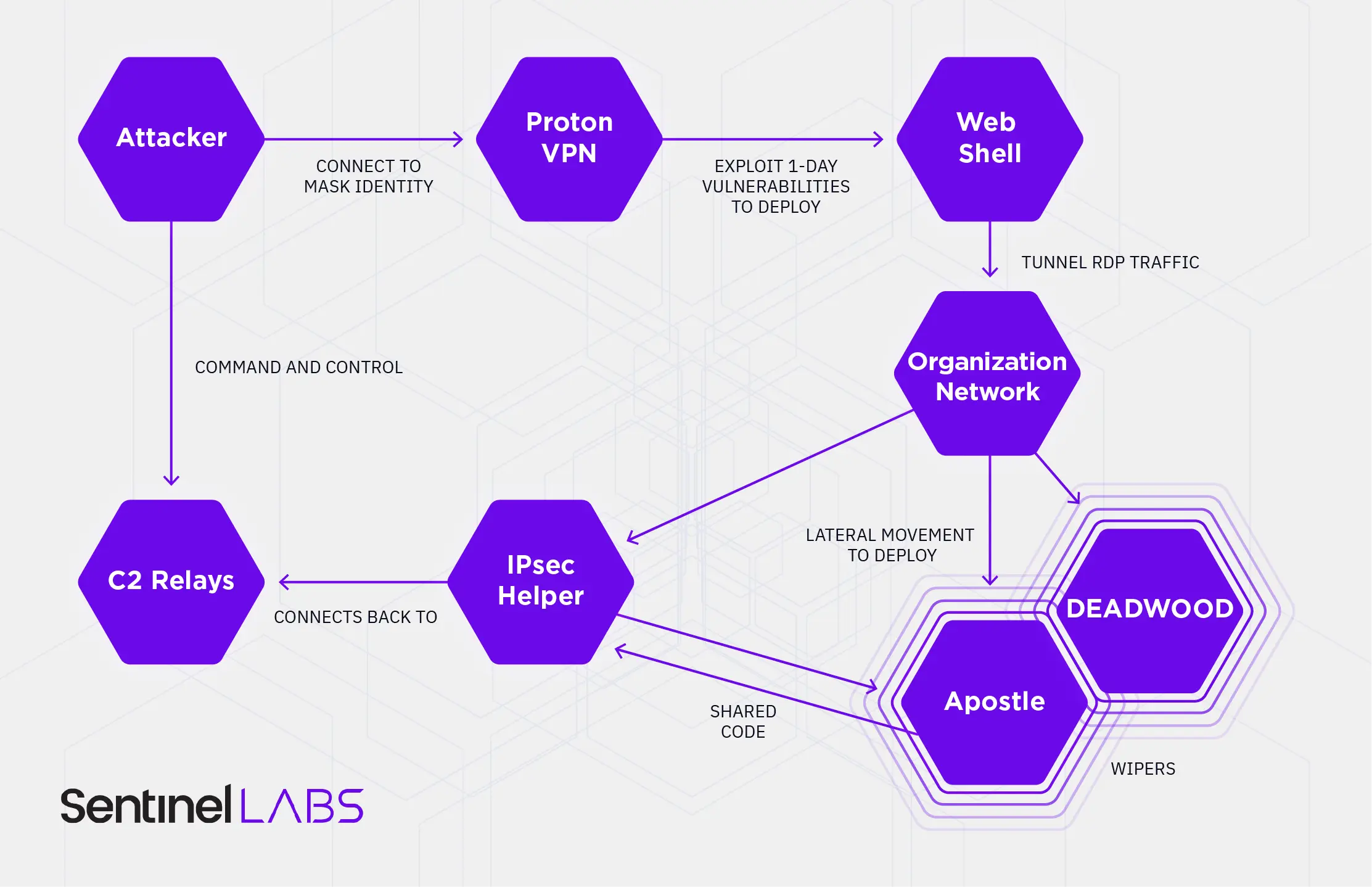

Ein neuer Bedrohungsakteur, den SentinelLabs mit dem Namen „Agrius“ bezeichnet, wurde Anfang 2020 bei seinen Aktivitäten in Israel beobachtet. Eine Analyse dessen, was auf den ersten Blick wie eine Ransomware-Attacke aussah, enthüllte neue Varianten von Wipern (Löschprogramme), die in einer Reihe von destruktiven Angriffen gegen israelische Ziele eingesetzt wurden. Die Betreiber hinter den Angriffen tarnten ihre Aktivitäten absichtlich als Ransomware-Angriffe, welche unter anderem mit dem Wiper DEADWOOD (auch bekannt als Detbosit) durchgeführt wurden.

Agrius ist eine neue Gruppierung, die nach Einschätzung der Forscher wahrscheinlich iranischen Ursprungs ist, und vor allem Spionage- und Störaktivitäten im Nahen Osten durchführt. Die Gruppe nutzt sowohl eigene Technologie als auch öffentlich verfügbare offensive Tools, um eine Vielzahl von Organisationen im Nahen Osten anzugreifen. In einigen Fällen nutzte die Gruppe ihren Zugang, um zerstörerische Wiper-Malware einzusetzen, in anderen Fällen eine maßgeschneiderte Ransomware. In Anbetracht dessen scheint es unwahrscheinlich, dass Agrius ein finanziell motivierter Bedrohungsakteur ist.

Vom Wiper zur Ransomware

Einer der bei dem Angriff verwendeten Wiper mit dem Namen „Apostle“ wurde später in eine voll funktionsfähige Ransomware umgewandelt, die die ursprünglichen Wiper-Funktionen ersetzt. Die im Programm enthaltene Nachricht deutet darauf hin, dass der Angriff auf eine kritische, staatliche Einrichtung in den Vereinigten Arabischen Emiraten gerichtet war. Die Ähnlichkeit mit der Wiper-Version sowie die Art des Ziels im Zusammenhang mit regionalen Konflikten lassen vermuten, dass die dahinterstehenden Betreiber Ransomware wegen ihrer Fähigkeit zum Herbeiführen von System- und Netzwerkstörungen eingesetzt haben.

Die Analyse der Apostle-Malware bietet einen seltenen Einblick in die Verwendung von Ransomware als Werkzeug zur offensiven Störung von Systemen und zieht eine klare Grenze zwischen dem, was als Wiper-Malware begann und einer voll funktionsfähigen Ransomware. Aufgrund der technischen Analyse der Tools und der Angriffsinfrastruktur gehen die Forscher davon aus, dass die Angriffe von einer mit dem Iran verbundenen Bedrohungsgruppe durchgeführt wurden. Es wurden zwar einige Verbindungen zu bekannten iranischen Akteuren festgestellt, aber die TTPs und Tools scheinen für die Aktivitäten dieser Gruppe einzigartig zu sein.

Um in einem ausführlichen Report mehr über die Gruppierung Agrius und technische Details zu der eingesetzten Malware zu erfahren, besuchen Sie bitte die Seite von SentinelLabs unter folgendem Link: https://labs.sentinelone.com/from-wiper-to-ransomware-the-evolution-of-agrius/

Fachartikel

Studien

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand