Angesichts der exponentiellen Zunahme der Angriffsvektoren suchen Unternehmen nach neuen Wegen, um ihre Abwehrressourcen effizienter einzusetzen

Cybersicherheit wird zur Unternehmenssicherheit. Zwei Faktoren treiben den Wandel besonders stark. Erstens nehmen die Größe der Angriffsflächen und die Zahl der Angriffspunkte massiv zu. Zweitens wächst die Fähigkeit der Angreifer, ihre Methoden zu variieren und dabei immer wieder auch neue Technologien anzuwenden. So zum Beispiel Formen der Künstlichen Intelligenz (KI), auf die insbesondere auch staatliche Angreifer zugreifen können. Obwohl die Komplexität und die Reichweite der Angriffe damit stark zunehmen, bleibt den meisten Unternehmen keine andere Wahl, als die Digitalisierung ihrer Geschäftsprozesse mit unvermindertem Tempo fortzusetzen, um wettbewerbsfähig zu bleiben.

Vor diesem Hintergrund wird es für Cybersicherheitsanbieter essenziell, zusätzlich zu ihren operativen Fähigkeiten auch die strategische Beratungskompetenz weiter auszubauen. Nur dann wird die Security-Branche in der Lage sein, die Informations- und Abstimmungsbedarfe zu befriedigen, die in zunehmendem Maße auch von den Fachbereichen und dem Top-Management an sie herangetragen werden. So zum Beispiel hinsichtlich der Gewährleistung der OT-Sicherheit, die die Fertigungsleiter mit zu organisieren haben, oder beim Schutz vor unkontrollierten Datenabflüssen, für die die Geschäftsleitung letztendlich in der Verantwortung steht. Der daraus folgende Bedeutungszuwachs der strategischen Beratung ist eines der Kernergebnisse des neuen Anbietervergleichs „ISG Provider Lens Cybersecurity – Solutions and Services Report for Germany“. Das Marktforschungs- und Beratungsunternehmen Information Services Group (ISG) untersucht darin das Portfolio und die Wettbewerbsstärke von 97 Dienstleistern und Produktanbietern, die auf dem deutschen Markt tätig sind.

Strategic Security Services

„Mehr denn je kommt es in der Cybersicherheit darauf an, gerade auch die frühen Phasen der Wertschöpfung in den Blick zu nehmen. So zum Beispiel, wenn es darum geht, das Design eines neuen Produkts oder Prozesses sicherheitstechnisch zu härten“, sagt Frank Heuer, Lead Analyst Cyber Security DACH bei ISG. Wer auf dieser Ebene die Weichen frühzeitig stelle, so Heuer weiter, habe ganz andere Möglichkeiten, um in der späteren Cyberabwehr proaktiv vorgehen zu können und den Angreifern tatsächlich einen signifikanten Schritt voraus zu sein. Zudem ergeben sich wesentlich genauere Lagebilder, um die Ressourcen der Abwehr dorthin zu lenken, wo sie am dringendsten gebraucht werden. „Angesichts des sich weiter zuspitzenden Fachkräftemangels kommt entsprechenden Allokationsentscheidungen eine immer größere Bedeutung zu“, erläutert Frank Heuer. „Zumal die Honorare der Cybersicherheitsspezialisten zu den höchsten im gesamten IT-Services-Markt zählen. In diesem Zusammenhang geht es immer auch darum, den Kunden strategische Empfehlungen geben zu können, in welchen Teilbereichen es sich besonders stark anbietet, ausgewählte Präventions-, Aufklärungs- und Abwehrmaßnahmen zu automatisieren. Beispielsweise durch den Einsatz von Maschinellem Lernen.“

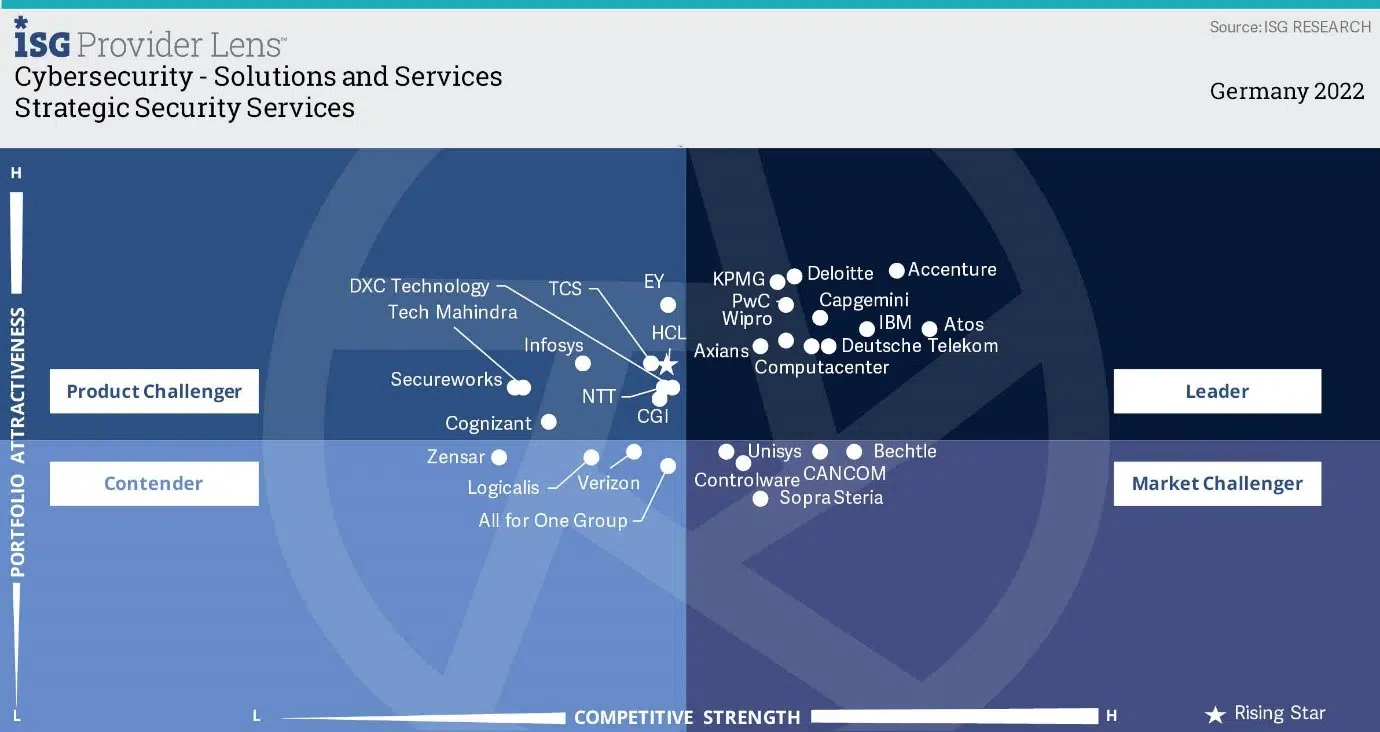

Laut Studie rückt somit die strategische Beratungskompetenz der Anbieter immer stärker in den Fokus der Kundenunternehmen. ISG fasst diese Kompetenzen im Marktsegment der „Strategic Security Services“ zusammen. Auf dem wettbewerbsintensiven deutschen Markt konnten sich hier insgesamt 30 Dienstleister für die nähere Analyse qualifizieren. Elf davon stuft ISG derzeit als „Leader“ ein und einen weiteren als „Rising Star“ (Abbildung 1).

Abbildung 1: Im Marktsegment der „Strategic Security Services“ hat ISG Research insgesamt 30 Anbieter untersucht. Elf davon sehen die Marktforscher als „Leader“, einen als „Rising Star“.

Fachartikel

Studien

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand