ARP-GUARD Network Access Control …mehr als Netzwerkzugangskontrolle

ARP-GUARD Version 4.0.1 – mehr Komfort, mehr Übersicht, mehr Sicherheit In Zeiten wachsender Bedrohungen durch Spionage und Cyberkriminalität wird die Absicherung von Unternehmensnetzwerken immer wichtiger. […]

Warnung vor Zerologon

CVE-2020-1472, besser bekannt als Zerologon, ist eine kritische Schwachstelle in allen derzeit unterstützten Versionen von Microsoft Windows Server (Windows 2008 R2, 2012, 2016, 2019). Es […]

Sicherheitslücken bei Microsoft Exchange Servern – schnellstmöglich aktualisieren

Zwar stehen bereits seit mehreren Monaten Sicherheitsupdates bereit, mit denen sich kritische Sicherheitslücken in dem Groupware- und E-Mail-Server Exchange beheben lassen. Trotzdem sind nach wie […]

CODYZE: Fraunhofer AISEC entwickelt gemeinsam mit BSI Tool zur automatisierten Sicherheitsanalyse

Die Bedeutung von Richtlinien und Regularien wie der Datenschutzgrundverordnung in der Softwareentwicklung nimmt immer weiter zu: Entwickler und Softwarehersteller stehen damit nicht nur vor der […]

Threat Intelligence Report von A10 Networks: Die meisten DDoS-Angriffe stammen auf den USA und China

Der aktuelle Report gibt Aufschluss darüber, aus welchen Ländern die häufigsten Reflected Amplification-Angriffe mit DDoS-Angriffswerkzeugen stammen und wo die meisten DDoS-Botnet-Agenten gehostet werden Der aktuelle […]

SentinelOne identifiziert IoT-Schwachstellen, die eine ferngesteuerte Übernahme und das Eindringen in das Netzwerk ermöglichen

Barak Sternberg stellte die Forschungsergebnisse auf der DefCon vor, nachdem er mit dem Smart Device Provider HDL Automation an Schwachstellen-Patches gearbeitet hat SentinelOne gibt bekannt, […]

SonicWall bietet IT-Sicherheit für verteilte Unternehmen, Regierungen und MSSPs und bewahrt sie vor explodierenden Kosten

Neue hochleistungsfähige NSsp-Firewalls, Cloud-natives Management und On-Premise-Bedrohungsanalysen bieten kosteneffiziente Sicherheit in der neuen Geschäftsnormalität Unternehmen, Regierungsbehörden und Managed Security Service Provider (MSSP) stehen mehr denn […]

DDoS-as-a-Service wächst trotz Razzien und Verhaftungen

Nach Angaben der Sicherheitsspezialisten von Radware haben Razzien, Verhaftungen und die Beschlagnahmung von Servern keine nennenswerten Auswirkungen auf das Wachstum illegaler Booter- und Stresser-Dienste. Solche […]

Layer-7-Angriffe sind die neue Normalität

Seit sich die Abwehrmechanismen an einfache volumetrische DDoS-Angriffe angepasst haben und die meisten ISPs und Anbieter von Public Clouds in der Lage sind, einen grundlegenden […]

UDP wird durch Corona zum wichtigsten Einfallstor für Hacker

Über 70 Prozent aller Hackerangriffe, die Radware im März 2020 bei seinen Kunden weltweit registriert hat, nutzten das UDP-Protokoll anstelle von TCP. Angriffe über UDP […]

Künstliche Intelligenz sichert Kommunikationsnetze

Im Forschungsprojekt „WINTERMUTE“ entwickelt genua mit Partnern aus Wirtschaft und Wissenschaft neue IT-Sicherheitstechnologien für einen nutzerorientierten Schutz von Kommunikationsnetzen. Die genua GmbH, ein deutscher Spezialist […]

Juniper Networks: Neuer Mist Premium Analytics Service bietet aussagekräftige Einblicke über Netzwerk-, Sicherheits- und Standortdomänen hinweg

Lösung spielt eine wichtige Rolle bei digitalen Transformationsinitiativen von Unternehmen, indem sie Erkenntnisse zu Anwendererfahrungen und -verhalten über verschiedene Systeme und Organisationen hinweg bietet Mist […]

Home Office: Warnung vor ungepatchter Remote Access Software und DDoS-Angriffen

In einer Zeit, in der viele Unternehmen massiv und kurzfristig auf Heimarbeit setzen, warnt Radware davor, ohne entsprechende Vorbereitung Remote-Zugänge zu kritischen Anwendungen einrichten. Wenn […]

NCP sichert den Pandemie Fall ab

Pandemie führt zu erhöhtem Home-Office Bedarf und zu mobiler Einwahl + User von NCP Software-Lösungen sind für den Pandemiefall bestens vorbereitet. Nicht nur das Coronavirus, […]

IT-Teams sind nicht auf plötzlichen Anstieg von Remote-Zugriffen vorbereitet – ThousandEyes bietet zeitlich begrenzt gratis Netzwerkanalyse zur Gewährleistung von Home-Office

Aufgrund des aktuellen Coronavirus arbeiten immer mehr Angestellte im Home-Office. Dies ist aus gesundheitlicher Sicht nachvollziehbar, stellt die IT allerdings vor große Herausforderungen. Der Coronavirus […]

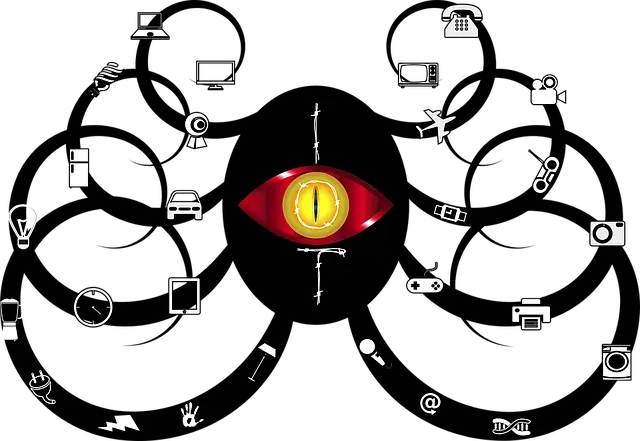

70 % der Unternehmen sind IoT-basierte Hackerangriffe in ihrem Unternehmen bekannt

Aus der aktuellen weltweiten Studie von Extreme Networks geht hervor, dass Sicherheitsmaßnahmen oftmals versagen und Unternehmen die Verbreitung von Insider-Bedrohungen unterschätzen. Aus der aktuellen Studie […]