KI und Collaboration Tools verändern Bedrohungslandschaft – Mitarbeiter als entscheidende Verteidigungslinie

Unternehmen erkennen Cyberattacken zunehmend als übergeordnetes Geschäftsrisiko mit zum Teil existenzgefährdendem Potenzial + 80 % gehen davon aus, dass Cyberrisiken durch KI weiter steigen + […]

Fortra GoAnywhere mit drei neuen Awards prämiert

Erstklassige Nutzerbewertungen unterstreichen die Position als Marktführer im Bereich Managed File Transfer Fortra teilt mit, dass seine Managed File Transfer (MFT)-Lösung GoAnywhere drei neue Auszeichnungen […]

Fünf Schritte zu einem effizienten Datenschutz

Dieses eBook führt Sie durch die fünf Implementierungsschritte einer effektiven Datenklassifizierung in Ihrem Unternehmen. Außerdem zeigt es im Detail, wie Datenklassifizierung auch bereits eingerichtete Tools […]

Cyber Security: Bankkunden wünschen sich mehr Unterstützung

Report: Banken nutzen Security-Service selten strategisch Ein Drittel der Bankkunden in Deutschland fühlt sich nach Cyberattacken von ihrer Bank nicht wirksam unterstützt. In anderen Ländern […]

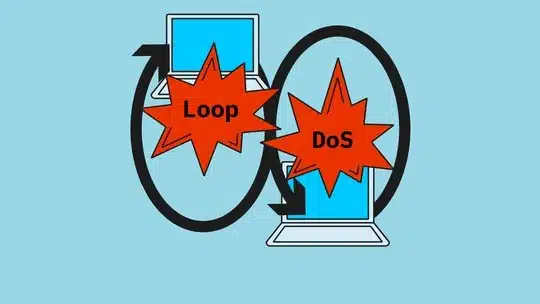

Loop DoS: Neuer Denial-of-Service-Angriff gefährdet Protokolle auf der Anwendungsschicht

Ein neuer Denial-of-Service (DoS) Angriff gefährdet Internetprotokolle auf der Anwendungsschicht, die zur Datenübertragung auf das User Datagram Protocol (UDP) zurückgreifen. Die Angriffsart mit dem Namen […]

eco IT-Sicherheitsumfrage 2024 zeigt höheren Stellenwert der IT-Sicherheit

Die Bedrohungslage wächst, sagen 96 Prozent der Sicherheitsexperten in Deutschland + Ausgaben für IT-Sicherheit steigen kontinuierlich + Kaum ein Unternehmen verzichtet noch auf Notfallpläne 96 […]

Zero Trust bringt sie sicher zu DORA

Bis zum 17. Januar 2025 sind EU-Finanzinstitute dazu verpflichtet, die Vorschriften des Digital Operational Resilience Act (DORA) umzusetzen, um ihre Systeme gegen Cyberangriffe zu stärken. […]

SAP-Patchtag: März 2024

Kritische Code-Injection-Schwachstelle in SAP NetWeaver AS Java Zu den Höhepunkten der Analyse der SAP-Sicherheitshinweise im März gehören: Zusammenfassung vom März –Zwölf neue und aktualisierte SAP-Sicherheitspatches […]

Cyber Security – Emergency Training für CISOs und Security Professionals

Kursbeschreibung (description): CISOs sind für die Informationssicherheit in Unternehmen verantwortlich, und ihre Funktionen und Zuständigkeiten sind in einer Welt mit rasant ansteigenden Cyberbedrohungen äußerst wichtig. […]

Rückblick DSGVO-Bußgeldverfahren und Datenpannen 2023

Das Jahr 2023 ist Vergangenheit – und es wird wieder Zeit, einen Blick auf die Bußgeldpraxis der Datenschutzaufsichtsbehörden zurückzuwerfen. Warum die Gesamtsumme aller europäischen Bußgelder […]

DORA – Der Countdown läuft

Kursbeschreibung (description): Der Digital Operational Resilience Act (DORA) ist ein wichtiger Bestandteil der digitalen Finanzstrategie der Europäischen Union, der darauf abzielt, die Cybersicherheit und die […]

NIS2, CRA, ITSiG2 – Worauf müssen wir uns jetzt einstellen?

Cyber-Risiken und -Resilienz sind inzwischen das zentrale Thema auf Vorstands- und Geschäftsführerebene. Mit NIS2 und dem Cyber Resilience Act (CRA) stehen zwei Gesetze für 2024/2025 […]

Neuer Bericht von FS-ISAC und Akamai: DDoS-Angriffe auf Finanzdienstleister um 154 Prozent gestiegen

Finanzdienstleistungssektor ist Hauptziel für DDoS-Angriffe FS-ISAC, eine von Mitgliedern geführte gemeinnützige Organisation, die sich für Cybersicherheit und Ausfallsicherheit im globalen Finanzsystem einsetzt, und Akamai Technologies, […]

Whitepaper: Mehr Sicherheit, weniger Fehlalarme

Wollen Sie Ihre Fehlalarme drastisch reduzieren, Zeit und Kosten sparen? Während SIEM-Systeme ihre Stärken in der Protokollverwaltung und historischen Analyse haben, ist Network Detection & […]

Studie beziffert jährliche Compliance-Kosten im Bereich Finanzkriminalität in EMEA auf 85 Milliarden US-Dollar

Studie über die wahren Kosten von Compliance im Bereich Finanzkriminalität zeigt, dass Organisationen versuchen, Kosten zu senken und gleichzeitig die Compliance Anforderungen zu erfüllen. Für […]

Cyberangriffe auf Lieferketten in der Automobilindustrie nehmen an Häufigkeit und Intensität zu

Wenn aus “Just in time“ auf einmal „Rien ne va plus“ wird – Risiken und Folgen von Cyberattacken Laut einer Studie des Digital-Branchenverbands Bitkom haben […]