Was ist Verschlüsselung und wie funktioniert sie?

Die Verschlüsselung zerwürfelt Daten so, dass sie von niemandem außer von autorisierten Parteien gelesen werden können. Bei der Verschlüsselung wird mithilfe eines kryptografischen Schlüssels Klartext […]

Cyber-Betrug in Echtzeit: Wie Kriminelle die Multifaktor-Authentifizierung umgehen

Die Multi-Faktor-Authentifizierung (MFA) gilt eigentlich als eine der sichersten Methoden zum Schutz vor Bankkontenbetrug. Neben herkömmlichen Anmeldedaten wie Benutzername und PIN oder Passwort ist ein […]

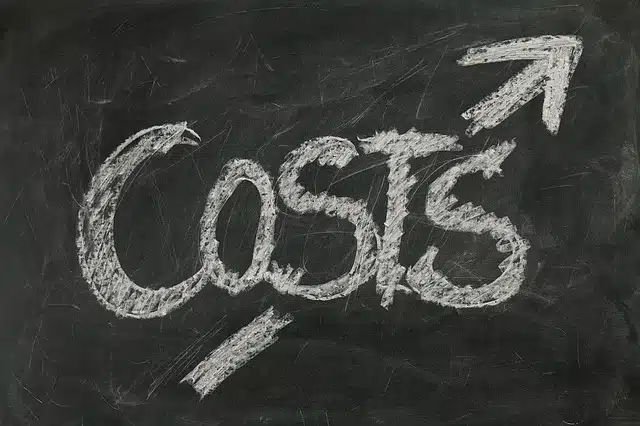

Welche Kosten sind mit einer PAM-Lösung verbunden?

Investitionen in die Cybersicherheit sind für Unternehmen aller Größen und Branchen unerlässlich, da Bedrohungen wie Datenlecks und Hackerangriffe große finanzielle Verluste verursachen. Eine der wichtigsten […]

Neues Forschungsprojekt der Cyberagentur zu grundlegend neuen kryptografischen Techniken

Datenverarbeitung soll revolutioniert werden + Die Agentur für Innovation in der Cybersicherheit GmbH (Cyberagentur) bereitet die nächste Ausschreibung zur Erforschung grundlegend neuer kryptografischen Techniken vor. […]

Wie sicher ist die elektronische Patientenakte?

Nach der Digitalisierungsstrategie des Bundesministeriums für Gesundheit erhalten zukünftig alle gesetzlich Versicherten, die nicht aktiv widersprechen, eine elektronische Patientenakte. Wer kann dann auf die persönlichen […]

ETSI veröffentlicht weltweit erstes Schutzprofil für Quantenschlüsselverteilung

Erstes Schutzprofil für die Sicherheitsbewertung von Quantenschlüsselverteilungsmodulen (QKD) + Antizipiert den Bedarf an quantensicherer Kryptographie + Hilft Herstellern bei der Bewertung von QKD im Rahmen […]

Kann Ransomware verschlüsselte Dateien infizieren?

Inzwischen wissen Sie wahrscheinlich, dass Ransomware zu einem großen Problem für Unternehmen und Organisationen auf der ganzen Welt geworden ist. Die Agentur der Europäischen Union […]

Neue Studie: 35 Prozent der befragten Unternehmen vernachlässigen die Sicherheit beim Datenaustausch

Der Schutz von Informationen gewinnt in Unternehmen, Behörden und Organisationen immer weiter an Bedeutung. In Sachen sicherer Datentransfer besteht jedoch weiterhin erheblicher Nachholbedarf. Das ist […]

Account Takeover: wenn Identitätsdiebstahl richtig teuer wird

Für Cyberkriminelle sind Account-Takeover-Attacken (ATO) eine sehr effektive Methode, um Online-Unternehmen mit Kundenkontakt anzugreifen. Diese Angriffsformen sind skalierbar und versprechen den Kriminellen einen hohen finanziellen […]

IT-Versicherungen erfordern MFA – Warum wollen IT-Versicherungen das und was bringt das für die Sicherheit?

Warum fordern Cyber-Versicherer die Multifaktor-Authentifizierung? Warum wählt ein Hersteller von IT-Sicherheitslösungen ein Thema im Zusammenhang mit IT-Versicherungen? Von welchen typischen Anforderungen von Versicherern hast Du […]

Hohe Kosten sind die größte Herausforderung für die Einführung von Zero Trust

Angesichts einer sich ändernden Bedrohungslandschaft sollten Unternehmen die Art und Weise überdenken, mit der sie bislang die Sicherheit ihrer IT-Infrastruktur gewährleisten. Das Zero-Trust-Modell bietet sich […]

Fraunhofer AISEC entwickelt Krypto-Protokoll für quantensicheren Pass

Der Sicherheitschip auf unseren Personalausweisen und Reisepässen ist durch Quantencomputer bedroht. Das Fraunhofer-Institut für Angewandte und Integrierte Sicherheit AISEC hat im Forschungsprojekt PoQuID jetzt Krypto-Protokolle […]

Flexibel und sicher: WALLIX führt SaaS Remote Access ein

WALLIX bringt SaaS Remote Access auf den Markt, die SaaS-Version der in die einheitliche Lösung WALLIX PAM4ALL integrierten Remote Access Management-Technologie. Diese SaaS-Version ist im […]

FTAPI besteht erfolgreich den Pentest von SySS

FTAPI, Anbieter für den sicheren Datenaustausch und Automatisierung, hat die Überprüfung durch die SySS GmbH aus Tübingen, einem unabhängigen Dienstleister für IT-Sicherheit und Penetrationstest, erfolgreich […]

WALLIX und Kleverware: Technologische Allianz zur Stärkung der Cloud-Sicherheit

WALLIX und Kleverware, der europäische Pionier und Spezialist für Access und Digital Identity Governance, haben eine technologische Allianz zur Stärkung der Sicherheit von Cloud-Infrastrukturen geschlossen. […]

Wie die Analyse des Benutzer- und Entitätsverhaltens zur Cybersicherheit beiträgt

Cyberangriffe werden immer raffinierter, so dass herkömmliche digitale Sicherheitstools nicht mehr ausreichen, um Unternehmen vor böswilligen Akteuren zu schützen. 2015 definierte Gartner eine Kategorie von […]