UX- und UI-Design: Was hat das mit Software-Sicherheit zu tun?

User Interface (UI) und User Experience (UX) – Was mir bisher verborgen blieb ist, dass der Bedarf nach UX/UI Design sich in der Tech-Welt immer […]

Die fünf größten Risiken für die Datensicherheit in der Fertigung

Wir denken vielleicht nicht an Fabriken als Aufbewahrungsorte für sensible Informationen, aber sie sind es zunehmend. Von Supraleitern bis hin zu Sonnenblumenöl – die in […]

Modernisierung des Schwachstellenmanagements für eine vollständige Abdeckung der Angriffsfläche

Das herkömmliche Schwachstellenmanagement reicht nicht mehr aus, um Geschäftsrisiken zu mindern. Dafür brauchen Sie ein Next-Gen Vulnerability Management. In diesem Artikel werden wir untersuchen, was […]

Im Visier der Angreifer: WLAN-Router und Access Points

Die Zahl und die Vielfalt der vernetzten Geräte in Unternehmen nehmen konstant zu – unabhängig von der Branche. Damit einher gehen neue Herausforderungen in Bezug […]

Die Auswirkungen von NIS2 auf die Netzwerküberwachung von kritischen Infrastrukturen: Ein umfassender Leitfaden

Was Sie über die Richtlinie zur Sicherheit von Netz- und Informationssystemen (NIS) wissen müssen Die Europäische Union ist Vorreiter bei der Umsetzung neuer Cybersicherheitsvorschriften, um […]

Von der Attacke zurück zur Produktion in weniger als 10 Minuten

Ständige Ausfälle bei nicht wenigen Unternehmen und das nicht seit gestern. Teilweise recht lange Ausfälle. Tendenz steigend! Stichwort „Lufthansa Ausfall“ im Februar mit tausenden gestrichenen […]

Hypervisor Jackpotting, Teil 3: Fehlende Antivirus-Unterstützung öffnet Angreifern Tür und Tor

Seit 2020 hat CrowdStrike zunehmend beobachtet, dass Big Game Hunting (BGH)-Bedrohungsakteure Linux-Versionen von Ransomware-Tools einsetzen, die speziell für den VMWare ESXi vSphere-Hypervisor entwickelt wurden (lesen […]

8 LOLBins, die jeder Bedrohungsjäger kennen sollte

Erfahren Sie, wie Angreifer LOLBins missbrauchen und wie Sie diese Aktivitäten mithilfe von Threat Hunting-Empfehlungen aufdecken können. Begleiten Sie die erfahrenen Bedrohungsjäger des Falcon OverWatch […]

Alles über unstrukturierte Daten

Das Verständnis von Daten ist einer der ersten und wichtigsten Schritte zu deren Schutz. Ohne zu wissen, welche Arten von Daten Sie verarbeiten und speichern, […]

Welche Kosten sind mit einer PAM-Lösung verbunden?

Investitionen in die Cybersicherheit sind für Unternehmen aller Größen und Branchen unerlässlich, da Bedrohungen wie Datenlecks und Hackerangriffe große finanzielle Verluste verursachen. Eine der wichtigsten […]

Einführung von MDR mit Scan & Protect

Ein fortschrittlicher Managed Detection and Response (MDR)-Service ist eine wichtige Komponente eines handlungsfähigen Cybersicherheits-Stacks, aber selbst den besten MDR-Lösungen fehlt die Fähigkeit, Cyber-Bedrohungen zu erkennen, […]

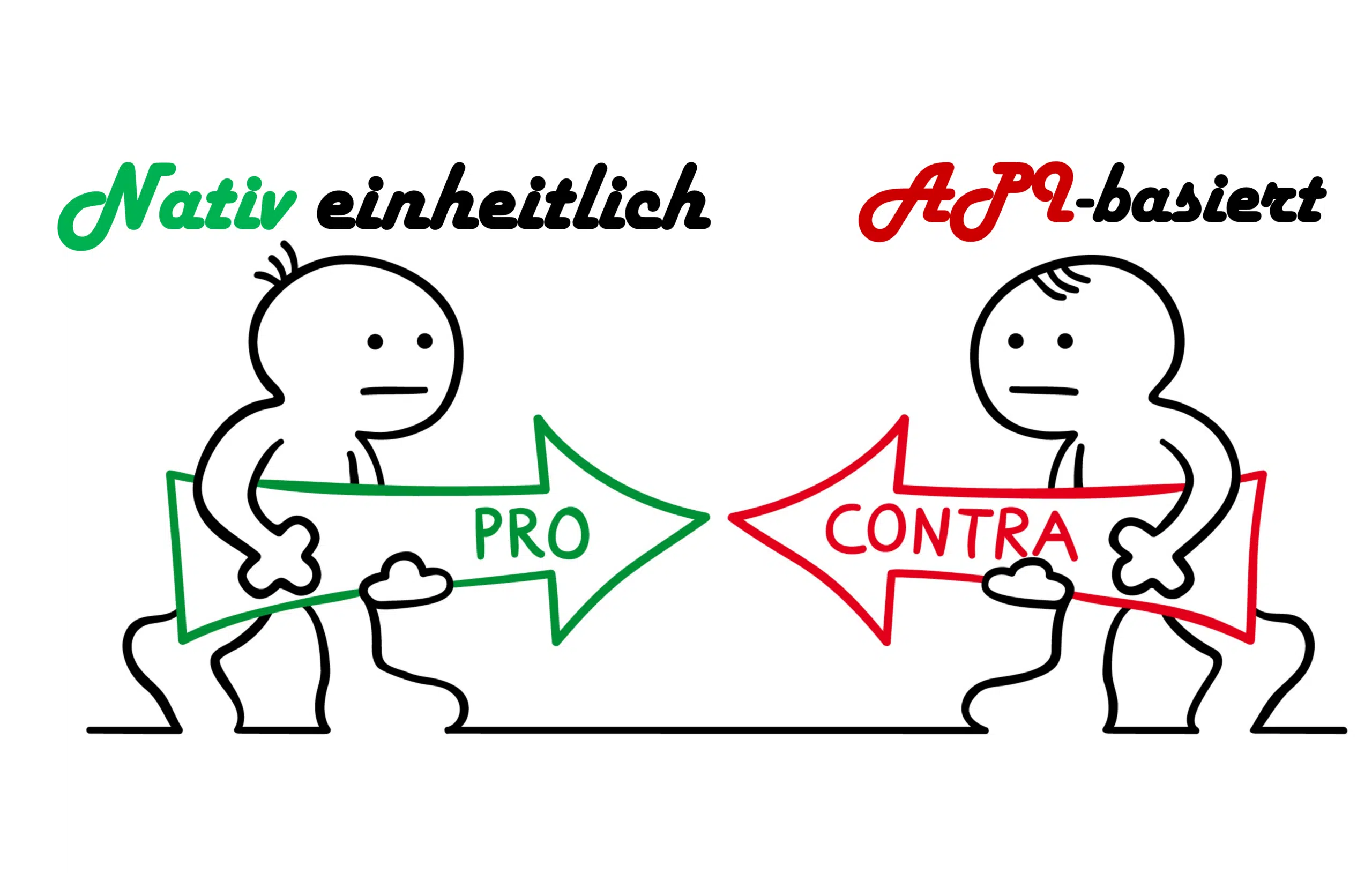

Unterschiede zwischen nativ einheitlichen und API-basierten XDR-Plattformen

Die Begriffe „vereinheitlicht“ und „integriert“ werden in der IT-Welt häufig synonym verwendet. Trotzdem gibt es zwischen nativ einheitlichen und API-basierten Integrationsplattformen Unterschiede, die IT-Verantwortliche kennen […]

Wie Managed Service Provider von Cyberversicherungen profitieren können

Durch die rasante Zunahme von IT-Angriffen weltweit haben Anbieter von Cyberversicherungen hinsichtlich der zu erfüllenden Voraussetzungen bei Abschluss einer solchen Police entscheidend nachjustiert. Schließlich können […]

Cyberbedrohungslandschaft 2023 – Risiken & Chancen für deutsche Unternehmen

Im Gespräch mit Aris Koios, Technology Strategist bei CrowdStrike Hallo Aris, ich habe euren Report natürlich im Vorfeld gelesen und mir sind viele interessante Zahlen […]

Datenresilienz – Verbesserung von Robustheit und Ausfallsicherheit

Die IT-Entscheider bekommen zu diesem Thema eine Menge um die Ohren geklatscht. Ein Versprechen jagt das nächste. Irgendwann hat jeder die Faxen dicke. Daher: Wie […]

Die größten Bedrohungen der Datensicherheit für kritische Infrastrukturen

Das Wasser, das aus Ihren Wasserhähnen fließt. Der Strom, der Ihre Nachbarschaft mit Energie versorgt. Die Straßen und Brücken, die Ihre Stadt mit dem Rest […]