Der Traum eines jeden Hackers wird wahr, wenn es ihm gelingt, nicht nur einzelne Zielsysteme erfolgreich anzugreifen, sondern er die Quellen einer weltweit verbreiteten Software so manipulieren kann, dass sich die Auswirkungen erst nach Verteilung dieser Software beim Anwender zeigen. Wenn dies dann auch noch bei einem Anbieter vermeintlich sicherer Software passiert, dann kann man das schon als Super-GAU bezeichnen. Genau dies geschah Ende 2020 bei der Firma SolarWinds, ein auf Netzmanagement-Software spezialisiertes US-Unternehmen. Die Zahl der davon in Mitleidenschaft gezogenen Kunden geht in die zehntausende mit einzelnen erschreckenden Sicherheitsverletzungen. Anlass genug, sich diesen Vorfall einmal genauer anzusehen.

Alles begann, als eine Sicherheitsfirma selber gehackt wurde. Im Dezember 2020 bemerkten Experten der US-Firma FireEye, dass sie Opfer eines Cyberangriffs geworden waren. Jemand hatte sich Zugriff zu ihren Systemen verschafft und Software gestohlen, die FireEye eigentlich dazu verwendete, um die Sicherheit seiner Kunden zu testen. Wenige Tage später wurde bekannt, dass Teile der US-Regierung ebenfalls gehackt wurden, darunter das Finanz- und das Handelsministerium.

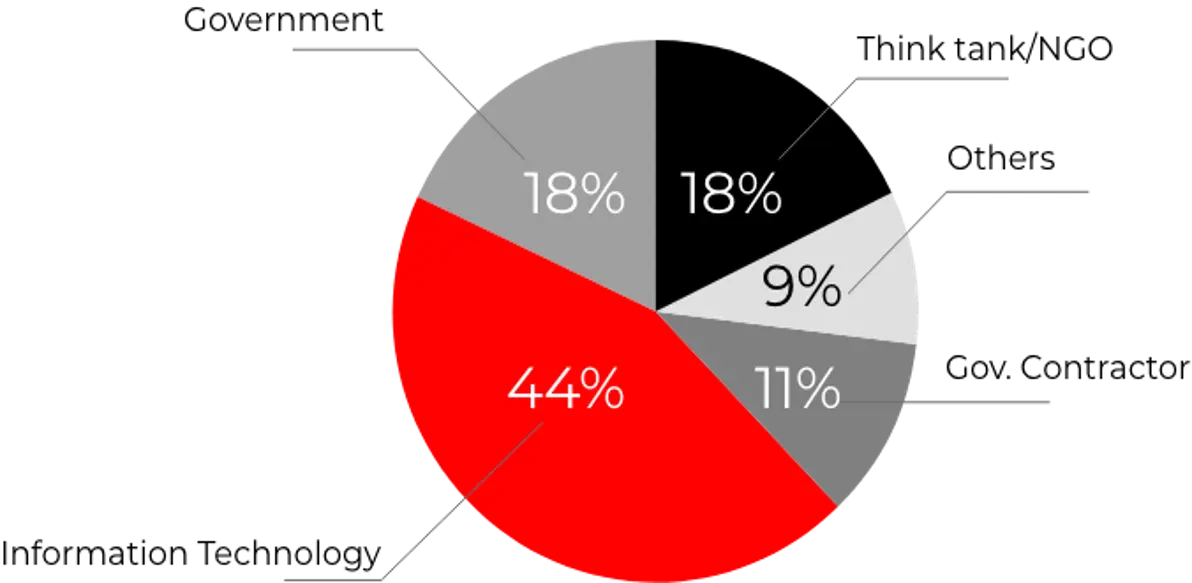

Es war schnell klar, dass diese Angriffe aus derselben Quelle stammen mussten. Alle Opfer nutzten nämlich die Software Orion des Anbieters SolarWinds, eine skalierbare Überwachungs- und Managementplattform für die gesamte IT-Infrastruktur eines Unternehmens. Über ein kompromittiertes Update konnten die Angreifer eine Hintertür, Sunburst getauft, in die Netzwerke der Orion-Nutzer einschleusen. Weltweit zählt SolarWinds immerhin mehr als 300.000 Kunden und fast alle Fortune-500 Unternehmen in den USA nutzen die Produkte von SolarWinds. Siehe Abbildung-1 zu den Branchen der Angegriffenen. Sicherlich eine nicht ganz uninteressante Zielgruppe für die Angreifer.

Abbildung-1: Angegriffene Bereiche (Quelle: Colortokens)

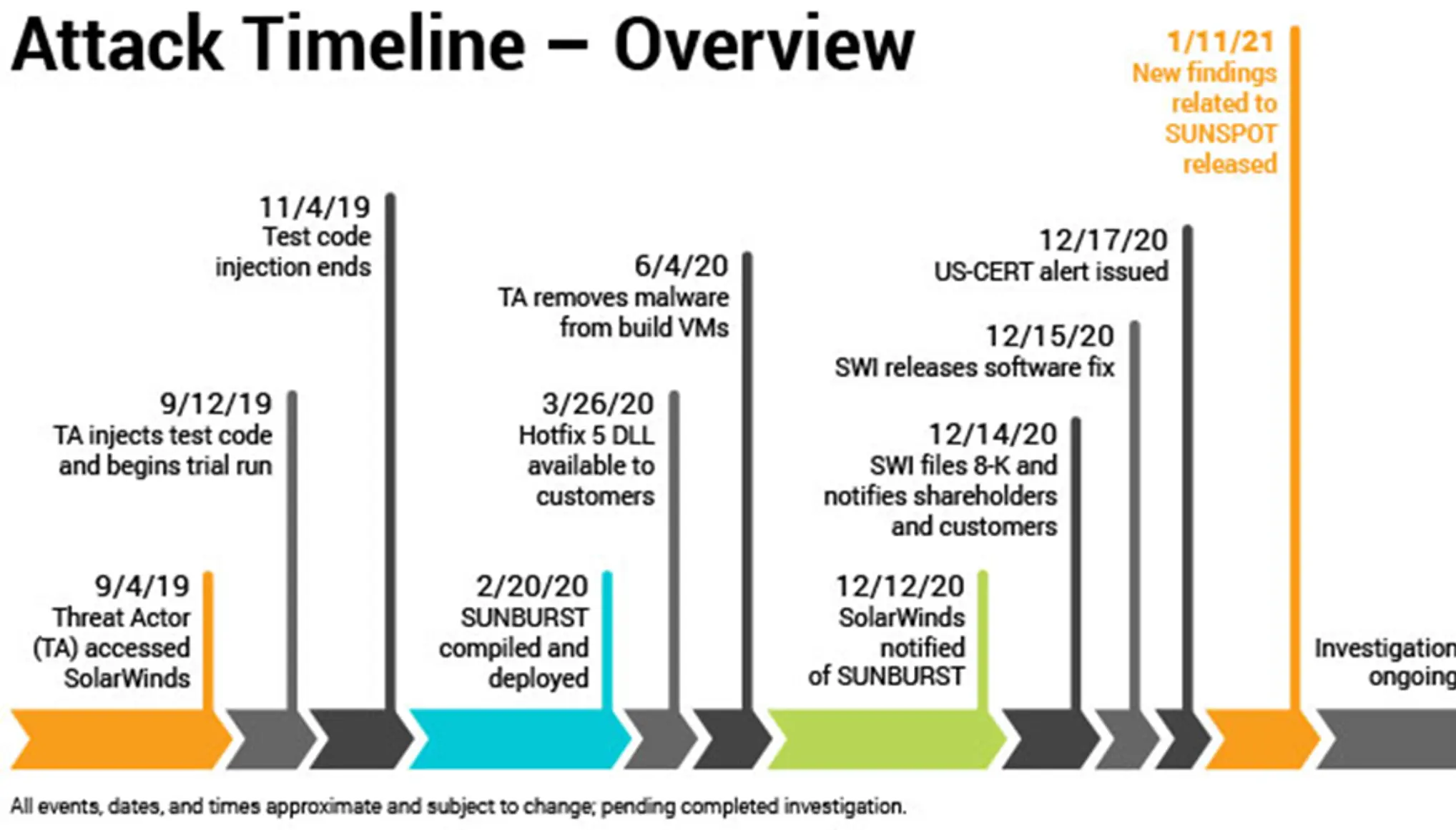

Laut SolarWinds hätten von ihren Kunden weniger als 18.000 das kompromittierte Update im Zeitraum zwischen März und Juni 2020 installiert. Das bedeutet, die Sunburst-Hintertür war mindestens seit Frühjahr 2020 unerkannt aktiv, eine bedenklich lange Zeit. Erste Anzeichen auf einen Angriff von außen konnte man bei SolarWinds aber bereits 2019 vermuten (siehe Abbildung-2).

In Hackerkreisen war bereits seit mehreren Jahren über Schwachstellen im System von SolarWinds diskutiert worden. Die Angreifer hatten also vermutlich bereits lange Zugriff auf die Systeme von SolarWinds, bevor sie auffällig wurden. Die Liste der Betroffenen wuchs fast täglich. Mittlerweile dazu auch andere Softwareentwickler wie Microsoft und VMware, sowie die Tech-Firmen Nvidia, Belkin, Intel und Cisco.

Abbildung-2: Attack Timeline (Quelle SolarWinds)

Leichtes Spiel für die Angreifer

Den Angreifern gelang es anscheinend, in das Netzwerk von SolarWinds einzudringen und den Build-Prozess der Orion-Software zu manipulieren. Hierzu wurde der Sunburst-Trojaner in ein Update für die Orion-Plattform eingeschleust. Dieses wurde dann, versehen mit einer gültigen digitalen SolarWinds-Signatur (!), auf die Update-Server der Firma geschleust und von da aus auf die Zielsysteme der Kunden ausgeliefert. Wenn dann ein Kunde das Update installierte, fing er sich den mitgelieferten Trojaner gleich mit ein. Nach einer selbst verordneten Wartezeit von zwei Wochen fing der Trojaner dann an, sich mit dem Command-and-Control-Server seiner Erzeuger zu verbinden. Dieser konnte dann z.B. befehlen Daten auszulesen, das Netzwerk zu analysieren oder weiteren Schadcode zu laden. Selbst nach Bekanntwerden der Vorfälle sollen für einige Zeit sogar noch weiterhin verseuchte Orion-Updates verfügbar gewesen sein.

Interessant hierzu sind die Beobachtungen, die der Sicherheitsforscher Vinoth Kumar mitteilte. Er wies auf ein öffentliches GitHub-Repository hin, das offenbar FTP-Zugangsdaten für einen Software-Update-Server von SolarWinds im Klartext enthielt. Kumar gab an, SolarWinds bereits Ende 2019 per E-Mail auf das Datenleck hingewiesen zu haben. Unter Verwendung des beeindruckenden Passworts „solarwinds123“ habe er als Beweis für die Angreifbarkeit eine Datei auf den Server geladen. Darüber hinaus habe er das Unternehmen in seiner Mail sogar davor gewarnt, dass kriminelle Hacker auf diesem Wege etwa eine schädliche .exe-Datei als gefälschtes Update für SolarWinds-Produkte hochladen könnten. Viel gebracht haben diese warnenden Hinweise offensichtlich nicht. Das Sicherheitsbewusstsein von SolarWinds scheint nicht besonders ausgeprägt gewesen zu sein.

Komplexe Möglichkeiten der eingeschleusten Malware

Die Angreifer platzierten zunächst die Malware Sunspot, die innerhalb des Netzwerks von SolarWinds die Aufgabe hatte, den Build-Prozess von Orion zu manipulieren und die Malware Sunburst (auch Solorigate genannt) in neu auszuliefernde Versionen von Orion einzufügen. Sunburst selber hatte die Hauptaufgabe Informationen über das zu infizierende Netzwerk zu sammeln und an den steuernden Server zu senden. Des Weiteren ermöglichte sie den Download von Backdoors für den Fernzugriff auf die kompromittierten Systeme.

Von den vielen infizierten Netzwerken wurden dann nur einige wenige ausgewählt, die „interessant“ genug waren, um mit dem Angriff fortzufahren. Nicht überraschend, dass dabei auch Ziele wie Microsoft oder viele US-Behörden ausgewählt wurden. Auch in Deutschland gehören allein 16 Bundesbehörden und Ministerien zu den Kunden von SolarWinds, darunter das Bundeskriminalamt, das Kraftfahrt-Bundesamt, die Physikalisch-Technische Bundesanstalt, das Robert Koch-Institut und der zentrale IT-Dienstleister des Bundes, ITZ Bund. Wer von diesen die unsichere Orion-Software eingesetzt hatte ist noch unklar. Die Bundesregierung hat auf eine parlamentarische Anfrage geantwortet, es habe zumindest keine unberechtigten Zugriffe auf Systeme der Bundesverwaltung gegeben. Immerhin etwas.

Bei den „ausgewählten“ Zielen wurden die Angriffe nun weiter eskaliert und über die erwähnte Payload-Möglichkeit von Sunburst konnten die Malwareversionen Teardrop und Raindrop geladen werden, um weitere Zugriffsmöglichkeiten nutzen zu können.

Teardrop ist ein sog. Dropper (deshalb auch der Name), der – zumindest zum Zeitpunkt der Analyse im Dezember – typischerweise eine Komponente der Software Cobalt Strike Beacon aus sich selbst extrahierte. Cobalt Strike ist eigentlich ein Penetration-Testing-Tool, das in diesem Falle wohl zum Ausspähen von Systemen und für die Kommunikation mit den Angreifern verwendet wurde.

Abbildung-3: Angriffssequenz von Sunspot (Quelle: Microsoft)

Raindrop ist ähnlich zu Teardrop und dient ebenfalls dem Nachladen von Cobalt Strike Beacon, dies aber in anderer Konfiguration. Im Unterschied zu Teardrop scheint Raindrop aber nicht direkt durch den Sunburst-Trojaner verbreitet worden zu sein, der in die Orion-Software-Updates von Solarwinds eingeschleust wurde. Weiterhin weisen die beiden Dropper Unterschiede etwa im Hinblick auf Tarnmechanismen und die Einbettung und Verschlüsselung der Payload im eigenen Code auf. Während Teardrop jeweils auf den Systemen verwendet wurde, auf denen zuvor Sunburst installiert worden war, diente Raindrop offenbar vor allem dazu, die jeweilige Payload auch auf anderen Systemen im Netzwerk zu installieren und somit die Reichweite der Angreifer weiter auszudehnen. Unter [2] findet sich eine ausführliche Beschreibung der beiden Dropper.

Bisher bekannte Auswirkungen

Bei fast allen von der Malware Betroffenen laufen immer noch Untersuchungen über die konkreten Auswirkungen. Anders als bei sonstigen Hacks gab es bislang auch keine bekannt gewordenen Lösegeldforderungen von Seiten der Angreifer. Offenbar geht es den Tätern nicht primär darum, Geld zu machen.

Zwischen März und Dezember 2020 konnten die Angreifer in zwei Phasen sogar Malware bei Microsoft einschleusen. Der stille Alptraum eines jeden Anwenders von Microsoftprodukten und davon soll es nicht so wenige geben. Damit war es ihnen möglich lt. Microsoft (angeblich) nur „kleine Teile“ des Quellcodes der Microsoft-Produkte Azure, Exchange und Intune einzusehen. Bei Azure ging es demnach unter anderem um Code, der für Sicherheits- und Identitätsfunktionen wichtig ist. Die Angreifer erlangten über einen erbeuteten Account das Recht, den Microsoft-Sourcecode in einer Reihe von Sourcecode-Repositories zumindest einzusehen.

Während sie den Code oder die betroffenen Systeme nicht direkt manipulieren konnten, wie zumindest Microsoft behauptete, so hätten sie ihn möglicherweise aber kopieren können, um ihn dann in aller Ruhe auf Schwachstellen zu untersuchen und diese dann später auszunutzen. Microsoft selbst ließ verlauten, man praktiziere kein „security by obscurity“ und betrachte die alleinige Einsicht in den Sourcecode deshalb nicht als Sicherheitsrisiko. „Wir haben weiterhin erfolglose Zugriffsversuche durch den Akteur bis Anfang Januar 2021 registriert, die dann aber endeten“, heißt es in einer anderen Mitteilung Microsofts. Immerhin war dies nicht das erste Mal, dass Microsoft Code geleaked wurde. In 2004 wurden 30.000 Dateien von Windows NT bis Windows 2000 ins Web gestellt, bei Windows XP geschah gleiches im letzten Jahr.

Sicherheitsexperten weltweit zeigen sich immer besorgter über die Dimensionen des erfolgreichen Angriffs und die möglichen Konsequenzen. Dies geht auch längst über die betroffenen Behörden und Firmen hinaus. Neben dem oben beschriebenen Auslesen von Microsoft-Quellcode wies auch ein anderer Angriff auf die weit reichenden Planungen der Angreifer hin. Diese erbeuteten u.a. die „Red-Team-Assessment-Tools“, mit denen die Sicherheitsfirma FireEye die Sicherheit seiner Kunden testet. Diese sind so konzipiert, dass sie die von vielen Kriminellen verwendeten Angriffs-Tools imitieren. Damit erlangten die Angreifer wertvolles neues Wissen und auch neues Handwerkszeug für ihre zukünftigen Aktivitäten.

Nach dem Dezember 2020 berichteten weitere Security-Unternehmen ebenfalls von ungewöhnlichen Angriffen, die sie mit SolarWinds in Verbindung brachten. Fidelis Cybersecurity ging nach eigenen Angaben Hinweisen auf eine Online-Attacke nach. Qualys gestand eine solche ein, diese habe aber „keine Auswirkungen auf die Produktionsumgebung“ gehabt. Daten seien nicht abgeflossen.

Auch der E-Mail-Sicherheitsanbieter Mimecast teilte mit, dass Hacker eines seiner Programme gegen ihn verwendet hätten, um Microsoft 365-Konten von Kunden einzusehen. Der Unterschied zu früheren Angriffen bestehe darin, dass Mimecast nach eigenen Angaben gar keine SolarWinds-Software nutzte. Nach ihrer Meinung ist also die Existenz eines weiteren Angriffsvektors anzunehmen, der auf einem Missbrauch von Anwendungen mit privilegiertem Zugriff auf Microsoft Office 365- und Azure-Umgebungen basiert. Das Microsoft 365 Defender Team bestätigte diese Zielrichtung der Angriffe und vermutete, dass die Angreife auch den Zugriff auf Cloud-Umgebungen im Visier hatten. Eine erschreckende Vorstellung, wenn man an den immer weiter um sich greifenden Cloud-Hype denkt.

Die durch den SolarWinds-Vorfall angestoßenen Code-Analysen haben nun sogar eine weitere Backdoor gefunden, die als Supernova bezeichnet wird und eine trojanisierte .NET DLL installiert. Anders aber als bei Sunburst ist die DLL nicht digital signiert, deshalb ist man sich weitgehend einig, dass hinter Supernova eine zweite, völlig unabhängig agierende Gruppe steckt. Wie bei Sunburst scheinen aber auch hier Profis mit krimineller Absicht tätig geworden zu sein.

Was bedeutet das für die Angegriffenen?

SolarWinds hat die Sicherheitslücken in Orion nach ihrem Bekanntwerden im Dezember 2020 schnell geschlossen. Das schützt aber nur vor neuer Infizierung auf diesem Weg. Softwareaktualisierungen werden in aller Regel automatisch eingespielt und es scheint sehr unwahrscheinlich, dass das schädliche Update von SolarWinds über Monate hinweg nicht heruntergeladen und installiert wurde. Pikanterweise ist genau dies immer die Standardempfehlung von Sicherheitsberatern: Updates schnell einspielen.

Es ist leider durchaus denkbar, dass die Angreifer auch noch weiterhin ihr Unwesen treiben können. Man müsste jedem SolarWinds-Kunden deshalb eigentlich raten, sämtliche betroffenen System abzuschalten und neu aufzusetzen. Zu groß ist die Gefahr, dass durch die Attacke bisher noch unentdeckte Malware in Unternehmen eingeschleust wurde und damit für lange Zeit Hintertüren geöffnet sind. Da solch ein kompromissloses Abschalten aber kaum jemand machen wird, bleibt nur die Schutzmaßnahmen zu verstärken und genau zu überprüfen, was in dem Netzwerk überhaupt passiert. Viele wichtige Hinweise zu Gegenmaßnahmen finden sich unter [1].

Man muss natürlich auch mit der Möglichkeit rechnen, dass lokale Daten in den vergangenen Monaten bereits kopiert wurden. Das können E-Mails und Adressbücher sein, aber auch Passwörter und vertrauliche Dokumente, Datenbanken, Forschungsergebnisse, Baupläne und andere Firmengeheimnisse. Solche Daten sind damit kaum noch verwendbar, die einzig mögliche Reaktion ist zumindest weitere Zugriffe zu verhindern, z.B. durch Austauschen sämtliche Passwörter. Der volle Umfang des angerichteten Schadens wird wohl erst in Monaten oder gar Jahren sichtbar werden.

Was weiß man über die Verursacher?

Glaubt man den amerikanischen Behörden, dann führen die Spuren nach Russland. Das stützen auch jüngste Untersuchungen des Sicherheitsunternehmens Kaspersky. Deren Forscher fanden im Sunburst-Trojaner Programmkonstrukte, die Ähnlichkeiten zu einer früheren Schadsoftware der russischen Hackergruppe Turla aufweisen. Das allein ist aber sicher noch kein Beweis, Hacker kopieren häufig von anderen Gruppen oder legen bewusst falsche Fährten. Turla ist aber durchaus für raffinierte Spionageaktionen bekannt und wird mutmaßlich vom russischen Geheimdienst FSB unterstützt. Die Vermutung über die Verursacher scheint also nicht so ganz abwegig zu sein.

Fazit

Der Angriff auf SolarWinds und die nachfolgende Verteilung auf deren „supply chain“ zeigt drastisch die Anfälligkeit der heutigen Software-Landschaft auf. Gravierende Schwachstellen bei SolarWinds selber ermöglichten erst den Aufbau der Malware-Kette, nicht das erste Mal, dass der Lieferant einer vermeintlich sicheren Software selber so schlampig mit dem Sicherheitsthema umging und damit seine Kunden in Gefahr brachte. Wenn sogar (gestohlene) valide Digitale Signaturen zur Legitimierung der verseuchten Software verwendet werden konnten, so bleibt einem Nutzer dieser Software kaum noch eine Abwehrchance.

Besonders erschreckend sind auch die gut vorbereiteten Attacken auf Microsoft 365. Selbst Cloud-Umgebungen sind also bei weitem nicht so sicher, wie dies von den Anbietern gern popagiert wird. Was aber kann man jetzt zum Schutz unternehmen? Allenfalls die Feststellung ungewöhnlicher Aktivitäten im Netzwerk könnten auf einen erfolgreichen Angriff hinweisen, aber wer hat zur Erkennung derselben überhaupt die nötigen Kenntnisse und Hilfsmittel? Anomalie-basierte IDS-Systeme werden dazu oft ins Spiel gebracht, die dürften aber bei so komplexen und vielfältigen Angriffsmöglichkeiten wie bei der SolarWinds-Attacke schnell an ihre Grenzen stoßen. Durch das BSI werden immer wieder für die hoch gefährdeten Unternehmen der Kritischen Infrastruktur ergänzende Maßnahmen wie Verifikation der an kritischen Stellen eingesetzten Software und IDS-Einsatz gefordert. Beim heutigen Stand der allerorten eingesetzten fragilen Software erscheint das aber leider als reiner Aktionismus ohne absehbare Aussicht auf Erfolg. Letztlich bleibt als Konsequenz nur übrig, wenigstens die wichtigsten Assets zu identifizieren und besonders gut zu schützen.

Autor: Detlef Weidenhammer, GAI NetConsult GmbH

Links

[1] The SolarWinds cyberattack: The hack, the victims, and what we know, [2] Raindrop: New Malware Discovered in SolarWinds Investigationhttps://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/solarwinds-raindrop-malware

[3] Deep dive into the Solorigate second-stage activation: From SUNBURST to TEARDROP and Raindrop,4] Technical Analysis, https://www.crowdstrike.com/blog/sunspot-malware-technical-analysis/

[5] Fourth malware strain discovered in SolarWinds incident, https://www.zdnet.com/article/fourth-malware-strain-discovered-in-solarwinds-incident/Fachartikel

Strategien für eine fortgeschrittene digitale Hygiene

Mit LogRhythm 7.16 können Sie das Dashboard-Rauschen reduzieren und Log-Quellen leicht zurückziehen

Wie man RMM-Software mit einer Firewall absichert

Red Sifts vierteljährliche Produktveröffentlichung vom Frühjahr 2024

Konvergiert vs. Einheitlich: Was ist der Unterschied?

Studien

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

Neuer Report bestätigt: Die Zukunft KI-gestützter Content Creation ist längst Gegenwart

Neue Erkenntnisse: Trend-Report zu Bankbetrug und Finanzdelikten in Europa veröffentlicht

Studie: Rasantes API-Wachstum schafft Cybersicherheitsrisiken für Unternehmen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand