Top-News

News

Schwere Sicherheitslücken in Software zum Schutz von Internet-Routing entdeckt

Ein Forschungsteam des Nationalen Forschungszentrums für angewandte Cybersicherheit ATHENE unter der Leitung von Prof. Dr. Haya Schulmann hat 18 Schwachstellen in wichtigen Softwarekomponenten der Resource […]

Infinigate bringt mit ID Connect ein integriertes digitales Portal für den Channel auf den Markt

ID Connect stellt in einem einzigen Portal eine Vielzahl digitaler Tools bereit – wie beispielsweise einen Webshop, ein Subskriptions-Modul, digitales Marketing oder On-Demand-Schulungen – und […]

XZ Utils-Vorfall: Open Source als Software Supply Chain-Falle

Die Entwicklung von Open Source wird oftmals angepriesen, da die Projekte öffentlich zugänglich sind und somit von Unabhängigen überprüft werden können. Dass diese Art von […]

Nicht jede KI ist gleich intelligent

KI-Lösungen können nur so wertvoll, einzigartig und nützlich sein, wie Menge, Qualität und Vielfalt der verfügbaren Trainingsdaten. Dies bedeutet für Unternehmen, dass sie jetzt Methoden […]

Infinigate Group wird von Rapid7 als EMEA-Distributor of the Year ausgezeichnet

Die Infinigate Group, die Technologieplattform und der Trusted Advisor in den Bereichen Cybersecurity, Secure Cloud und Secure Networks, wurde von Rapid7, einem Unternehmen im Bereich […]

KI-Einsatz bei der Arbeit: Beschäftigte sind geteilter Meinung

Eine Hälfte will Routinearbeiten an die KI abgeben, die andere Hälfte lehnt das ab + 13 Prozent glauben, dass eine Künstliche Intelligenz ihren Job komplett […]

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Neuer Report von Onapsis und Flashpoint belegt wachsendes cyberkriminelles Interesse an ERP-Schwachstellen und deren Ausnutzung für Ransomware-Attacken und Datenschutzverletzungen Eine neue Studie von Flashpoint, einem […]

Die Zukunft der Cybersecurity: „Auf einer Assoziativmaschine kann man keine Schadsoftware unterbringen“

Die Grundsätze von ‚security-by-design‘ und ‚security-by-default‘ müssen stärker in die Produktentwicklung integriert und IT-Produkte in einer sicheren Konfiguration ausgeliefert werden. Das fordern das Bundesamt für […]

Erste Schritte zur Einhaltung des PCI DSS

Wenn Ihr Unternehmen an der Abwicklung von Kreditkartenzahlungen tätig ist, sind Sie wahrscheinlich verpflichtet, die Payment Card Industry Data Security Standards (PCI DSS) einzuhalten. Die […]

Kubernetes auf dem Vormarsch

2014, also vor genau zehn Jahren, wurde Kubernetes – als von Google entwickeltes Open-Source-System – erstmals der Öffentlichkeit vorgestellt. Inzwischen ist das Konzept zur Verwaltung […]

Wie man RMM-Software mit einer Firewall absichert

Mit Lösungen für die Fernüberwachung und -verwaltung (Remote Monitoring and Management, RMM) sind Managed Service Provider in der Lage, Netzwerk- und Geräteanomalien frühzeitig zu erkennen […]

Loop DoS: Neuer Denial-of-Service-Angriff gefährdet Protokolle auf der Anwendungsschicht

Ein neuer Denial-of-Service (DoS) Angriff gefährdet Internetprotokolle auf der Anwendungsschicht, die zur Datenübertragung auf das User Datagram Protocol (UDP) zurückgreifen. Die Angriffsart mit dem Namen […]

Zero Trust bringt sie sicher zu DORA

Bis zum 17. Januar 2025 sind EU-Finanzinstitute dazu verpflichtet, die Vorschriften des Digital Operational Resilience Act (DORA) umzusetzen, um ihre Systeme gegen Cyberangriffe zu stärken. […]

Whitepaper: Mehr Sicherheit, weniger Fehlalarme

Wollen Sie Ihre Fehlalarme drastisch reduzieren, Zeit und Kosten sparen? Während SIEM-Systeme ihre Stärken in der Protokollverwaltung und historischen Analyse haben, ist Network Detection & […]

Kubernetes auf dem Vormarsch

2014, also vor genau zehn Jahren, wurde Kubernetes – als von Google entwickeltes Open-Source-System – erstmals der Öffentlichkeit vorgestellt. Inzwischen ist das Konzept zur Verwaltung […]

Mit LogRhythm 7.16 können Sie das Dashboard-Rauschen reduzieren und Log-Quellen leicht zurückziehen

Bei LogRhythm konzentrieren wir uns darauf, Ihnen die Arbeit im Bereich Sicherheit zu erleichtern, indem wir alle 90 Tage neue Funktionen für unsere selbst gehostete […]

LogRhythm’s 8. vierteljährliches Release verbessert die globale Sicherheitskommunikation und -zusammenarbeit

Jüngste globale Untersuchungen zeigen, dass 61 % der Unternehmen immer noch auf manuelle und zeitintensive Methoden für den Austausch von Sicherheitsstatus-Updates angewiesen sind. LogRhythm, das […]

Red Sifts vierteljährliche Produktveröffentlichung vom Frühjahr 2024

Schon jetzt, im Jahr 2024, herrscht auf dem Gebiet der Cybersicherheit rege Betriebsamkeit. Aufkommende Standards wie die Massenversender-Anforderungen von Google und Yahoo markieren eine neue […]

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Neuer Report von Onapsis und Flashpoint belegt wachsendes cyberkriminelles Interesse an ERP-Schwachstellen und deren Ausnutzung für Ransomware-Attacken und Datenschutzverletzungen Eine neue Studie von Flashpoint, einem […]

Cloud Information Security gemäß ISO/IEC 27017/27018

Präsenztraining: 17.04.2024 + 28.08.2024 + 14.10.2024 / Dauer: 3 Tage + Die Teilnehmer erhalten in diesem dreitägigen Workshop einen soliden Überblick über die Möglichkeiten Cloud […]

Avantra 24.1: Neueste Version mit verbesserten Beobachtungs- und Automatisierungsfunktionen für SAP – mittels No Code, Low Code und Pro Code

Avantra, Anbieter der AIOps Plattform für die Automatisierung des SAP-Betriebs, gibt die sofortige Verfügbarkeit der Version Avantra 24.1 bekannt. Chief Technology Officer Bernd Engist beschreibt […]

Fit für die Cloud – Cloud Compliance im Gesundheitswesen

Online-Training am 06.05.2024 + 29.08.2024 + 21.11.2024 / Dauer: 2 Tage + Diese Management-Schulung, speziell für Krankenhäuser, Kliniken und Pflegeeinrichtungen, richtet sich vornehmlich an Führungskräfte […]

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Der PKI & Digital Trust Report 2024 von Keyfactor verdeutlicht Herausforderungen im Bereich digitaler Identitäten und Hindernisse bei der Vorbereitung von Organisationen auf die Post-Quanten-Kryptografie […]

Konvergiert vs. Einheitlich: Was ist der Unterschied?

Identitätssicherheit durchläuft derzeit eine spannende Entwicklung. Ältere Lösungen, die in erster Linie menschliche Identitäten und lokale Umgebungen unterstützen, weichen SaaS-basierten Lösungen, die sowohl menschliche als […]

Microsofts Surface Pro 10 for Business ermöglicht NFC-basierte passwortlose Authentifizierung mit YubiKeys

Yubico, Anbieter von Sicherheitsschlüsseln zur Hardware-Authentifizierung, sorgt nun auch beim neuen Microsoft Surface Pro 10 für einen sicheren Login. Denn das Microsoft Surface Pro 10 […]

HackGPT: Ein Blick auf KI-gesteuerte Cyberbedrohungen und Verteidigungsmechanismen

Die Technologie der künstlichen Intelligenz (KI) hat eine Revolution in zahlreichen Branchen ausgelöst, nicht zuletzt in der Welt der Cybersicherheit. Während KI-Systeme, insbesondere ChatGPT und […]

CrowdStrike 2023 Threat Hunting Report

Im Gespräch mit Aris Koios, Technology Strategist bei CrowdStrike Das Problem ist nicht die Malware, sondern die Angreifer. Um diese Angreifer zu stoppen, müssen Sicherheitsteams […]

Cyberbedrohungslandschaft 2023 – Risiken & Chancen für deutsche Unternehmen

Im Gespräch mit Aris Koios, Technology Strategist bei CrowdStrike Thema: Die Gefahr für deutsche Unternehmen Opfer einer Cyberattacke zu werden ist so hoch wie nie […]

Wenn der Datenschutz die Cybersicherheit zu schmälern droht

Im Gespräch mit Dr. Christoph Bausewein, Assistant General Counsel, Data Protection & Policy bei CrowdStrike Die Europäische Kommission hat im Juni 2022 eine Digitalstrategie entwickelt […]

Der digitale Zwilling

Im Gespräch mit Silvia Knittl, Director Enterprise Security Architecture, PwC Deutschland und Andrea Schmitt, Manager Cyber Security & Privacy, PwC Deutschland Thema: Auf Basis von […]

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Podcast mit Samuel Rodríguez Tato, EMEA Solution Engineering for Data Protection bei Fortra Schützen Sie Ihre Daten, erreichen Sie operative Spitzenleistungen und treiben Sie Innovationen […]

Die Rolle der KI in der IT-Sicherheit

Podcast mit Eric Per Vogel, Senior Berater bei ADVISORI FTC GmbH Überall liest und hört man, dass durch die KI neue Chancen entstehen, aber auch […]

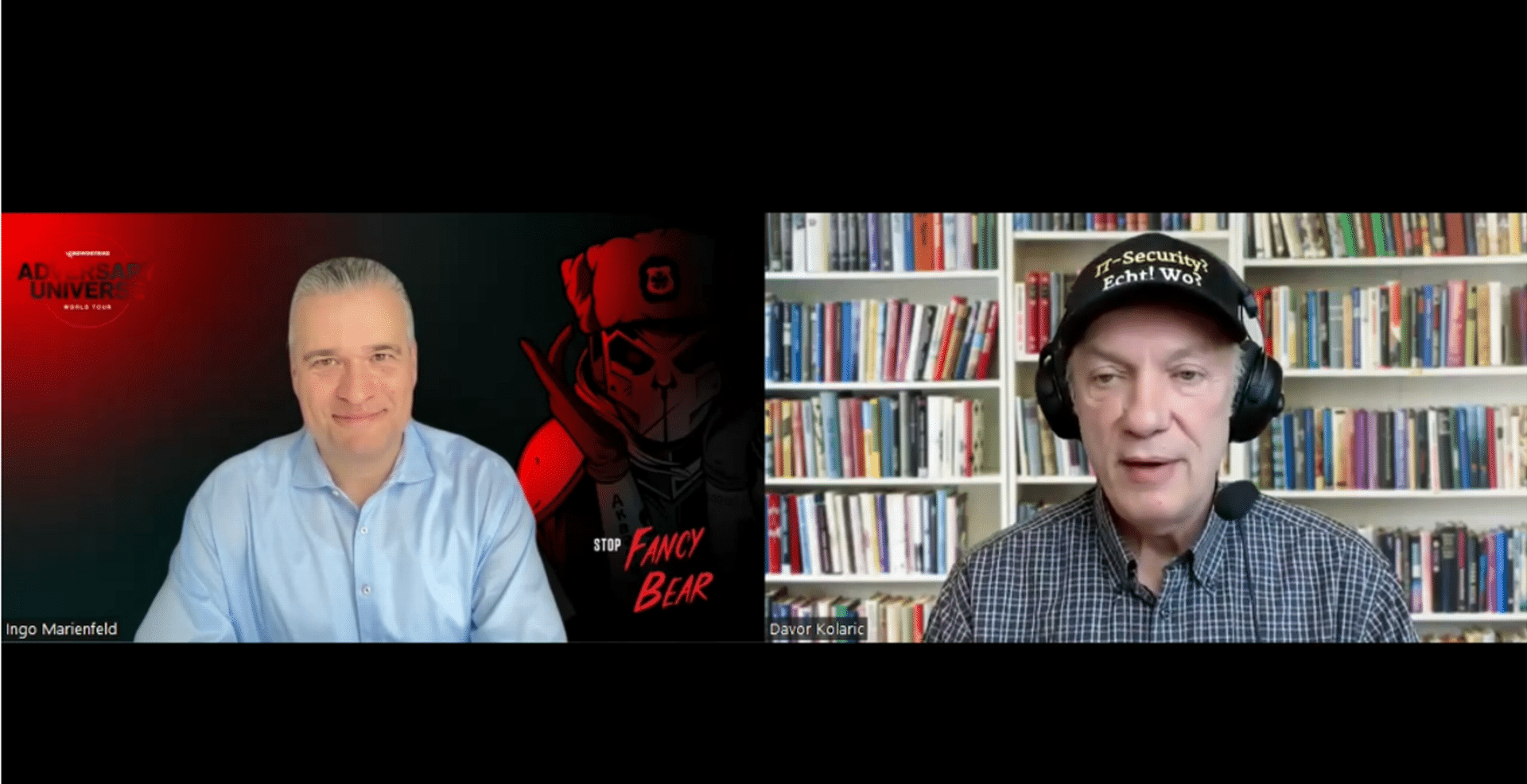

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

Podcast mit Ingo Marienfeld, Regional VP EMEA Central bei CrowdStrike Fragen: Lieber Ingo, im Vorfeld unseres Gesprächs habe ich natürlich bereits einen gründlichen Blick in […]

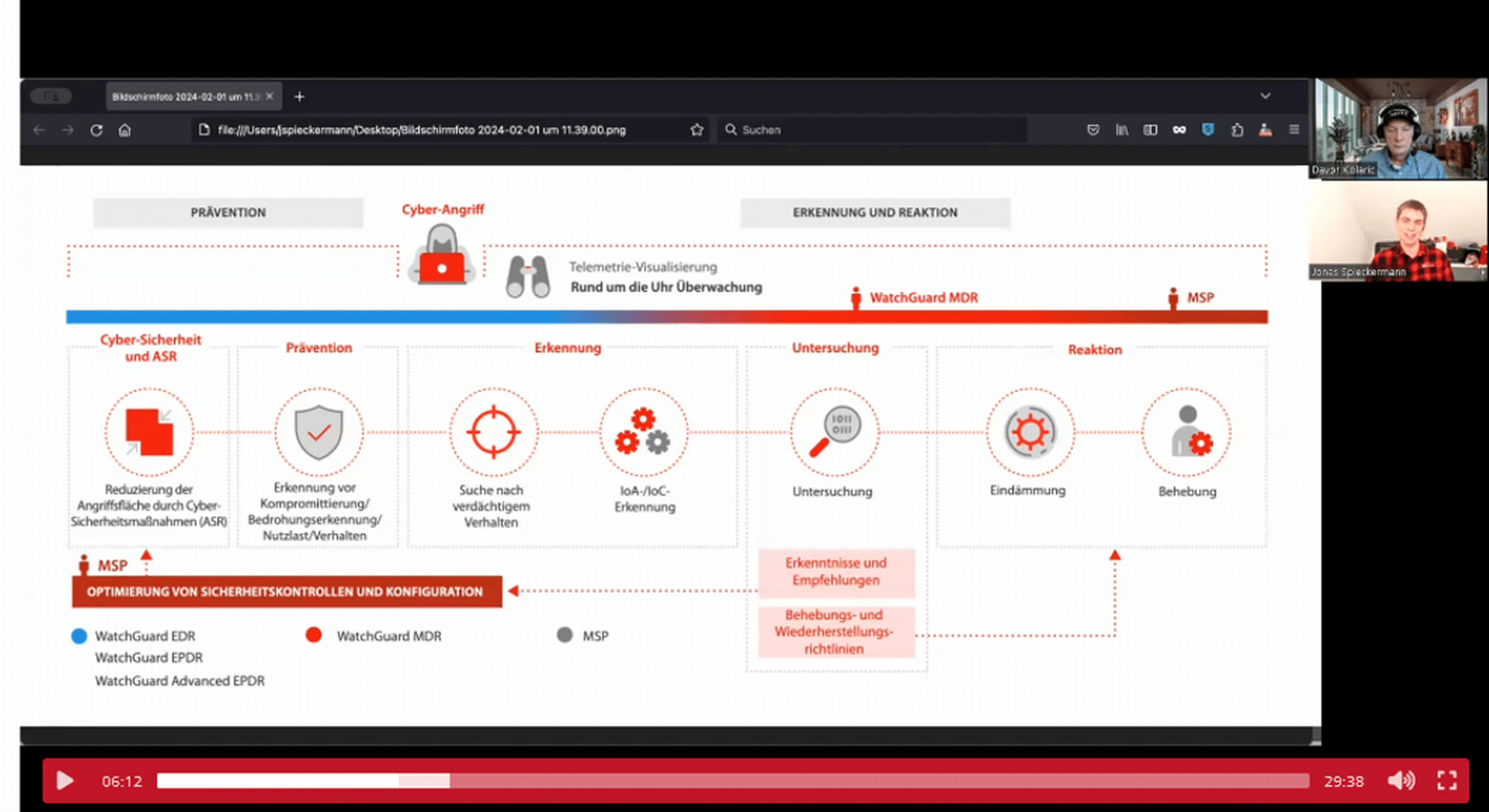

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Was genau zeichnet einen Managed Detection & Response Dienst aus? WER ist die Zielgruppe? […]

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Neuer Report von Onapsis und Flashpoint belegt wachsendes cyberkriminelles Interesse an ERP-Schwachstellen und deren Ausnutzung für Ransomware-Attacken und Datenschutzverletzungen Eine neue Studie von Flashpoint, einem […]

Zunahme von „Evasive Malware“ verstärkt Bedrohungswelle

WatchGuard Internet Security Report dokumentiert den Anstieg von „Living-off-the-Land“-Angriffen, die Kommerzialisierung von Cyberattacken und Ransomware-Rückgang WatchGuard Technologies hat den neuesten Internet Security Report veröffentlicht, in […]

QR-Code-Phishing-Angriffe (Quishing): eine unterschätze Gefahr

Wenn Sie bei Phishing sofort an E-Mails denken, sind Sie nicht allein. Allerdings sind diese nur eine von vielen Möglichkeiten, wie Phishing-Angriffe ablaufen können. Aufgrund […]

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

Podcast mit Ingo Marienfeld, Regional VP EMEA Central bei CrowdStrike Fragen: Lieber Ingo, im Vorfeld unseres Gesprächs habe ich natürlich bereits einen gründlichen Blick in […]